Si avec le temps les spécialistes de la lutte contre les cybermenaces font évoluer leurs solutions, il en est malheureusement de même pour les cybercriminels. Dans le radar de Kaspersky depuis avril 2018, le framework de malware MATA n'a cessé de monter depuis en puissance. « L'acteur à l'origine de ce cadre framework malveillant avancé l'a utilisé de manière agressive pour infiltrer les entreprises du monde entier. Nous avons identifié plusieurs victimes à partir de notre télémétrie et compris son objectif », explique Kaspersky.

Différentes sociétés ont été touchées incluant une société de développement logiciel, une entreprise d'e-commerce et un fournisseur d'accès Internet. « Après avoir déployé le malware MATA et ses plugins, l'opérateur malveillant a tenté de trouver les bases de données de la victime et d'exécuter plusieurs requêtes pour acquérir des listes de clients. Nous ne savons pas s'ils ont terminé l'exfiltration de la base de données clients, mais il est certain que les bases de données clients des victimes sont dans leur viseur », poursuit Kaspersky. D'après l'éditeur de solutions de sécurité russe, MATA a infecté des systèmes aussi bien en Europe (Allemagne et Pologne), Moyen-Orient (Turquie), et Asie du Sud (Corée, Japon et Inde). Le groupe de cybercriminels Lazarus opérant pour le compte de la Corée du Nord est derrière cette opération d'après Kaspersky, les noms de fichiers c_2910.cls et k_3872.cls déjà vu dans des variantes du backdoor Manuscrypt attribuées à ce groupe, identifiées dans l'orchestrateur MATA. Des preuves de la présence du ransomware VHD ont également été trouvées lors des attaques utilisant MATA.

Des connexions malveillantes chiffrées TLS et openSSL

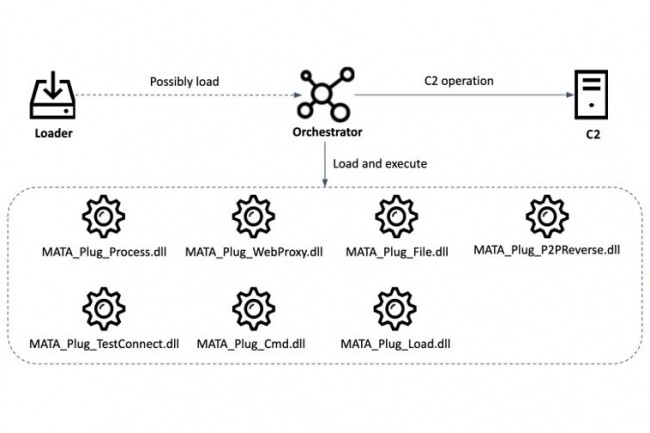

Conçu pour s'attaquer aussi bien aux environnements Windows, Linux que MacOS, le framework MATA adapte la charge malveillante en fonction des systèmes cibles. Pour Windows par exemple, un chargeur et un orchestrateur de logiciels malveillants couplés à des extensions sont présents. « Ce chargeur prend une chaîne hexadécimale codée en dur, la convertit en binaire et la déchiffre par AES afin d'obtenir le chemin vers le fichier de charge utile », indique Kaspersky. « Chaque chargeur a un chemin d'accès codé en dur pour charger la charge utile chiffrée. Le fichier de charge utile est ensuite décrypté et chargé par AES. À partir du programme malveillant du chargeur trouvé sur l'une des victimes compromises, nous avons découvert que le processus parent qui exécute le programme malveillant du chargeur est le processus «C: \ Windows \ System32 \ wbem \ WmiPrvSE.exe». Le processus WmiPrvSE.exe est «Processus hôte du fournisseur WMI», et cela signifie généralement que l'acteur a exécuté ce programme malveillant de chargement à partir d'un hôte distant pour se déplacer latéralement. Par conséquent, nous évaluons que l'acteur a utilisé ce chargeur pour compromettre des hôtes supplémentaires dans le même réseau ».

De son côté, l'orchestrateur de malware - identifié en tant que Isass.exe sur les systèmes victimes - s'occupe de charger les données de configuration chiffrées depuis une clé de registre et de les déchiffrer avec en algorithme AES, et jusqu'à 15 plugins en même temps. Soit depuis des serveurs HTTP/HTTPS, un chemin disque spécifique ou une connexion vers l'infrastructure malveillante MataNet. Des connexions utilisant le protocole de chiffrement de transport de paquets TLS 1.2 et la librairie open source openssl-1.1.0f sont par ailleurs utilisées. En plus, le trafic entre les noeuds MataNet sont chiffrés avec des clés de session aléatoires RC4.

MATA sous surveillance rapprochée

Comme il n'y a pas que Windows dans la vie, le cybergand Lazarus a également taillé son framework malveillant pour Linux. Kaspersky indique qu'un package contenant différents fichiers MATA ont été trouvés sur un site de distribution Linux légitime, sans toutefois préciser lequel. Ce dernier contenait un orchestrateur MATA et un outil Linux pour lister des dossiers et des scripts pour exploiter Atlassian Confluence Server, ainsi que plusieurs extensions. « Nous avons découvert une autre cible de malware MATA pour macOS téléchargée sur VirusTotal le 8 avril 2020 », a également fait savoir Kaspersky. « Le fichier image de disque Apple malveillant est une application MacOS cheval de Troie basée sur une application d'authentification open source à deux facteurs nommée MinaOTP ».

« L'acteur derrière ce cadre de logiciels malveillants avancé l'a utilisé pour un type d'attaque de cybercriminalité qui vole les bases de données des clients et distribue des ransomwares. Nous évaluons que ce malware va évoluer, nous allons donc surveiller son activité afin de protéger nos clients », conclut Kaspersky.

Commentaire