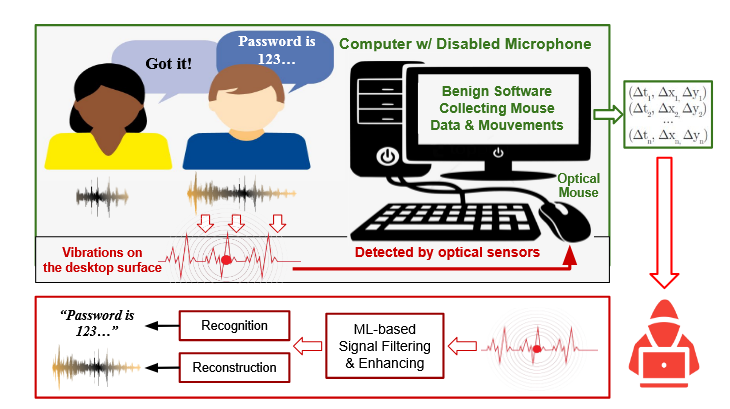

A priori anodine, la souris de nos ordinateurs pourrait se révéler un vrai mouchard. En effet, des chercheurs de l’université de Californie ont montré que certaines souris haut de gamme poouvaient servir à écouter les conversations des utilisateurs de PC à proximité. Baptisée Mic-E-Mouse (Microphone-Emulating Mouse), cette technique ingénieuse a été décrite dans l'article « Invisible Ears at Your Fingertips : Acoustic Eavesdropping via Mouse Sensors » (des oreilles invisibles au bout des doigts : l’écoute acoustique via les capteurs de souris).

Elle repose sur la découverte que certaines souris optiques sont capables de capter des vibrations sonores incroyablement faibles qui leur parviennent à travers la surface du bureau sur lequel elles sont utilisées. Ces vibrations peuvent ensuite être captées par différents types de logiciels sur des PC, Mac ou Linux, y compris des frameworks graphiques ou des moteurs de jeux (Unity, Unreal,...) à défaut, des composants privilégiés au niveau du noyau du système d'exploitation.

L'attaque se sert des vibrations des sons sur le bureau et détectés par les capteurs de la souris. (Crédit Photo: Université de Californie)

Un signal audio complet déchiffré

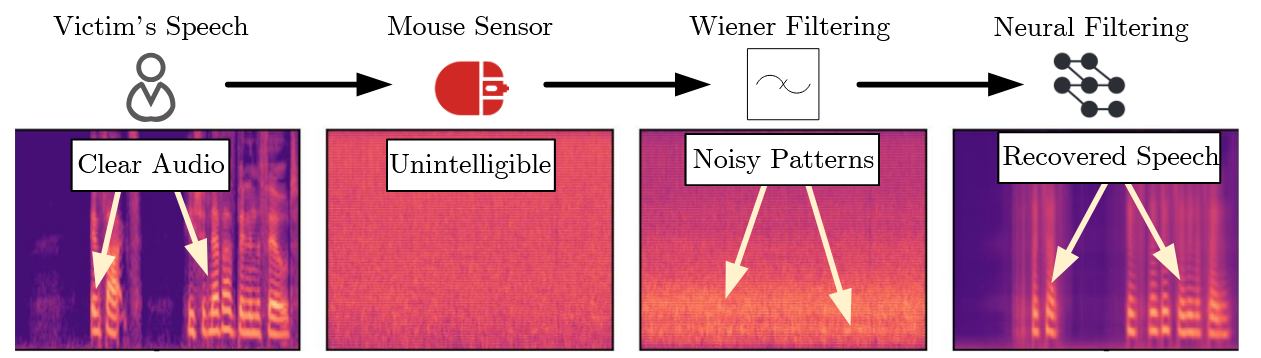

Même si les signaux captés étaient inaudibles au départ, l'équipe a pu les améliorer à l'aide d'un filtrage statistique Wiener et d'un réseau neuronal afin d'augmenter la puissance du signal par rapport au bruit. Comme le montre la vidéo de démonstration de ce processus, les chercheurs ont pu extraire des mots prononcés à partir d'un flux de données intercepté qui, au départ, semblait impossible à déchiffrer. « Grâce à notre pipeline Mic-E-Mouse, les vibrations détectées par la souris sur le bureau de l'utilisateur victime sont transformées en un signal audio complet, qui permet à un pirate d'écouter des conversations confidentielles », ont écrit les chercheurs. De plus, selon eux, ce type d'attaque serait indétectable par les systèmes de défense : « Ce processus est furtif, car la collecte des signaux de vibration est invisible pour l'utilisateur victime et ne nécessite pas de privilèges élevés de la part du pirate. »

Avec différents filtres, les chercheurs ont réussi à retranscrire une conversation complète. (Crédit Photo: Université de Californie)

Comme en témoignent les recherches de plus en plus nombreuses sur l’utilisation de certains composants (une souris, par exemple) qui pourraient divulguer involontairement et malencontreusement des informations, cette technique s’ajoute aux autres attaques par canal auxiliaire. Reste à savoir si ce type d’attaque serait possible dans des conditions réelles. Ce qui rend l’attaque pratique, c'est la sensibilité des souris actuelles, à la fois leur taux de sondage - ou polling rate - élevé (la fréquence à laquelle elles échantillonnent les mouvements, mesurée en kHz) et la résolution avec laquelle elles détectent les mouvements, mesurée en points par pouce (dots per inch, DPI). Plus le taux de sondage et la résolution sont élevés, plus les souris sont sensibles au son. « En fin de compte, ces développements font que les souris que l’on trouve chez les particuliers, dans les entreprises et les entités gouvernementales, sont de plus en plus vulnérables, ce qui étend la surface d'attaque des vulnérabilités potentielles de ces technologies de capteurs avancées », ont déclaré les chercheurs.

Un cadre d’expérimentation spécifique

Cependant, des réserves importantes limitent la portée de la preuve de concept Mic-E-Mouse. Le niveau sonore de l'environnement écouté doit être faible, les bureaux ne doivent pas dépasser 3 cm d'épaisseur et la souris doit être principalement immobile afin d'isoler les vibrations vocales. Les chercheurs ont également utilisé des souris offrant une résolution d'au moins 20 000 DPI, ce qui est nettement supérieur à la moyenne des souris utilisées aujourd'hui. Dans des conditions réelles, l'extraction de données vocales serait possible, mais difficile. Les pirates ne pourraient probablement capturer qu'une partie de la conversation, et non l'intégralité. Une autre faiblesse réside dans le fait qu'il serait facile de se protéger contre cette technique : un tapis en caoutchouc ou un tapis de souris sous la souris empêcherait la capture des vibrations.

Néanmoins, cette technique démontre que les souris doivent désormais être ajoutées à la liste croissante des périphériques informatiques pouvant exposer à un piratage d’extraction de données par canal auxiliaire dans certaines circonstances spécifiques. Les recherches précédentes sur les attaques par canal auxiliaire audio se sont largement concentrées sur le transfert de données dans l'autre sens, des signaux électriques vers le son, afin d'échapper aux réseaux isolés, par exemple en utilisant des haut-parleurs comme émetteurs et récepteurs, ou en contrôlant les sons générés par les blocs d'alimentation des ordinateurs (PSU). Les techniques d'écoute conventionnelles consistent à placer des capteurs incroyablement petits à des endroits stratégiques.

Commentaire