Des trous de sécurité ont été détectés et corrigés dans le service API Management d’Azure. L’éditeur Ermetic a annoncé que Microsoft avait « patché trois vulnérabilités, dont deux dites Server-Side Request Forgery (contrefaçon de requête sur les serveurs) et par traversée de répertoire sur le téléchargement de fichier sur un workload Azure interne ». Le service ciblé est utilisé par les entreprises pour développer et gérer en toute sécurité des API dans des environnements informatiques hybrides et multicloud.

Parmi les deux vulnérabilités de type SSRF identifiées, l'une concerne le proxy CORS d’API Management d’Azure et l'autre le proxy d'hébergement de gestion du service cloud. Dans un premier temps, les ingénieurs ont pensé que le proxy CORS était une copie d'une vulnérabilité signalée précédemment et qui avait été corrigée par Microsoft. Mais ils ont découvert par la suite que la faille contournait la correction initiale. La firme de Redmond l’a finalement corrigée en janvier. Les vulnérabilités SSRF affectent les serveurs centraux dont dépendent de nombreux utilisateurs et entreprises pour leurs opérations quotidiennes. « En les exploitant, les attaquants pourraient simuler des requêtes provenant de ces serveurs légitimes, accéder à des services internes pouvant contenir des informations sensibles appartenant à des clients Azure, et même empêcher la disponibilité des serveurs vulnérables », a déclaré Ermetic dans son avis.

L’impact de la vulnérabilité par traversée de répertoire, bien au-delà d'Azure

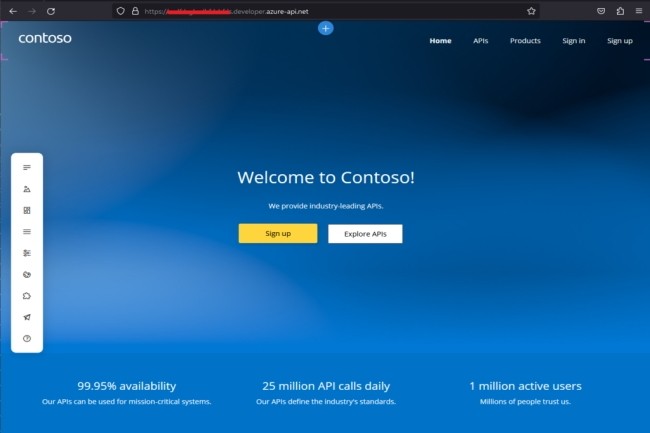

Sur l’autre brèche impliquant une traversée de répertoire, Azure ne valide pas le type de fichier et le chemin d'accès des fichiers téléchargés sur le portail des développeurs Azure pour le service API Management. « Les utilisateurs authentifiés peuvent traverser le répertoire spécifié lors du téléchargement des fichiers, télécharger des fichiers malveillants sur le serveur du portail à destination des développeurs et éventuellement exécuter du code sur celui-ci en utilisant le détournement de DLL, l'échange de configuration iisnode, ou tout autre vecteur d'attaque pertinent », a encore déclaré Ermetic. « Le portail de développement dispose également d'une fonction d'auto-hébergement, ce qui indique que la vulnérabilité affecte non seulement Azure, mais aussi les utilisateurs finaux qui ont déployé eux-mêmes le portail développeur », a encore ajouté l’entreprise de cybersécurité.

D’autres vulnérabilités critiques ont été identifiées il y a peu de temps dans Azure. Selon un rapport du fournisseur Orca, le mois dernier, une faille « by-design » découverte dans Azure pourrait être exploitée par des attaquants pour accéder à des comptes de stockage, se déplacer latéralement dans des environnements IT et même exécuter du code à distance. Pour empêcher l'exploitation de la faille, les chercheurs conseillent aux entreprises de désactiver l'autorisation Azure Shared Key et d'utiliser à la place l'authentification Azure Active Directory. « Elles devraient aussi mettre en œuvre le principe de l'accès au moindre privilège afin de réduire considérablement ce risque », a aussi déclaré Orca. En janvier, Ermetic avait identifié une vulnérabilité d'exécution de code à distance affectant des services comme Function Apps, App Service, Logic Apps sur Azure Cloud, et d'autres services cloud. Baptisée EmojiDeploy, la faille provoque une attaque de falsification d'adresse intersite (Cross-Site Address Forgery, CSRF) sur le service de gestion des modifications logicielles (SCM) Kudu sur lequel reposent de nombreuses fonctionnalités d’Azure App service. En abusant de cette vulnérabilité, les attaquants peuvent déployer des fichiers zip malveillants contenant une charge utile dans l'application Azure de la victime.

Un peu longs tous ces commentaires. Pas assez concis à mon gout.

Signaler un abusFaut croire qu on a pas déjà assez de l usine à gaz MS teams en entreprise

Signaler un abus