Subzero n'est pas seulement le combattant ninja du jeu-vidéo Mortal Kombat. C'est aussi le nom d'un malware sophistiqué doté de capacités étendues. Dernièrement, les équipes de chercheurs en sécurité de Microsoft Threat Intelligence (MSTIC) et Security Response Center (MSRC) ont mis à jour les méthodes et techniques utilisées par ce vecteur d'attaque identifié en tant que Knotweed. La firme de Redmond explique que l'acteur qui a crée le malware subzero est une société privée autrichienne, nommée DISRF. Il ne s'agit pas d'un groupe d'attaquants ou cybergang qui en général n'a pas pignon sur rue et ne s'expose pas sur Internet.

Cette « entreprise » vend des outils ou des services de piratage en mode as a service en fournissant un outillage complet de bout en bout comprenant un abonnement, du support... ou bien en mode hack in hire basée sur la transmission de données par un client d'une victime ciblée au groupe malveillant afin que ce dernier agisse à sa place. « Sur la base des attaques observées et des reportages, MSTIC pense que Knotweed peut mélanger ces modèles : ils vendent le logiciel malveillant Subzero à des tiers - dont selon certaines sources la Russie - mais son infrastructure est aussi utilisée dans certaines attaques ce qui suggère une implication plus directe », explique Microsoft dans un blog.

Les chercheurs en sécurité de Microsoft ont tiré la sonnette d'alarme car la dangerosité de ce malware est particulièrement élevée tout comme le champs d'action des pirates. Plusieurs failles exploitées identifiées par l'éditeur, dont la CVE-2022-22047 corrigée dans le dernier patch tuesday de juillet 2022, servent à mener ce type d'attaque, il est donc plus que jamais urgent de mettre à jour ses systèmes. Deux autres précédents exploits Windows de type escalade de privilèges ont aussi été utilisés (CVE-2021-31199 et CVE-2021-31201) en parallèle d'un autre identifié dans Adobe Reader (CVE-2021-28550). Tous trois ont été corrigés en juin 2021. Knotweed a aussi été lié à l'usage d'une 4e zero day (CVE-2021-36948) pour forcer le service Windows Update Medic à charger une DLL corrompue. « En plus des chaînes d'exploitation, une autre méthode d'accès qui a conduit au déploiement de Subzero était un fichier Excel se faisant passer pour un document immobilier. Le fichier contenait une macro malveillante qui était masquée par d'importantes lignes de commentaires bénins du Kama Sutra, l'obscurcissement des chaînes et l'utilisation de macros Excel 4.0 », prévient Microsoft.

Des capacités malveillantes élaborées

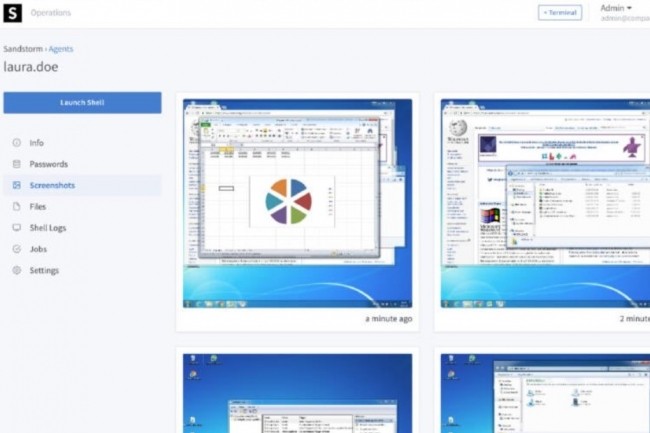

Le payload primaire de Subzero, Corelump (chargé par Jumplum) réside exclusivement dans la mémoire pour échapper à la détection. Il contient une variété de fonctionnalités, notamment l'enregistrement de frappe, la capture d'écran, l'exfiltration de fichiers, l'exécution d'un shell distant et l'exécution de plug-ins arbitraires téléchargés à partir du serveur de contrôle et de commande. « Corelump modifie également les champs de l'en-tête PE pour tenir compte des modifications néfastes, telles que l'ajout de nouvelles fonctions exportées, la désactivation de Control Flow Guard et la modification de la somme de contrôle du fichier image avec une valeur calculée à partir de CheckSumMappedFile. Ces binaires trojanisés (Jumplump) sont déposés sur le disque dans C:\Windows\System32\spool\drivers\color\, et les clés de registre COM sont modifiées pour la persistance (voir la section Comportements pour plus d'informations sur le piratage COM) », poursuit Microsoft.

Chez les victimes où Subzero, diverses actions post-compromission ont été observées incluant la définition de UseLogonCredential sur « 1 » pour activer les informations d'identification en clair, de la récupération d'identifiants via comsvcs.dll (rundll32.exe C:\Windows\System32\comsvcs.dll, MiniDump), de la tentative d'accès aux e-mails avec des informations d'identification vidées à partir d'une adresse IP Knotweed, l'utilisation de Curl pour télécharger les outils Knotweed à partir de partages de fichiers publics tels que vultrobjects[.]com, ou encore l'exécution de scripts PowerShell directement à partir d'un gist GitHub créé par un compte associé à DSIRF.

Des mesures de contournement à adopter d'urgence

Microsoft a listé plusieurs actions à exécuter rapidement pour se prémunir de ce type d'exploit et de Subzero. A savoir d'abord prioriser le déploiement du correctif de la CVE-2022-22047, vérifier et mettre à ses anti-virus dont Defender (version 1.371.503.0 ou ultérieure), modifier les paramètres de sécurité des macros Excel pour contrôler quelles macros s'exécutent et dans quelles circonstances lorsqu'un tableur est ouvert. « Les clients peuvent également arrêter les macros XLM ou VBA malveillantes en s'assurant que l'analyse des macros d'exécution par l'interface d'analyse antimalware (AMSI) est activée », préconise l'éditeur « Cette fonctionnalité, activée par défaut, est activée si le paramètre de stratégie de groupe pour l'étendue de l'analyse au moment de l'exécution des macros est défini sur Activer pour tous les fichiers ou Activer pour les fichiers à faible confiance ».

Parmi les autres mesures hautement recommandées : l'activation de l'authentification multifacteur (MFA) pour atténuer les informations d'identification potentiellement compromises et s'assurer qu'elle soit appliquée pour toute connectivité à distance. « Passez en revue toutes les activités d'authentification pour l'infrastructure d'accès à distance, avec un accent particulier sur les comptes configurés avec l'authentification à facteur unique, pour confirmer l'authenticité et enquêter sur toute activité anormale », précise en outre Microsoft.

L'éditeur a par ailleurs listé les indicateurs de compromission liés à ce vecteur d'attaque et recommande donc logiquement aux entreprises de scanner leur environnement pour trouver leur éventuelle trace. A savoir :

- 78c255a98003a101fa5ba3f49c50c6922b52ede601edac5db036ab72efc57629 SHA-256 ;

- 0588f61dc7e4b24554cffe4ea56d043d8f6139d2569bc180d4a77cf75b68792f ;

- 441a3810b9e89bae12eea285a63f92e98181e9fb9efd6c57ef6d265435484964 ;

- cbae79f66f724e0fe1705d6b5db3cc8a4e89f6bdf4c37004aa1d45eeab26e84b ;

- fd6515a71530b8329e2c0104d0866c5c6f87546d4b44cc17bbb03e64663b11fc ;

- 5d169e083faa73f2920c8593fb95f599dad93d34a6aa2b0f794be978e44c8206 ;

- 7f29b69eb1af1cc6c1998bad980640bfe779525fd5bb775bc36a0ce3789a8bfc ;

- 02a59fe2c94151a08d75a692b550e66a8738eb47f0001234c600b562bf8c227d ;

- 7f84bf6a016ca15e654fb5ebc36fd7407cb32c69a0335a32bfc36cb91e36184d ;

- afab2e77dc14831f1719e746042063a8ec107de0e9730249d5681d07f598e5ec ;

- 894138dfeee756e366c65a197b4dbef8816406bc32697fac6621601debe17d53 ;

- 4611340fdade4e36f074f75294194b64dcf2ec0db00f3d958956b4b0d6586431 ;

- c96ae21b4cf2e28eec222cfe6ca903c4767a068630a73eca58424f9a975c6b7d ;

- fa30be45c5c5a8f679b42ae85410f6099f66fe2b38eb7aa460bcc022babb41ca ;

- e64bea4032cf2694e85ede1745811e7585d3580821a00ae1b9123bb3d2d442d6 ;

- acrobatrelay[.]com (Domain C2) ;

- finconsult[.]cc (Domain C2) ;

- realmetaldns[.]com (Domain C2).

Commentaire