La course au vol d'identifiants et mots de passe est sans fin. Parmi les cibles privilégiées des nombreux groupes de cybercriminels, on trouve les utilisateurs de services informatiques très communs tel que la messagerie, la bureautique en ligne... Rien d'étonnant donc de savoir que ceux de Microsoft intéressent de près les pirates qui utilisent des techniques de plus en plus fines et ciblées afin de voler les précieux sésames. Afin de traquer les activités frauduleuses tentant via notamment des campagnes de spear phishing de récupérer les couples log in/mot de passe, la firme de Redmond dispose de plusieurs ressources dont son unité de lutte contre le crime numérique (Digital Crimes Unit) ou encore son Threat Intelligence Center.

Plusieurs opérations ont été réalisées ayant abouti au démantèlement d'infrastructures contrôlant des centaines de domaines et sites web malveillants opérés par des groupes de cybercriminels en Chine (Barium), Russie (Strontium) et Iran (Phosphorus). Le dernier groupe mis à terre, Thallium - très probablement originaire de Corée de Nord - pilotait de son côté une cinquantaine de domaines et sites piégés. Dans un billet, l'éditeur a apporté quelques précisions sur le mode opératoire employé par les pirates. Une procédure juridique constituée par Microsoft près la Cour du district de l'Est de la Virginie a par ailleurs été rendue publique.

Des techniques de piratage finement pensées

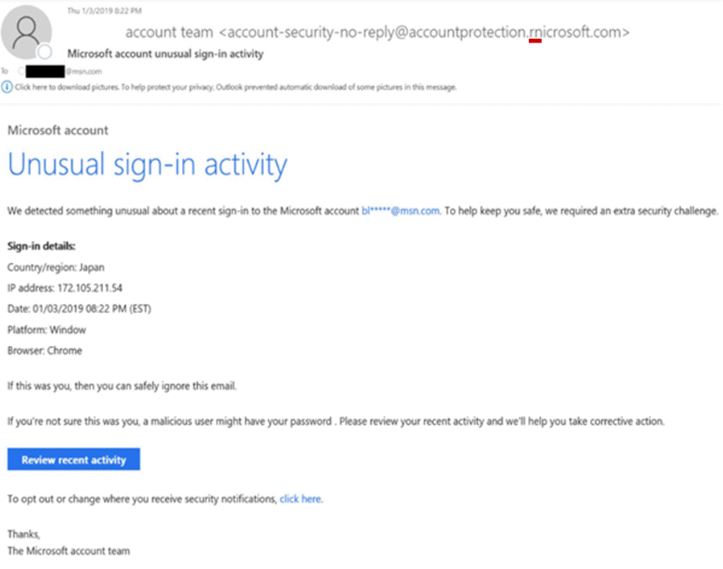

Exemple de mail envoyé par les pirates utilisant la technique de spoofing IP. (crédit : Microsoft)

« Thallium tente généralement de tromper les victimes grâce à une technique connue sous le nom de phishing. En collectant des informations sur les individus ciblés à partir des médias sociaux, des répertoires du personnel public des organisations individuelles sont impliqués avec et d'autres sources publiques, Thallium est en mesure de créer un courrielde spear phishing personnalisé de manière à lui donner de la crédibilité », a indiqué Tom Burt, vice président corporate de l'activité sécurité et confiance client. Dans un exemple illustré, du spoofing d'adresse IP « @accountprotection.rnicrosoft.com » a été employé pour mieux tromper l'utilisateur.

« Le lien dans l'email redirige l'utilisateur vers un site web demandant les informations d'identification du compte de l'utilisateur. En incitant les victimes à cliquer sur les liens frauduleux et à fournir leurs informations d'identification, Thallium peut alors se connecter au compte de la victime. En cas de compromission réussie d'un compte victime, Thallium peut consulter les emails, les listes de contacts, les rendez-vous du calendrier et tout autre élément intéressant le compte compromis. Cela crée également souvent une nouvelle règle de transfert de courrier dans les paramètres de compte de la victime. Cette règle de courrier transfère tous les nouveaux emails reçus par la victime vers des comptes contrôlés par Thallium. En utilisant ces règles, Thallium peut continuer à voir les e-mails reçus par la victime, même après la mise à jour du mot de passe de son compte. En plus de cibler les informations d'identification des utilisateurs, Thallium utilise également des logiciels malveillants pour compromettre les systèmes et voler des données. Une fois installé sur l'ordinateur d'une victime, ce malware exfiltre les informations, reste en veille en attendant des instructions supplémentaires. Les acteurs de la menace Thallium ont utilisé des logiciels malveillants connus appelés BabyShark et KimJongRAT », a précisé Tom Burt.

Commentaire