Toute médaille a son revers. C'est aussi le cas pour la décision de Microsoft de scanner automatiquement tous les fichiers Sharepoint à la recherche de malwares, même s'ils sont zippés et protégés par des mots de passe. De prime abord, il s'agit là d'une bonne nouvelle afin de lutter contre la propagation ou les échanges de malwares faits par des cyberattaquants. Mais cette capacité soulève un gros problème pour les chercheurs en sécurité amenés dans leur travail à envoyer des échantillons de logiciels malveillants et/ou à les conserver sur Sharepoint.

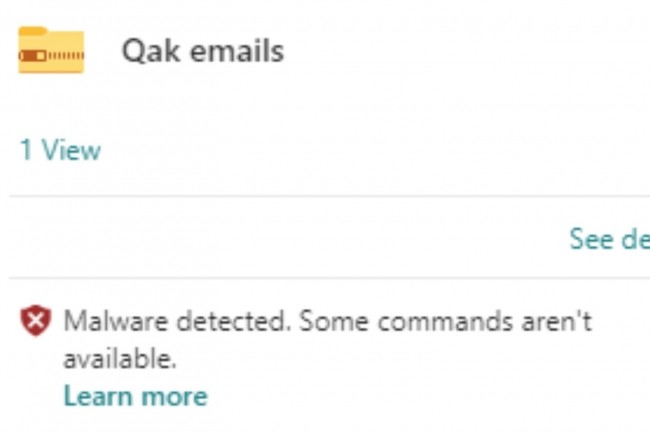

« Ce matin, j'ai découvert que quelques Zips protégés par un mot de passe étaient signalés comme "Malware détecté", ce qui limite ce que je peux faire avec ces fichiers - ils sont essentiellement de l'espace mort maintenant », s'est désolé le chercheur en sécurité Andrew Brandt. « Bien que je comprenne parfaitement que l'on fasse cela d'autres personnes qu'un analyste de logiciels malveillants, cette façon de procéder, qui consiste à s'immiscer dans vos affaires, va devenir un gros problème pour les personnes comme moi qui doivent envoyer des échantillons de logiciels malveillants à leurs collègues. L'espace disponible pour ce faire ne cesse de se réduire et cela aura un impact sur la capacité des chercheurs en malware à faire leur travail ».

Microsoft calé en analyse de fichiers zippés

Un autre expert, Kevin Beaumont, a aussi réagi en indiquant que Microsoft dispose de plusieurs méthodes pour analyser le contenu des fichiers zip protégés par mot de passe et qu'il les utilise non seulement pour les fichiers stockés dans SharePoint, mais aussi pour tous ses services 365 cloud. L'une des méthodes consiste à extraire tout mot de passe possible du corps d'un courriel ou du nom du fichier lui-même, une autre à tester le fichier pour voir s'il est protégé par l'un des mots de passe contenus dans une liste. « Si vous vous envoyez quelque chose par courrier électronique et que vous tapez quelque chose comme ZIP password is Sophos, ZIP up EICAR et ZIP password avec Sophos, il trouvera le mot de passe, l'extraira et et alimentera la détection de Microsoft », fait savoir Kevin Beaumont.

Andrew Brandt a également expliqué que « l'année dernière, OneDrive de Microsoft a commencé à sauvegarder des fichiers malveillants qu'il avait stockés dans l'un de ses dossiers Windows après avoir créé une exception dans ses outils de sécurité pour endpoint » et a découvert par la suite « qu'une fois que les fichiers avaient été transférés sur OneDrive, ils avaient été effacés du disque dur de son ordinateur portable et détectés comme des logiciels malveillants dans son compte OneDrive ». Avec pour conséquence la perte de tous ses fichiers. Andrew Brandt a ensuite commencé à archiver les fichiers malveillants dans des fichiers zip protégés par le mot de passe « infecté ». Selon lui, jusqu'à la semaine dernière, SharePoint ne signalait pas les fichiers, ce qui est le cas aujourd'hui.

La protection des archives ZipCrypto facile à contourner

A noter que les fichiers zippés protégés par un mot de passe n'apportent aucune garantie suffisante sur le fait que le contenu des archives ne peut pas être lu. En utilisant l'outil ZipCrypto par défaut dans Windows, la protection de l'archive reste facile à contourner. Une méthode plus fiable consiste dès lors à utiliser un chiffreur AES-256 intégré dans de nombreux programmes d'archivage lors de la création de fichiers 7z par exemple.

Commentaire