« Depuis des décennies, les communautés quantiques et de la sécurité savent aussi que les ordinateurs quantiques à grande échelle seront probablement capables, à un moment donné, de casser de nombreux algorithmes de cryptographie à clé publique sécurisés d'aujourd'hui », ont écrit Craig Gidney et Sophie Schmieg, chercheurs chez Google, dans un billet de blog. Ces découvertes interviennent à un moment où l'informatique quantique progresse rapidement. Alors que les systèmes actuels ne fonctionnent encore qu'avec des centaines de qubits, les recherches de la firme de Mountain View montrent que trois avancées techniques - des algorithmes plus efficaces, une correction d'erreur avancée et des opérations quantiques optimisées - abaissent considérablement le seuil des menaces cryptographiques dans le monde réel.

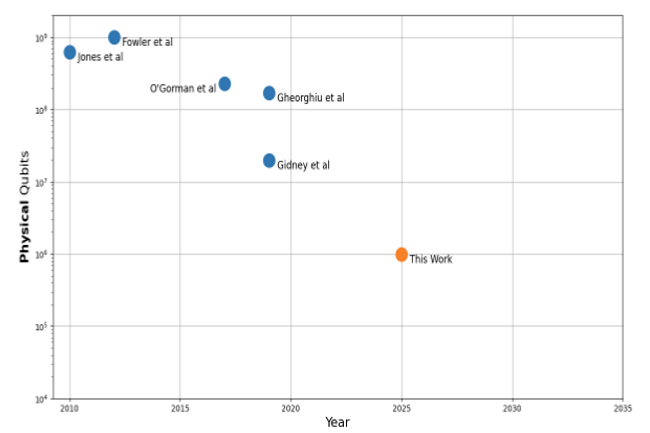

Passer d’un milliard de qubits en 2012 à 1 million aujourd’hui

Plus précisément, l'équipe du fournisseur a adopté une méthode 2024 pour l'exponentiation modulaire approximative, ce qui a permis de réduire le nombre de portes quantiques de 1 000 CNOT (controlled-NOT) à seulement 2 CNOT. Elle a également triplé la densité des qubits logiques grâce à la correction d'erreurs en couches et a introduit la procédure appelée « magic state cultivation » pour rationaliser le traitement quantique. Narayan Gokhale, vice-président et analyste principal du QKS Group, a qualifié ces résultats de « signal d'alarme pour agir dans une urgence mesurée, sans panique », affirmant qu'ils confirment les calendriers existants du chiffrement post quantique mais soulignent la nécessité d'accélérer les transitions pour les systèmes cryptographiques à longue durée de vie ou à haut risque. Le rythme des progrès marque une forte accélération. Depuis que Peter Shor a révélé en 1994 que les ordinateurs quantiques pouvaient théoriquement casser le RSA, les estimations des ressources ont chuté, passant d'un milliard de qubits en 2012 à seulement un million aujourd'hui.

Bart Willemsen, analyste vice-président de Gartner, a averti que « l'informatique quantique affaiblira la cryptographie asymétrique d'ici à 2029 ». Étant donné que les mises à jour de chiffrement s'étalent souvent sur plusieurs années, il a exhorté les entreprises à commencer leur planification stratégique dès maintenant, en particulier pour les infrastructures dont les dépendances cryptographiques sont codées en dur. « De nombreux développeurs ne connaissent pas très bien les bibliothèques cryptographiques et les fonctions de hachage, de sorte qu'un inventaire précoce, des tests de performance et une cartographie du système sont essentiels à toute feuille de route réaliste en matière de CQP », a-t-il fait remarquer.

Implications pour la sécurité des entreprises

Pour les responsables de la sécurité, la recherche met en évidence deux priorités immédiates. Tout d'abord, les communications cryptées utilisant le chiffrement RSA ou des algorithmes similaires sont confrontées au risque sérieux du « récolter maintenant, décrypter plus tard », car les données interceptées pourraient être décryptées une fois que les ordinateurs quantiques auront atteint une échelle suffisante. Google a mis en œuvre le ML-KEM approuvé par le NIST dans Chrome et dans ses systèmes internes, établissant ainsi une référence pour la sécurisation du trafic web, des VPN et des plateformes de messagerie. Selon les analystes de la sécurité, la mise en œuvre des signatures numériques présente un défi plus complexe. « La mise en place d'une véritable résilience quantique exige plus que des mises à jour techniques », a estimé M. Gokhale. « Elle implique une planification opérationnelle complète qui intègre la cartographie des actifs cryptographiques à des initiatives plus larges de transformation numérique. » La durée de vie prolongée des clés de signature, souvent intégrées dans des modules de sécurité matériels ou conçues pour une utilisation pluriannuelle, crée des obstacles uniques à la migration qui nécessitent une planification précoce.

Le calendrier recommandé par le NIST, à savoir la suppression des algorithmes vulnérables d'ici 2030 et leur élimination complète d'ici à 2035, semble de plus en plus ferme. M. Willemsen met en garde contre toute complaisance : « Un grand nombre d’entreprises sous-estiment l'impact de la menace quantique parce qu'elle paraît lointaine. Cependant, le délai de plusieurs années, nécessaire à une migration adéquate, signifie que la préparation ne peut pas attendre. » Les équipes de sécurité devraient prendre plusieurs mesures concrètes, notamment des audits cryptographiques, qui permettront d'identifier les systèmes les plus vulnérables, tandis que les plans de transition prioritaires devraient se concentrer en premier lieu sur les actifs de grande valeur contenant des données sensibles à long terme. Il est tout aussi important d'interroger les fournisseurs de technologies sur leurs feuilles de route en matière d’implémentation post-quantique, et de tester les algorithmes résistants au quantum pour s'assurer de leur compatibilité opérationnelle avec l'infrastructure existante.

Les attaques quantiques pratiques n'auront peut-être pas lieu avant des années. Mais la transition du chiffrement prendra tout autant de temps, si ce n'est plus, pour être bien exécutée. « Les entreprises qui agissent maintenant auront le temps et la flexibilité de construire des systèmes durables et sécurisés », concluent les analystes.

Commentaire