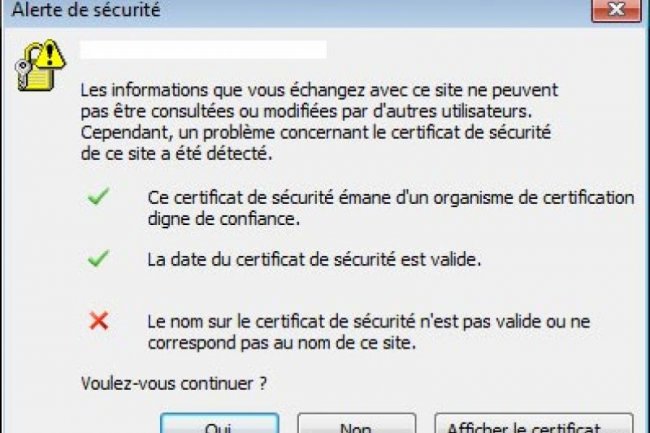

Mozilla va demander à toutes les autorités de certification de reconsidérer leur politique vis à vis des autorités intermédiaires. Sinon la Fondation envisage de révoquer les certificats, y compris ceux qui pourraient être utilisées par les entreprises pour inspecter le trafic SSL chiffré pour des noms de domaine qu'elles ne contrôlent pas. Cette menace est pour l'instant encore en phase de discussion. Mozilla veut répondre ainsi à Trustwave, qui a affirmé récemment que l'utilisation de tels certificats pour gérer le trafic SSL (Secure Sockets Layer) au niveau des réseaux d'entreprise était courante.

Depuis une semaine, les débats vont bon train pour savoir comment réagir à la position de Trustwave, et s'il faut poursuivre cette autorité pour violation de la politique de confiance. Finalement, Mozilla a décidé de demander à toutes les autorités de certification de faire leur propre ménage, et donc de supprimer et de révoquer ces certificats intermédiaires concernés. « Nous voulons faire clairement savoir que nous ne tolèrerons pas le chaînage des autorités intermédiaires aux certificats racines dans le Network Security Services (NSS) de Mozilla. Nous avertissons préalablement toutes les autorités et nous leur accordons un délai. Nous les mettons également en garde sur les conséquences éventuelles d'un tel comportement de leur part, si elles n'y remédient pas avant la fin de cette période, » a déclaré Kathleen Wilson, la responsable du module de certification de Firefox, dans un message posté sur Bugzilla.

Un délai de mise en conformité débattu

Le délai accordé aux autorités de certification pour effectuer cette inspection et révoquer les certificats litigieux actuellement utilisés pour le trafic SSL en entreprise n'a pas encore été fixé. Mais, selon Kathleen Wilson, celui-ci pourrait être de deux ou trois mois. Passée cette période, toute entreprise qui continuerait à utiliser un tel certificat verrait sa clé racine supprimée des produits Mozilla et tous leurs certificats portant des signatures antérieures entraineront une erreur lors de l'ouverture dans le navigateur. « Ce délai de grâce est nécessaire car les entreprises ayant déployé des solutions utilisant des certificats intermédiaires pour surveiller le trafic sur leurs réseaux sont probablement de très grandes entreprises qui ont besoin de temps pour mettre en oeuvre des solutions alternatives, » a déclaré Kathleen Wilson sur la liste de diffusion mozilla.dev.security.policy.

Cependant, selon Amichai Shulman, CTO de l'entreprise de sécurité Imperva, ces trois mois ne seront probablement pas suffisant pour effectuer de tels changements. « Un délai de six mois serait plus raisonnable, » a-t-il estimé. De nombreuses entreprises inspectent le trafic chiffré SSL sur leurs réseaux afin de prévenir les fuites de données ou détecter les violations des politiques de sécurité mises en place en interne. Celles-ci génèrent leur propre certificat racine et le déploient sur l'ensemble de leurs postes clients. Le temps dont elles auraient besoin pour se mettre en conformité avec la demande de Mozilla varie en fonction du nombre et du type de dispositifs qu'elles utilisent.

Mozilla veut révoquer les certificats SSL des autorités intermédiaires

0

Réaction

Mozilla envisage de révoquer les certificats SSL émis par des autorités de certifications intermédiaires et mis à disposition de entreprises pour inspecter le contenu des échanges de leurs employés.

Newsletter LMI

Recevez notre newsletter comme plus de 50000 abonnés

Commentaire