Il vous reste 89% de l'article à lire

Vous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte? Connectez-vous

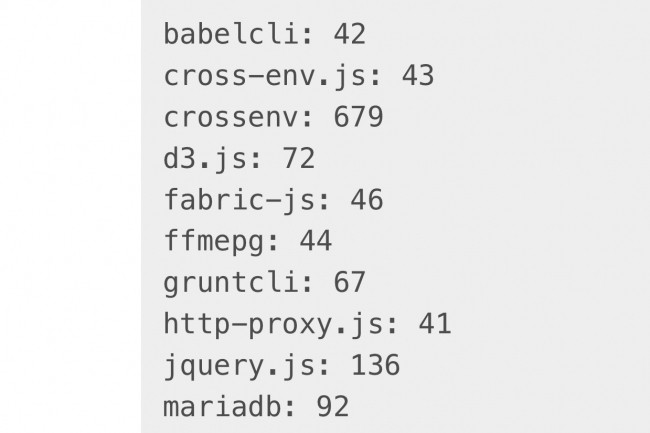

La sérénité de la communauté Node.js vient d'être troublée par la découverte de 39 packages malveillants dans le registre npm. Ils ont été supprimés mais les développeurs doivent vérifier qu'ils n'ont pas par mégarde téléchargé et ajouté l'un d'entre eux aux dépendances du code de leurs applications.

Il vous reste 89% de l'article à lire

Vous devez posséder un compte pour poursuivre la lecture

Recevez notre newsletter comme plus de 50000 abonnés

Commentaire