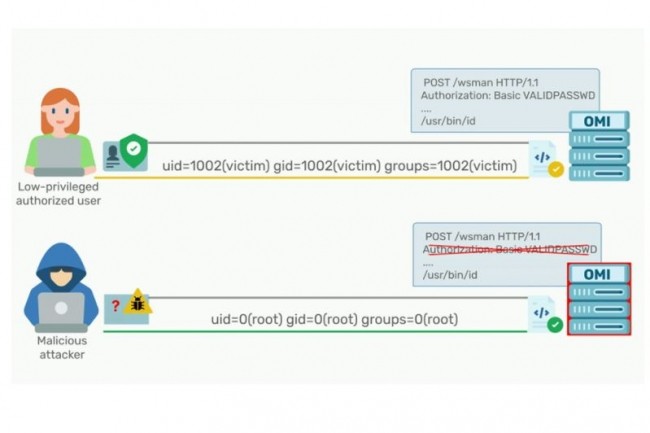

Détectée par la start-up en cybersécurité des environnements cloud Wiz, un quatuor de vulnérabilités met en danger les utilisateurs Azure. Le risque ? Qu'un attaquant envoie une requête malveillante pour écouter le trafic des ports réseaux via un système Open Management Infrastructure (OMI) compromis et accède à des privilèges administrateur élevés. Les 4 vulnérabilités (nommées Omigod) identifiées sont les suivantes : CVE-2021-38647 (score CVSS de 9.8), CVE-2021-38648 et CVE-2021-38645 (sévérité 7.8), et CVE-2021-38649 (sévérité 7.0). Elles ont bénéficié de correctifs dans le cadre du dernier patch tuesday de Microsoft, qui doivent être appliqués dès que possible.

OMI est une implémentation Web-Based Enterprise Management (WBEM) open source dédiée à la gestion de systèmes Linux et Unix. « Plusieurs extensions de gestion Azure Virtual Machine (VM) utilisent cette infrastructure pour orchestrer la gestion de la configuration et la collecte des journaux sur les machines virtuelles Linux », explique Microsoft. Les clients utilisant les solutions Azure Automation, Automatic Update, Operations Management Suite (OMS), Log Analytics, Configuration Management, Diagnostics et Container Insights sont potentiellement exposés à ce risque cyber.

Les nouvelles VM créées sur Azure protégées

« La vulnérabilité CVE-2021-38647 permet une prise de contrôle à distance lorsqu'OMI expose le port de gestion HTTPS en externe (5986/5985/1270). Il s'agit d'une configuration par défaut dans Azure Configuration Management ou System Center Operations Manager (SCOM). Heureusement, d'autres services Azure tels que Log Analytics n'exposent pas ce port, réduisant la possibilité d'élévation de privilèges locaux dans ces situations », fait savoir Wiz, start-up spécialisée dans la sécurité des environnements cloud à l'origine de la découverte de ces vulnérabilités.

« Les nouvelles machines virtuelles seront protégées contre ces vulnérabilités après la disponibilité des extensions de mises à jour », a par ailleurs indiqué Microsoft. Pour celles exécutées dans le cloud avec mise à jour automatique activée, ces extensions seront progressivement déployées dans les différentes régions Azure.

Commentaire