Pas de trêve estivale pour Microsoft et les administrateurs IT en matière de sécurité. Après un mois de juillet chargé (avec 137 patchs), août reste chargé avec 107 de correctifs livrés lors du Patch Tuesday. Au sein de ce lot, certains sont à appliquer en priorité par les administrateurs.

La faille BadSuccessor à corriger en urgence

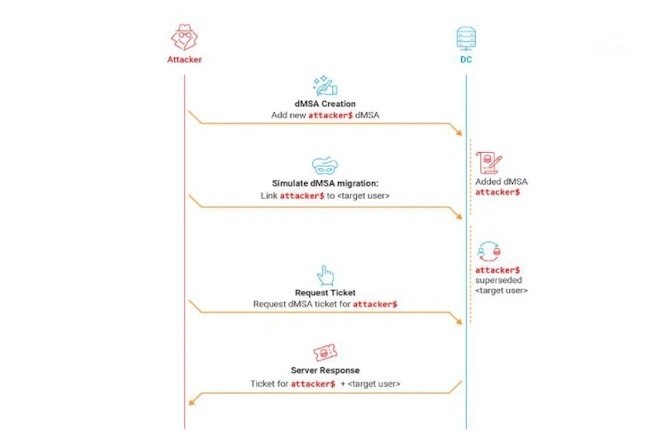

C’est le cas d’une vulnérabilité de type zero day dans Windows Server exécutant le système d’authentification Kerberos. Elle a été dévoilée en mai dernier sous le nom BadSuccessor et un exploit circule actuellement sur les forums. Microsoft juge la CVE-2025-53779) comme étant « peu susceptible d'être exploitée », car un attaquant doit d'abord compromettre le compte privilégié d'un administrateur. Cependant, selon les analystes d'Action1, « la présence d'un code d'exploitation fonctionnel et son impact sur les mécanismes d'authentification clés constituent un risque important. L'exigence de privilèges élevés peut sembler une mesure de protection, mais de nombreuses entreprises possèdent des comptes dotés de ces privilèges. Une fois un tel compte compromis, le chemin vers une compromission complète du domaine est beaucoup plus court. » Ils ajoutent « Les organisations doivent traiter cette vulnérabilité de toute urgence », a ajouté Action1, « car elle peut être utilisée dans des chaînes d'attaque sophistiquées ciblant des environnements à forte valeur ajoutée. » La faille concerne une vulnérabilité de traversée de chemin relative due à une validation incorrecte des chemins d'accès liés aux comptes de services gérés de domaine (dMSA). Le problème réside dans la façon dont Windows Kerberos gère certains attributs des dMSA, notamment l'attribut msds-ManagedAccountPrecededByLink. En manipulant ces chemins, explique Action1, un attaquant disposant de privilèges élevés peut traverser les structures de répertoires et se faire passer pour des utilisateurs disposant de privilèges plus élevés que prévu.

Cette vulnérabilité compromet le modèle de délégation de confiance utilisé par Kerberos pour la gestion des comptes de service dans les environnements Active Directory. Les systèmes concernés incluent Windows Server 2025 exécutant les services de domaine Active Directory, les contrôleurs de domaine gérant l'authentification Kerberos, les environnements utilisant des dMSA et toutes les versions prises en charge de Windows Server avec Kerberos activé. Pour modifier des attributs dMSA spécifiques, un attaquant a besoin de msds-groupMSAMembership (pour utiliser le dMSA) et de msds-ManagedAccountPrecededByLink (pour spécifier l'utilisateur que le dMSA peut imiter). Action1 indique que les environnements à risque incluent les grandes entreprises avec des configurations Active Directory complexes et les sociétés se servant massivement les dMSA pour la gestion des comptes de service. Lors de sa révélation en mai, la vulnérabilité a été baptisée BadSuccessor. Sa correction est essentielle, a déclaré Satnam Narang, ingénieur de recherche senior chez Tenable. Cependant, il a ajouté dans un courriel : « Notre analyse indique que l'impact immédiat est limité, car seulement 0,7 % des domaines AD remplissaient les conditions préalables au moment de la divulgation. Pour exploiter BadSuccessor, un attaquant doit disposer d'au moins un contrôleur de domaine dans un domaine exécutant Windows Server 2025 afin de compromettre le domaine. »

Les outils d'IA touchés

Pour Tyler Reguly, directeur associé de la R&D sécurité chez Fortra , « le sujet brûlant de ce mois-ci est l'apparition de l'IA dans le Patch Tuesday.» Il fait référence à CVE-2025-53767, une élévation de privilèges dans Azure OpenAI, et à CVE-2025-53773, une vulnérabilité dans GitHub Copilot et Visual Studio qui implique un correctif pour Visual Studio 2022. La première vulnérabilité a déjà été corrigée par Microsoft, car elle se situe sur une plateforme cloud et ne requiert aucune action de la part des utilisateurs, a-t-il précisé dans un courriel. « Ce type de problème peut toutefois vous inciter à reconsidérer l'utilisation de l'IA dans votre entreprise » La deuxième faille « est plus intéressante en attendant de voir les détails publiés à ce sujet. Il s'agit d'une injection de commandes, un problème à prendre au sérieux », a-t-il ajouté. « Avec les multiples vulnérabilités liées à l'IA – GitHub Copilot et Azure OpenAI – ce mois-ci nous rappelle que les technologies d'IA sont encore nouvelles et que nous en sommes encore à les comprendre », poursuit-il.

Pour le spécialiste, « il est important que les sociétés comprennent où et comment elles utilisent l'IA. Au-delà de cela, elles doivent savoir quels services elles utilisent et comment ces services réagissent aux vulnérabilités et aux problèmes de sécurité. Souvent, lorsque l'on examine les services basés sur l'IA, on s'intéresse à la résidence, à la conservation et à la propriété des données… s'interroge-t-on sur les mesures prises pour sécuriser leurs systèmes et sur leur politique de sécurité ? C'est un bon rappel : si ce n'est pas le cas, il est temps de s'y mettre. » Par ailleurs, il souligne que « les responsables de la sécurité doivent également réfléchir à la manière dont ils mesurent leurs risques et y réagissent ». Certaines vulnérabilités, selon leur gravité, sont qualifiées de critiques selon les scores CVSS, mais jugées importantes par Microsoft, a-t-il souligné. Certaines vulnérabilités ne sont pas activement exploitées, mais si elles l'étaient, elles seraient gravement préjudiciables aux entreprises à grande échelle. « Envisagez-vous les risques futurs ou actuels ? À quelle gravité faites-vous confiance ?» a-t-il demandé. « Si vous ne disposez pas d'une méthodologie interne pour déterminer et mesurer les risques, c'est le moment idéal pour en développer une ».

Cinq vulnérabilités dans Office

Les RSSI doivent également prêter une attention particulière aux vulnérabilités de Microsoft Office (CVE-2025-53740, CVE-2025-53731, CVE-2025-53784 et CVE-2025-53733), a déclaré Mike Walters, président d'Action1, car elles affectent les outils de productivité centralisés, standard dans la plupart des entreprises. Le vecteur d'attaque du volet de prévisualisation pour ces vulnérabilités est particulièrement préoccupant, car il nécessite une interaction minimale de l'utilisateur, ce qui peut contourner les efforts de sensibilisation à la sécurité. Le dirigeant a également indiqué que les RSSI devraient prioriser les vulnérabilités dans Windows Graphics (CVE-2025-50165 et CVE-2025-53766), en raison de leur vecteur d'attaque réseau exigeant un privilège zéro et du fait qu'aucune interaction de l'utilisateur n'est requise. Ces failles représentent des points d'entrée potentiels pour une compromission initiale susceptible d'avoir un impact organisationnel plus large, a-t-il écrit dans un courriel adressé au RSSI.

Les vulnérabilités liées aux documents et aux graphiques affectent les flux de travail métier essentiels impliquant l'échange de documents, a-t-il souligné, ce qui pourrait nécessiter des modifications temporaires des processus pendant la période de mise à jour corrective. Les utilisateurs finaux doivent être informés des comportements potentiels des applications pendant et après la mise à jour corrective, en particulier si la fonctionnalité du volet de prévisualisation est susceptible d'être modifiée ou temporairement désactivée, a-t-il ajouté. « Bien qu'aucune de ces vulnérabilités ne soit actuellement signalée comme exploitée, la nature critique et les scores CVSS élevés de plusieurs problèmes indiquent qu'ils doivent être traités avec la plus grande urgence dans les environnements d'entreprise », a déclaré Walters.

Attention sur Hyper-V

Dans les priorités, Ben McCarthy, ingénieur en chef en cybersécurité chez Immersive relève une vulnérabilité d’élévation de privilèges ((CVE-2025-50167) dans l'hyperviseur de Microsoft. « Aujourd'hui, Hyper-V n'est plus seulement un outil permettant d'exécuter des machines virtuelles (VM) ; c'est un hyperviseur de type 1 fondamental qui sous-tend l'ensemble du système d'exploitation », a-t-il déclaré dans un courriel. Cette architecture sous-tend l'utilisation de fonctionnalités de sécurité critiques telles que la sécurité basée sur la virtualisation (VBS), l'intégrité de la mémoire et la protection des informations d'identification, en créant des limites matérielles isolées. La vulnérabilité pourrait affecter ces mécanismes et entraînerait une évasion de VM, donnant à un attaquant la capacité de disposer d'un accès de bas niveau à un environnement Windows de s'infiltrer et d'exécuter du code avec tous les privilèges système, contournant ainsi complètement les garanties de sécurité de l'hyperviseur ».

Si la grande complexité de l'attaque constitue un obstacle, l’expert observe que l'évaluation de Microsoft selon laquelle une « exploitation est plus probable » indique que la faille est pratiquement réalisable par des adversaires expérimentés. L'application de correctifs est donc une priorité urgente pour tout système utilisant des fonctionnalités de virtualisation, ce qui, sur un système d'exploitation Windows moderne, est le cas de la quasi-totalité d'entre elles, a-t-il déclaré.

Commentaire