Les administrateurs système et les équipes sécurité ont encore un peu de travail pour ce mois décembre avec le traditionnel Patch Tuesday de Microsoft. L’éditeur a été relativement clément pour cette dernière livraison de l’année avec 57 correctifs pour Windows et d’autres produits. Par ordre de priorité, la CVE-2025-62221 est à corriger en urgence, car elle est activement exploitée.

Une faille dans Windows activement exploitée

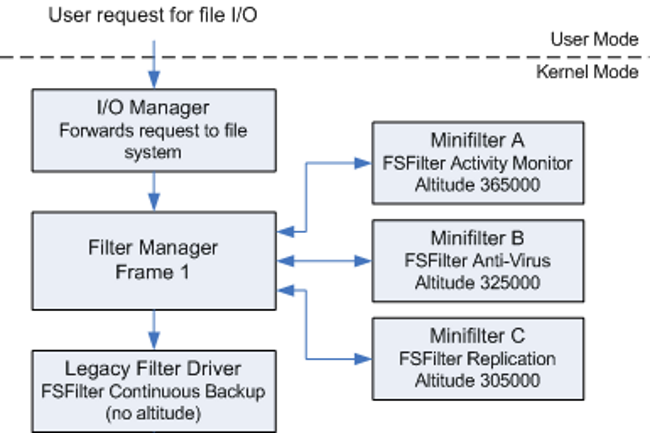

Il s’agit d’une vulnérabilité d’élévation de privilèges dans Windows Cloud Files Mini Filter Driver. Elle est décrite comme un problème d’use-after-free où un programme tente d’utiliser un bloc de mémoire déjà libéré par le système. La complexité de l’attaque est faible. Dans le pire des cas, un pirate pourrait exploiter la faille pour obtenir des droits élevés. « Les failles d'élévation de privilèges transforment un point d'entrée en une intrusion totale », a déclaré Satnam Narang, ingénieur senior chez Tenable. « Les attaquants les utilisent souvent pour mener des activités post-compromission après avoir obtenu un accès initial par d'autres moyens, tels que l'ingénierie sociale ou l'exploitation d'une autre faille », précise-t-il. Tout en ajoutant, « le pilote Windows Cloud Files Mini Filter est une cible importante, car il s’agit d’un pilote de système de fichier accordant l’accès aux fonctionnalités du système de fichiers ».

Jack Bicer, directeur de la recherche sur les vulnérabilités chez Action1, a déclaré que corriger cette vulnérabilité est « la priorité absolue » car elle est activement exploitée par tout attaquant capable d'obtenir un accès local, quel qu'en soit le niveau. « L'exploitation active signifie que des incidents réels se produisent déjà », a-t-il souligné. « Cette faille est susceptible d'être combinée avec du phishing, des attaques via navigateur, des documents malveillants ou d'autres points d'entrée initiaux pour parvenir à une prise de contrôle totale du système. Le potentiel d'attaque inclut la désactivation des outils de sécurité, l'accès à des informations sensibles, le déplacement latéral sur le réseau de l'organisation et l'établissement d'un accès persistant à des privilèges élevés », ajoute-t-il. Étant donné que le pilote concerné est largement déployé dans les environnements d'entreprise, l'exposition est importante et les conséquences opérationnelles potentielles significatives. Jack Bicer recommande le déploiement rapide des correctifs, l’application du principe de moindre privilège et le renforcement de la surveillance des activités anormales. Malheureusement, selon Kevin Breen, directeur principal de la recherche sur les cybermenaces chez Immersive, Microsoft n'a fourni aucun détail sur la manière dont cette faille est exploitée ni aucun indicateur de compromission, ce qui complique la tâche des équipes de sécurité pour la recherche proactive des menaces.

Vigilance accrue sur des brèches dans Exchange Server et Office

Michael Walters, président d'Action1, a attiré l'attention sur deux vulnérabilités dans Exchange Server. La CVE-2025-64666 est une faille d’élévation de privilèges permise par une validation d’entrée incorrecte et la CVE-2025-64667 qui autorise un cybercriminel à usurper l’identité d’un utilisateur. Bien que classées comme importantes et évaluées comme ayant un risque d'exploitation jugé faible, le dirigeant souligne que ces failles affectent les interfaces de messagerie et d'identité essentielles et peuvent devenir critiques lorsqu'elles sont combinées, par exemple par usurpation d'identité entraînant du phishing ou par augmentation des droits facilitant le vol de messages.

De son côté, Tyler Reguly, directeur général adjoint de la R&D chez Fortra a déclaré que les RSSI devraient accorder la priorité à deux vulnérabilités classées comme critiques. La CVE-2025-62557 et la CVE-2025-62554 touchent Office et mentionnent le volet de prévisualisation d’Outlook comme vecteur d’attaque. « Je trouve que c’est l’un des vecteurs d’attaque les plus inquiétants », souligne le dirigeant. Il complète en indiquant, « les vulnérabilités qui ne dépendent pas de l’interaction de l’utilisateur sont celles auxquelles nous devons prêter attention ».

Vulnérabilité dans GitHub Copilot pour JetBrains

Kevin Breen d’Immersive a également relevé que les entreprises se servent de GitHub Copilot pour la plateforme de développement JetBrains devraient corriger rapidement une faille dans Copilot, avant que des acteurs malveillants ne trouvent un moyen de l'exploiter. Le rapport de vulnérabilité indique qu'il est possible d'exécuter du code sur les hôtes affectés en incitant le LLM à exécuter des commandes qui contournent les garde-fous et en ajoutant des instructions aux paramètres d'« approbation automatique » de l'utilisateur, note le spécialiste. Ceci peut être réalisé grâce à une injection de prompts, a-t-il expliqué, où il a été modifié non pas par l'utilisateur, mais par les agents LLM qui créent leurs propres prompts en fonction du contenu des fichiers ou des données récupérées d'un serveur MCP (Model Context Protocol). Bien que Microsoft ait classé cette exploitation comme peu probable, l’expert souligne que les responsables de la sécurité qui adoptent une approche basée sur les risques doivent tenir compte du fait que les développeurs ont généralement accès aux clés et secrets API, ce qui pourrait offrir une vaste surface d'attaque aux attaquants.

Au final, Microsoft a corrigé en 2025 pas moins de 1 275 vulnérabilités contre un peu plus de 1 000 en 2024, constate Tyler Reguly de Fortra. « Cela devrait représenter environ 106 vulnérabilités par mois », observe-t-il. Avec 57 correctifs pour le mois de décembre, « on peut dire que Microsoft nous offre un beau cadeau de Noël avant l’heure », conclut le dirigeant.

Commentaire