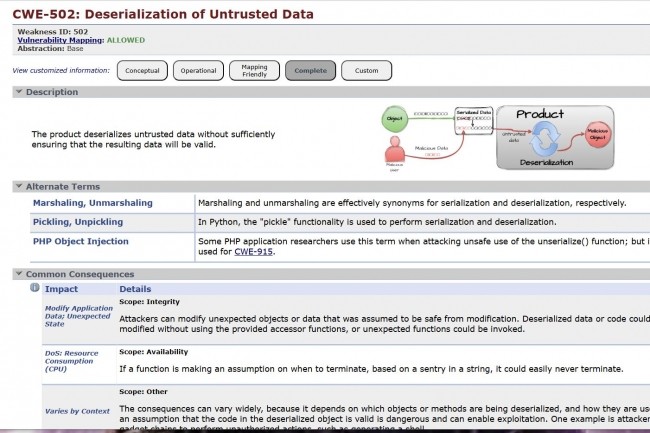

La mise à jour mensuelle d'octobre de Microsoft corrige 167 vulnérabilités, le nombre le plus élevé cette année, dont sept classées comme critiques et nécessitant une attention immédiate de la part des RSSI. Parmi les failles critiques de Microsoft, on trouve : WSUS RCE CVE-2025-59287, qui pourrait permettre l'exécution de code à distance (RCE) dans le service Windows Server Update Service (WSUS). Elle a reçu un score CVSSv3 de 9,8 et a été classée comme critique. Elle a été évaluée comme « exploitation plus probable » selon l'indice d'exploitabilité de Microsoft. Un pirate pourrait exploiter cette vulnérabilité pour obtenir un RCE en envoyant un événement spécialement conçu qui conduit à une désérialisation de données non fiables. Il s'agit seulement de la troisième faille WSUS corrigée dans le cadre du Patch Tuesday de Microsoft depuis 2023, souligne Tenable. Mais c'est le premier RCE et le premier à être évalué comme plus susceptible d'être exploité.

« Cette vulnérabilité nécessite une attention immédiate de la part du RSSI, car elle peut compromettre l'ensemble de votre infrastructure de gestion des correctifs », a déclaré Mike Walters, président d'Action1. « Il s'agit d'une faille de désérialisation critique (CVSS 9.8) dans WSUS qui menace le système chargé de distribuer les correctifs de sécurité dans toute l'organisation. Au-delà de l'application urgente de correctifs, les équipes doivent revoir l'architecture de gestion des correctifs et l'exposition réseau des serveurs WSUS, a-t-il ajouté. Un environnement WSUS compromis pourrait permettre à des attaquants de déployer des « mises à jour » malveillantes sur tous les terminaux gérés, ce qui constituerait une menace existentielle pour la sécurité de l'organisation.

Microsoft Office RCE

CVE-2025-59227 et CVE-2025-59234, deux vulnérabilités critiques d'exécution de code à distance dans Microsoft Office. Un pirate pourrait exploiter ces failles par le biais de l'ingénierie sociale en envoyant un fichier Microsoft Office malveillant à une cible donnée, explique Tenable. Une exploitation réussie donnerait au pirate des privilèges d'exécution de code. Ces bogues exploitent le « volet de prévisualisation », ce qui signifie que la cible n'a même pas besoin d'ouvrir le fichier pour que l'exploitation ait lieu. Pour exploiter ces failles, un pirate utiliserait l'ingénierie sociale pour inciter une cible à prévisualiser un e-mail contenant un document Microsoft Office malveillant en pièce jointe. Tenable note également que, bien qu'elle soit considérée comme « peu susceptible » d'être exploitée, Microsoft affirme que la zone d'aperçu est un vecteur d'attaque pour les deux CVE, ce qui signifie que l'exploitation ne nécessite pas que la cible ouvre le fichier.

Le pilote modem Agere exploitée

Bien que ces vulnérabilités soient classées comme critiques, Satnam Narang, chercheur senior chez Tenable, estime que les deux vulnérabilités les plus notables ce mois-ci concernent Agere Modem, un pilote de modem tiers inclus dans les systèmes d'exploitation Windows depuis près de 20 ans. Pourquoi ? Parce que l'une d'entre elles, CVE-2025-24990, est exploitée dans la nature comme une vulnérabilité zero-day, et que l'autre, CVE-2025-24052, a été rendue publique avant la publication du correctif aujourd'hui. « Même si le modem n'est pas utilisé, il reste vulnérable à l'exploitation, ce qui pourrait donner à un attaquant des privilèges d'administrateur », explique M. Narang. « Le correctif apporté à cette faille est révélateur », ajoute-t-il : Microsoft supprime le pilote ltmdm64.sys des systèmes d'exploitation Windows via la mise à jour cumulative d'octobre. Les administrateurs réseau qui utilisent encore le matériel modem Agere constateront que ces appareils ne sont plus que des cale-portes après avoir appliqué les mises à jour.

L'exploitation active de la vulnérabilité CVE-2025-24990 dans le pilote du modem Agere montre les risques de sécurité liés au maintien de composants hérités dans les systèmes d'exploitation modernes », a commenté Ben McCarthy, ingénieur en chef en cybersécurité chez Immersive Labs. Il a souligné que les acteurs malveillants utilisent cette vulnérabilité comme deuxième étape de leurs opérations. La chaîne d'attaque commence généralement par l'obtention d'un premier point d'ancrage sur un système cible par des méthodes courantes telles qu'une campagne de phishing, le vol d'identifiants ou l'exploitation d'une autre faille dans une application publique. Ce pilote, qui prend en charge le matériel de la fin des années 1990 et du début des années 2000, est antérieur aux pratiques actuelles de développement sécurisé et est resté pratiquement inchangé depuis des années. Les pilotes en mode noyau comme celui-ci fonctionnent avec les privilèges système les plus élevés, ce qui en fait une cible privilégiée pour les attaquants qui cherchent à étendre leur accès, a déclaré M. McCarthy.

Failles dans Windows RasMan, AMD Secure Processor

L'autre faille sur laquelle M. Narang de Tenable attire l'attention est CVE-2025-59230, une vulnérabilité zero-day d'élévation de privilèges dans Windows Remote Access Connection Manager (également connu sous le nom de RasMan), un service utilisé pour gérer les connexions réseau à distance via des réseaux privés virtuels (VPN) et des réseaux commutés, qui a également été exploitée dans la nature. « Bien que RasMan soit un habitué du Patch Tuesday, avec plus de 20 apparitions depuis janvier 2022, c'est la première fois que nous le voyons exploité dans la nature en tant que zero-day », explique M. Narang. M. Walters, d'Action1, a également attiré l'attention sur CVE-2025-0033, une vulnérabilité dans le module Secure Processor de certains processeurs AMD. Un hyperviseur malveillant pourrait corrompre la table de mappage inverse (RMP) pendant l'initialisation du Secure Nested Paging (SNP), a déclaré AMD, ce qui pourrait entraîner une perte d'intégrité de la mémoire invitée SEV-SNP. AMD a publié des mesures d'atténuation.

« Cette faille affecte les limites de sécurité des infrastructures informatiques confidentielles basées sur AMD », a déclaré Walters dans un e-mail adressé à CSO. « Bien qu'il s'agisse principalement d'un problème pour les fournisseurs de services cloud, les RSSI qui gèrent des charges de travail sensibles dans ces environnements doivent se coordonner avec leurs fournisseurs pour établir un calendrier de correction. Cela pourrait potentiellement compromettre les garanties informatiques confidentielles pour les charges de travail réglementées ou hautement sensibles. »

Les RSSI peuvent demander à leurs équipes si elles utilisent les clusters AMD basés sur Azure Confidential Computing (ACC), a ajouté Tyler Reguly, directeur adjoint de la recherche et du développement chez Fortra. Les correctifs pour cette faille sont actuellement en cours de développement, il n'existe donc pas de processus de résolution pour le moment, a-t-il déclaré. Les clients doivent plutôt surveiller leurs alertes Azure Service Health Alerts afin de recevoir les notifications les informant qu'ils doivent supprimer leurs ressources ACC. « Si vos équipes utilisent l'ACC, vous devrez vérifier régulièrement qu'elles sont attentives à cette notification de redémarrage, afin de savoir quand cette vulnérabilité rendue publique sera résolue », a déclaré M. Reguly.

Brèche critique dans Windows Graphics

Il existe également une faille critique d'escalade de privilèges dans le composant Microsoft Graphics qui, selon M. McCarthy d'Immersive, doit être corrigée en priorité. Cette brèche, CVE-2025-49708, est une échappatoire complète de la machine virtuelle, a-t-il déclaré, et son score CVSS est de 9,9. « Une exploitation réussie signifie qu'un attaquant qui obtient un accès même avec des privilèges limités à une seule machine virtuelle invitée non critique peut s'échapper et exécuter du code avec des privilèges SYSTÈME directement sur le serveur hôte sous-jacent.

Cette défaillance de l'isolation signifie que l'attaquant peut alors accéder, manipuler ou détruire les données de toutes les autres machines virtuelles fonctionnant sur ce même hôte, y compris les contrôleurs de domaine, les bases de données ou les applications de production critiques. »

Plus de mises à jour Win10

Nous rappelons également aux administrateurs qu'aujourd'hui, 14 octobre, est le dernier jour où des mises à jour de sécurité seront publiées pour les PC fonctionnant sous Windows 10. Aucune nouvelle mise à jour de sécurité ne sera distribuée aux utilisateurs, sauf s'ils sont inscrits au programme Extended Security Updates (ESU). En Europe, le support est gratuit pour les PCà usage non commercial. La prise en charge Long-Term Servicing Branch (LTSB) pour Windows 10 Enterprise 2015 LTSB et Windows 10 IoT Enterprise LTSB 2015 a également pris fin aujourd'hui.

Commentaire