Le malware Poison Ivy, connu pour ses attaques contre les infrastructures SecurID (RSA), continue à être utilisé, selon un rapport du fournisseur de solutions de sécurité FireEye. Ce cheval de Troie mis en oeuvre à distance (RAT, remote access trojan) existe depuis huit ans mais il est toujours exploité. Avec son interface Windows, il est simple à utiliser pour se connecter à un poste et y récupérer mots de passe et fichiers. Il est encore tellement répandu que les analystes en sécurité ont du mal à le relier à un groupe particulier d'attaquants, selon FireEye. Pour établir son rapport, ce dernier a recueilli 194 échantillons de Poison Ivy (Pivy) ayant servi dans des attaques entre 2008 et 2013. Il en a extrait 22 mots de passe différents et regardé ceux dont les pirates se servaient pour accéder au RAT, ainsi que le serveur de commandes et de contrôle qu'ils utilisaient.

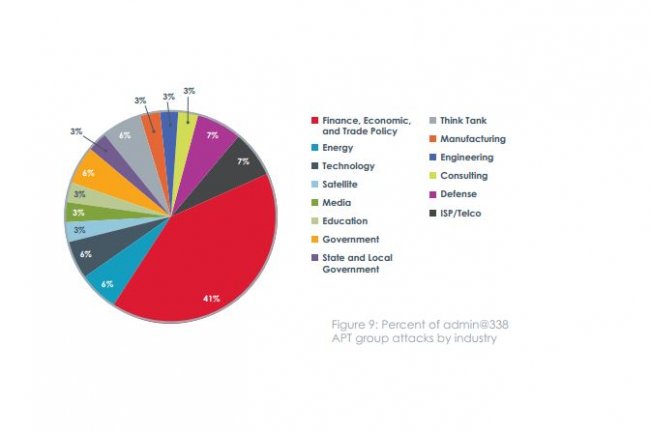

Trois groupes, dont l'un semble basé en Chine, ont recouru à Poison Ivy pour des attaques ciblées il y a au moins quatre ans. FireEye les a identifiés par les mots de passe employé pour accéder au RAT placé sur l'ordinateur cible : admin338, th3bug et menuPass. Le premier de ces trois groupes, admin338, a été actif dès janvier 2008. Il ciblait les fournisseurs d'accès à Internet, les opérateurs de télécommunications, les organisations gouvernementales et le secteur de la Défense. Les victimes sont généralement piégées par phishing : des e-mails contiennent des fichiers Word ou PDF contenant le code Poison Ivy. Ces courriels sont en anglais mais ils utilisent des caractères chinois dans le corps du message.

Le recours à un RAT signale une menace spécifique

La présence de Poison Ivy peut indiquer que l'attaquant a un intérêt particulier pour sa cible puisqu'il doit contrôler le RAT manuellement en temps réel. « Plus personnels, les RAT peuvent signifier que vous êtes en face d'une menace spécifique qui est précisément intéressée par votre organisation », écrit FireEye dans son rapport. Pour aider les entreprises et administrations à détecter Poison Ivy, le fournisseur a placé sur Github un jeu d'outils gratuit, sous le nom de Calamine. Ils permettent de le déchiffrer et de comprendre ce qu'il vole. Pour chiffrer les informations dérobées, Poison Ivy utilise le code Camellia avec une clé 256 bits avant de les envoyer au serveur distant, explique encore FireEye. La clé de chiffrement est dérivée du mot de passe que l'attaquant utilise pour libérer le RAT.

De nombreux attaquants ne font qu'utiliser le mot de passe par défaut, « admin ». Mais si celui-ci a été changé, l'un des outils de Calamine, le script PyCommand, peut servir à l'intercepter. Un autre outil pourra alors déchiffrer le trafic réseau de Poison Ivy, ce qui donnera une indication sur ce que fait l'attaquant. FireEye spécifie bien que Calamine ne pourra pas arrêter un attaquant déterminé d'utiliser Poison Ivy, mais il pourra lui mettre des bâtons dans les roues et compliquer ses manoeuvres.

Poison Ivy toujours utilisé pour des attaques ciblées

0

Réaction

Selon FireEye, le RAT Poison Ivy est encore exploité pour espionner des utilisateurs ciblés. L'éditeur a livré un rapport sur le sujet et mis sur GitHub des outils gratuits pour analyser les infections découvertes.

Newsletter LMI

Recevez notre newsletter comme plus de 50000 abonnés

Commentaire