L’onde de choc déclenchée par le lancement de Deepseek n’a pas laissé indifférent les pirates comme le montre un rapport du centre de recherche de Positive Technologies, société de cybersécurité. Les experts ont en effet trouvé une campagne ciblant des développeurs peu méfiants, des ingénieurs en machine learning ou des passionnés d’IA cherchant à intégrer Deepseek dans leurs projets.

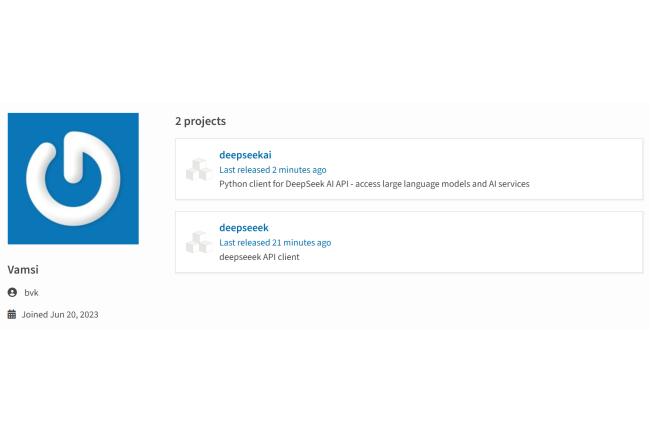

Le 29 janvier dernier, un pirate nommé « bvk » a posté deux paquets nommées deepseeek et deepseekai sur PyPi dépôt officiel des paquets Python. « Les fonctions utilisées dans ces paquets sont conçues pour collecter les données de l'utilisateur et voler des variables d'environnement », souligne les chercheurs. Les charges utiles de ces paquets sont des infostealers capables d’extraire des données sensibles comme les clés API pour S3, des identifiants de base de données et des autorisations d'accès à l'infrastructure. Le cybercriminel se sert en parallèle du logiciel Pipedream, plateforme cloud d’intégration et d’automatisation pour les développeurs, comme serveur de commande et contrôle (C2) pour récupérer les données volées.

Une action opportuniste d'un pirate inexpérimenté

Toujours dans leur analyse, les experts de Positive Technologies observent des signes d’inexpérience sur la création de la charge utile. En effet, le pirate s’est servi d’un assistant IA pour écrire le code malveillant. Les chercheurs l’ont déterminé grâce aux commentaires caractéristiques expliquant chaque ligne de code. De même, ils ont constaté que le compte « bvk » utilisé pour télécharger ces paquets était inactif depuis sa création en juin 2023. Selon Mike McGuire, responsable des solutions de sécurité chez Black Duck, ce fait aurait dû être un signe révélateur pour les développeurs.

Dans un commentaire adressé à nos confrères de CSO, le responsable a déclaré, « dans leur empressement à exploiter DeepSeek dans leurs tâches, de nombreux développeurs n'ont pas vu le « drapeau rouge » indiquant qu'ils téléchargeaient des paquets à partir d'un compte à la réputation limitée et médiocre, ce qui a eu pour conséquence de compromettre leurs variables d'environnement et leurs secrets. » Il ajoute, « bien que le nom DeepSeek ait été utilisé dans cette attaque, il est important de noter que cela n'a rien à voir avec l'entreprise, ni avec l'IA en général ». Il s’agit d’une action opportuniste. Les paquets ont été signalés « rapidement » aux administrateurs de PyPI, qui les ont depuis supprimés. Ils ont malheureusement été téléchargés plus de 200 fois, concluent les chercheurs.

Commentaire