Récemment, notre confrère Susan Bradley de CSO a commencé à déployer des serveurs basés sur des images Windows Server 2019. Elle a mis en place des réseaux avec Active Directory (AD). À mesure de son installation et de sa migration vers AD 2019, elle s'est souvenue de discussions en ligne concernant Active Directory et les attaques ciblant spécialement le service de Microsoft. L'un des paramétrages recommandés pour atténuer les risques liés à ces attaques consiste à désactiver le protocole Link-Local Multicast Name Resolution (LLMNR) qui permet la résolution de noms DNS (Domain Name System). LLMNR fournit un nom d'hôte vers une adresse IP - hostname-to-IP - en utilisant un paquet multicast et l'envoie à travers tout le réseau.

Le processus de diffusion demande à toutes les interfaces d'écoute de répondre si elles se reconnaissent effectivement comme étant le nom d'hôte dans la requête. LLMNR utilise le port UDP 5355 pour envoyer l'adresse réseau multicast. Windows utilise LLMNR pour identifier le serveur d'un partage de fichiers. S'il reçoit une réponse, il envoie les informations d'identification de l'utilisateur courant directement à ce serveur.

Pourquoi désactiver LLMNR ?

Que se passerait-il si un attaquant man-in-the-middle (MitM) ou un imposteur s'introduisait entre ce client et le serveur de fichiers ? Si l'attaquant reçoit la réponse LLMNR, cela signifie que le service Windows pourra divulguer le hachage des identifiants de l'utilisateur à un tiers non fiable. Un attaquant intelligent peut relayer ce hachage au serveur de fichiers prévu. Le réseau ne pourra jamais se rendre compte d'une anomalie. Le plus souvent, LLMNR n'est pas nécessaire parce que l'usage du DNS a pris le dessus. Si vous désactivez LLMNR et que quelque chose ne fonctionne plus dans la chaine de résolution, vous devrez forcément annuler ce paramètre. Mais, la vraie question à se poser alors est de savoir quel fonction est encore dépendante de ce protocole obsolète.

Comment désactiver le LLMNR ?

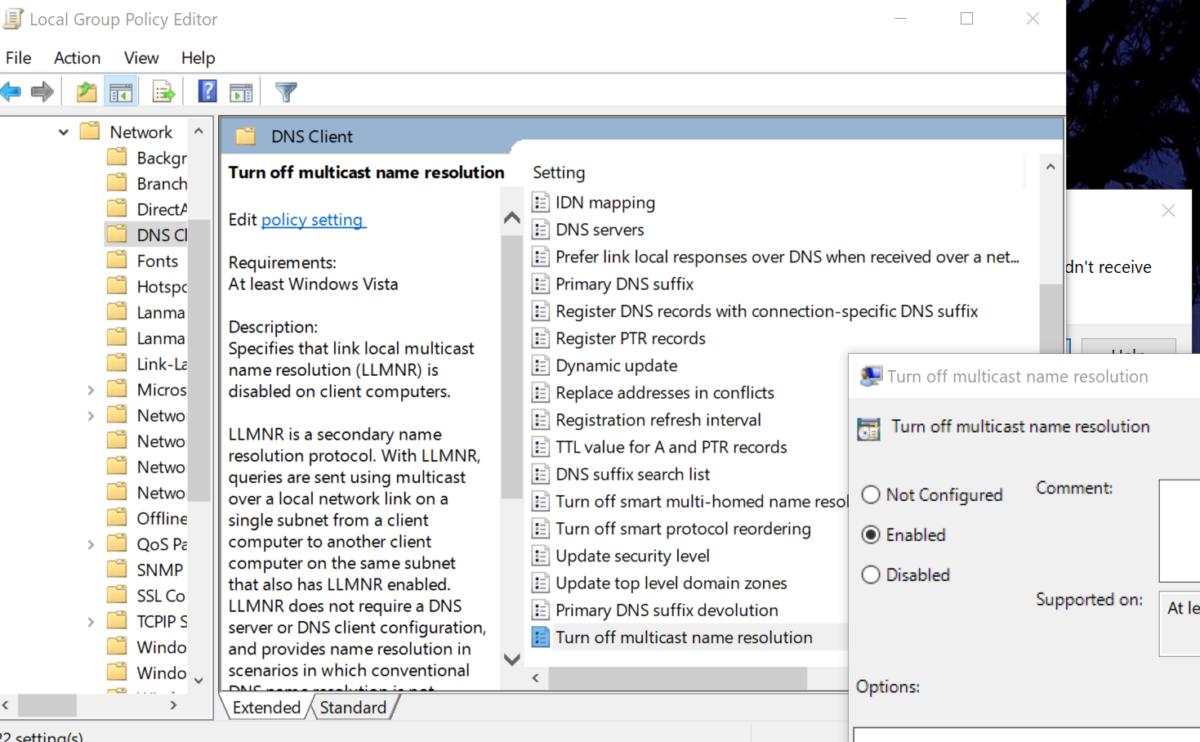

Pour désactiver LLMNR dans la rubrique Politique de groupe, il faut procéder ainsi :

- Créez une nouvelle stratégie de groupe ou mettez à jour une stratégie de groupe existante et éditez-la comme suit : Configuration de l'ordinateur -> Modèles d'administration -> Réseau -> Client DNS. Activez la politique « Désactiver la résolution de noms multidiffusion » en réglant sa valeur sur « Activé ».

Dans la rubrique Politique de groupe local, procédez selon les étapes suivantes :

Configuration de l'ordinateur -> Modèles d'administration -> Réseau -> Client DNS. Activez la politique « Désactiver la résolution de noms multidiffusion » en réglant sa valeur sur « Activé ».

Désactiver la résolution de noms multidiffusion. (Crédit : Susan Bradley)

Pour désactiver LLMNR en ligne de commande, tapez ce qui suit :

REG ADD "HKLM\Logiciels\Politiques\Microsoft\Windows NT\NDNSClient

REG ADD "HKLM\Software\policies\Microsoft\Windows NT\DNSClient" /v " EnableMulticast" /t REG_DWORD /d "0" /f

Comment désactiver le service de nom NetBIOS sur les anciens systèmes ?

Le plus souvent, LLMNR est visible dans les réseaux avec des partages de fichiers déclassés et des OS serveur plus anciens. Si un client ne peut pas résoudre un nom d'hôte à l'aide du DNS, il utilisera alors le Link-Local Multicast Name Resolution. Le protocole LLMNR sert dans les réseaux IPv4 et IPv6. Et si LLMNR échoue, c'est le service de nom NetBIOS Name Service (NBNS) qui est utilisé. Le NBNS fonctionne uniquement avec l'IPv4. C'est pourquoi il faut désactiver LLMNR et NetBIOS Name Service.

Il n'est pas possible de désactiver le NBNS en passant par la Politique de groupe. Il faut utiliser un script. Vous pouvez également le désactiver manuellement sur chaque machine si nécessaire en procédant de la façon suivante :

Sur l'ordinateur, ouvrez le Panneau de configuration et allez dans Réseau et centre de partage -> Modifier les paramètres de l'adaptateur -> Connexion locale -> double-cliquez sur Internet Protocol Version 4 -> Avancé -> WINS (Windows Internet Name Service) -> Désactiver NetBios over TCP/IP.

Pour désactiver le NBNS via les propriétés serveur DHCP, dans un domaine avec des clients DHCP :

- Ouvrez la console de gestion snap-In du DHCP.

- Ouvrez Options de Scope pour le réseau que vous protégez.

- Cliquez avec le bouton droit de la souris sur Configurer les options.

- Cliquez sur l'onglet Avancé et changez Classe fournisseur en Options Microsoft Windows 2000.

- Dans la section Options disponibles, cliquez sur la case 001 Microsoft Disable NetbIOS Option.

- Dans le cadre Saisie de données, réglez la saisie de données sur 0x- Cliquez sur OK.

Lorsque les clients renouvellent les adresses, les paramètres sont actualisés et le NBNS n'est plus activé dans le réseau. Si vous migrez vers de nouvelles versions de Windows Server, prenez le temps de vérifier que vous n'avez pas conservé d'anciens paramétrages vulnérables et obsolètes.

Merci, très bonne info.

Signaler un abusProcédé par l'invite de commande effectuée avec rapidité.

Merci pour votre travail.

Nina