La famille des groupes de ransomware s’élargit avec la découverte du gang RA par les équipes de sécurité de Cisco Talos. Depuis la fin du mois d’avril, il cible les entreprises et se livre également au vol de données et à l’extorsion. « Comme d'autres acteurs du ransomware, RA Group a aussi ouvert un site sur lequel il menace de publier les données exfiltrées des victimes qui ne les contactent pas dans un délai déterminé ou qui ne répondent pas à leurs demandes de rançon », indiquent les chercheurs dans leur rapport.

Un vecteur d’intrusion encore inconnu

« Cette forme de double extorsion augmente les chances de faire payer la rançon demandée par la victime », ajoutent-ils. L'équipe Talos n'a analysé que l'échantillon du ransomware, qui est la charge utile finale, mais elle ne sait pas comment les attaquants parviennent à s’introduire en premier lieu dans les réseaux. Cependant, il est probable que pour gagner cet accès initial, RA Group s’appuie, comme la plupart des gangs de ransomware, sur les vecteurs habituels : exploitation de vulnérabilités dans des systèmes exposés au public, vol d'identifiants d'accès à distance ou achat d'un accès auprès d'un autre gang de cybercriminels qui exploite une plateforme de distribution de logiciels malveillants.

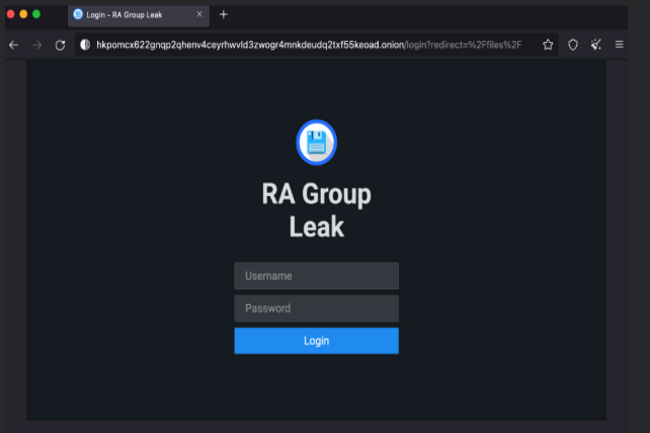

L'accès initial est probablement suivi d'un mouvement latéral et du déploiement d'autres malwares, car les attaquants souhaitent d'abord exfiltrer des données potentiellement sensibles et précieuses pour l'entreprise. En fait, la dernière demande de rançon déposée par le groupe est adaptée à chaque victime, se réfère à elle par son nom et énumère le type exact de données qui ont été copiées et qui seront divulguées publiquement si aucun contact n'est établi dans les trois jours. Cela suggère que les attaquants connaissent très bien leurs victimes. À la fin du mois d’avril, le site de fuite de données du groupe, lancé le 22 avril, répertoriait déjà quatre victimes avec leurs noms, des liens vers leurs sites web et un résumé des données disponibles également mises en vente pour d'autres. Les données elles-mêmes sont hébergées sur un serveur Tor et les victimes doivent contacter le groupe en utilisant l'application de messagerie cryptée qTox. « Nous avons également constaté que l'acteur apportait des modifications esthétiques à son site de fuite après avoir divulgué les informations sur la victime, ce qui confirme qu'il en est aux premiers stades de son opération », ont déclaré les spécialistes.

Une variante de Babuk au chiffrement renforcé

En plus d'adapter les demandes de rançon à chaque victime, le fichier exécutable du ransomware inclut aussi le nom de la victime, ce qui suggère que les attaquants compilent des variantes uniques pour chaque cible. Le binaire du ransomware analysé par Talos a été compilé le 23 avril, a été écrit en C++ et contient un chemin de débogage qui correspond aux chemins trouvés dans Babuk, un ransomware dont le code source a été mis en ligne en septembre 2021 par un membre du groupe Babuk, en désaccord avec le groupe. Depuis, plusieurs ransomwares ont été développées sur la base du code divulgué de Babuk, notamment Rook, Night Sky, Pandora, Cheerscrypt, AstraLocker, EXSiArgs, Rorschach, RTM Locker, et maintenant RA Group. Contrairement à Babuk qui utilisait l'AES-256-CTR avec le chiffrement ChaCha8 pour le cryptage des fichiers, RA Group a opté pour une approche différente : il utilise la fonction WinAPI CryptGenRandom pour générer des octets cryptographiquement aléatoires, utilisés ensuite comme clé privée pour chaque victime, puis dans un schéma de chiffrement basé sur la courbe elliptique Curve25519 à 128 bits de sécurité et le chiffrement eSTREAM hc-128. Les fichiers ne sont que partiellement chiffrés pour accélérer le processus et sont renommés avec l'extension .GAGUP.

Le ransomware dispose d'une liste de dossiers et de fichiers (les principaux fichiers critiques du système) qu'il ne chiffreur pas pour éviter de planter le système, mais il vérifie le réseau à la recherche de partages de fichiers accessibles en écriture et tente de crypter les fichiers qui y sont stockés. D'autres opérations consistent à vider la corbeille du système et à utiliser l'outil vssadmin.exe pour supprimer les volumes Shadow Copy qui pourraient servir à récupérer des fichiers. « L'acteur étend rapidement ses opérations », indiquent les chercheurs de Talos dans leur rapport. « À ce jour, le groupe a compromis trois entreprises aux États-Unis et une en Corée du Sud dans plusieurs secteurs d'activité, notamment l'industrie manufacturière, la gestion de patrimoine, les compagnies d'assurance et l'industrie pharmaceutique », ont précisé les chercheurs.

Commentaire