Dans la nébuleuse des ransomwares, il existe plusieurs acteurs. Les plus visibles sont ceux qui revendiquent les attaques et communiquent sur le vol de données, mais il faut aussi compter sur ceux qui négocient les rançons ou blanchissent l’argent. En amont, des groupes sont chargés de trouver des accès aux réseaux des entreprises en exploitant des failles. C’est ce profil que l’équipe en charge de l’analyse des menaces de Google a découvert.

Nommé « Exotic Lily », ce groupe agit comme un IAB (Initial Access Broker), c’est-à-dire un courtier en accès initial aux réseaux. Il a été repéré au départ en exploitant une vulnérabilité de type zero day dans Microsoft MSHTML (CVE-2021-40444). Après une analyse plus approfondie, les experts ont constaté qu’il menait des campagnes massives de phishing pour s’introduire dans les réseaux d’entreprises ciblés, pour ensuite vendre ces accès à des gangs de ransomwares. Pour mesurer l’intensité des campagnes, le groupe a envoyé jusqu’à 5 000 mails à 650 organisations en une seule journée.

Une méthode bien rôdée

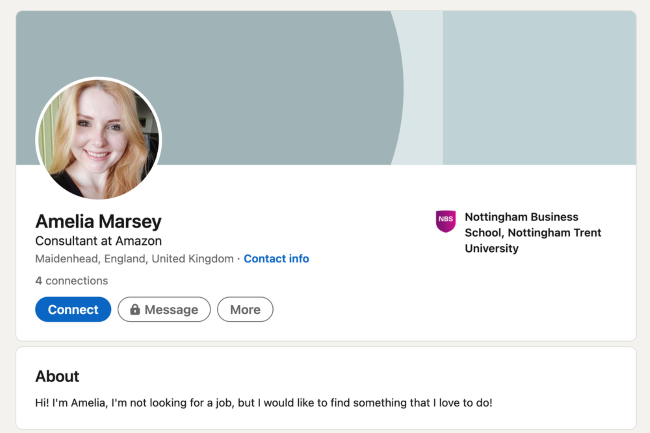

Dans le détail, Exotic Lily suit une chaîne d’attaque stricte. Elle commence par l’enregistrement d’un domaine usurpé. Les domaines utilisés sont identiques au nom de domaine réel de la cible, mais sont enregistrés dans des TLD différents tels que .us, .co ou .biz. Puis le groupe obtient des emails des cibles par le biais de sources ouvertes ou l’envoi de formulaires pour envoyer une fausse proposition. Moins classique, il créé des faux comptes sur Linkedin en prétendant travailler pour l’entreprise ciblée avec des photos générés par l’IA ou des photos volés d’employés existants. Une fois la confiance gagnée, l’attaquant partage un lien de téléchargement installant le malware BazarLoader.

Dans leur analyse, les chercheurs de Google confirment que les activités d’Exotic Lily sont distinctes des gangs de ransomwares. Il semble néanmoins très lié à Conti, qui a récemment vu une grande partie de ses discussions internes et son modus operandi exposés sur la place publique. « Bien que la nature de ces relations (avec d'autres groupes) ne soit pas claire, Exotic Lily semble fonctionner comme une entité distincte, qui se concentre sur l'acquisition d'un accès initial par le biais de campagnes de phishing, avec des activités de suivi comprenant le déploiement des ransomwares Conti et Diavol, qui sont réalisés par un ensemble différent d'acteurs », glisse le rapport de Google.

Commentaire