Un œil braqué sur le présent et l’autre sur le rétroviseur. C’est l’exercice auquel se livre l’Anssi (Agence nationale de la sécurité des systèmes d’information) en mettant à jour régulièrement l’état de menaces compte tenu des tensions suites à l’invasion de l’Ukraine par la Russie. Par ailleurs, l’agence vient de publier son panorama de la menace informatique pour l’année 2021.

Les cybercriminels se spécialisent et des failles de plus en plus nombreuses

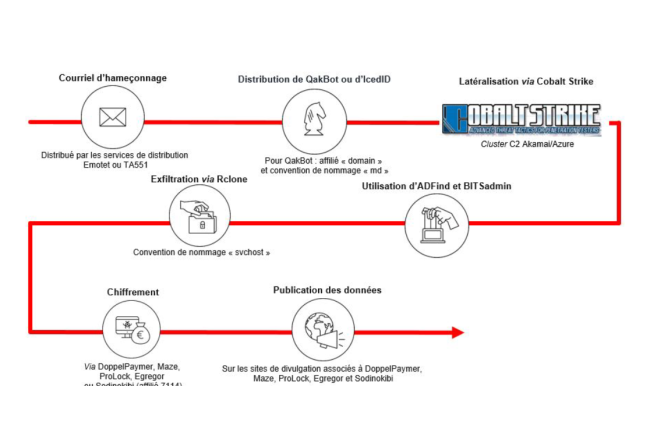

Parmi les enseignements de cette rétrospective, on notera une augmentation constante des intrusions. 1 082 ont été recensées en 2021 contre 786 un an plus tôt, soit une progression de 37%. Pour expliquer cette croissance, l’Anssi évoque deux pistes. La première est la spécialisation et la professionnalisation des cybercriminels notamment sur les ransomwares. Les équipes de Guillaume Poupard, le GD de l'Anssi, ont listé « une quarantaine de rançongiciels différents » en 2021. Elles comptabilisaient 203 attaques par ransomwares contre 192 en 2020. Les cibles ont un peu évolué sur une année, les cybercriminels se sont en effet concentrés sur des victimes rentables, en l’occurrence les PME, TPE et PMI (52% contre 34% en 2020) et les collectivités territoriales. Autre constat de l’Anssi, la frontière entre les attaquants classiques et ceux soutenus par les Etats devient de plus en plus ténue. Ils utilisent les mêmes outils comme par exemple Cobalt Strike (traditionnellement issus de la cybercriminalité) ou se servent de failles zero days (plutôt l’apanage des acteurs étatiques).

Sur ce dernier point, l’agence montre une explosion des failles zero days entre 2020 et 2021. Dans un classement, les plus importantes ont été celles touchant Exchange Server de Microsoft. Les vulnérabilités Proxylogon ont fait des ravages. Ces multitudes opportunités pour les pirates conduisent l’Anssi a taclé « la généralisation des usages numériques mal maîtrisés ». Au premier rang, le cloud est pointé du doigt, car « des défauts de sécurisation des données ou de conteneurs sont encore trop souvent rapportés ». Elle constate que des groupes, comme Team TNT ou Rocke se sont spécialisés dans les faiblesses du cloud pour dérober des données ou faire du cryptominage.

Espionnage et attaques supply chain, de plus en plus fréquentes

Tout comme en 2020, le panorama des menaces évoque les campagnes d’espionnage et de sabotage. Souvent peu médiatisées, elles préoccupent néanmoins l’Anssi. En 2021, l’agence rapporte 17 opérations de cyberdéfense, « dont 14 étaient liées à des opérations d’espionnage informatique, impliquant pour 9 d’entre elles des modes opératoires réputés chinois. De même, sur 8 incidents majeurs, 5 concernent des MOA réputés chinois ». En matière de sabotage, le rapport recense les différentes affaires touchant des infrastructures critiques dans le monde comme en Israël, en Floride (avec la tentative d’empoisonnement du réseau d’eau potable) ou en Iran (blocage d’un port). Si l’Anssi ne donne pas d’éléments en France, elle en appelle à la vigilance, car « le ciblage d’infrastructures critiques par des acteurs de niveau étatique devrait continuer, plus particulièrement dans le cadre de tensions géopolitiques exacerbées ».

Enfin, les attaques de la chaîne d’approvisionnement (supply chain) sont une tendance à la hausse en 2021. L’Enisa (Agence européenne chargée de la sécurité des réseaux et de l'information) en a recensé 24 entre janvier 2020 et juillet 2021 et l’Anssi une trentaine touchant des SSII en 2021. Les ESN sont souvent une porte d’entrée importante pour les pirates pour infecter et s’introduire dans les systèmes des clients. L’Anssi souhaite donc renforcer les exigences de sécurité auprès des SSII en les intégrant dans la liste des opérateurs essentiels de la directive NIS 2 en discussion auprès de l’Union européenne.

Ces multitudes opportunités pour les pirates conduisent l’Anssi a taclé « la généralisation des usages numériques mal maîtrisés ». ==> Ces multitudes opportunités pour les pirates conduisent l’Anssi -à- tacl -er- « la généralisation des usages numériques mal maîtrisés » ?

Signaler un abus