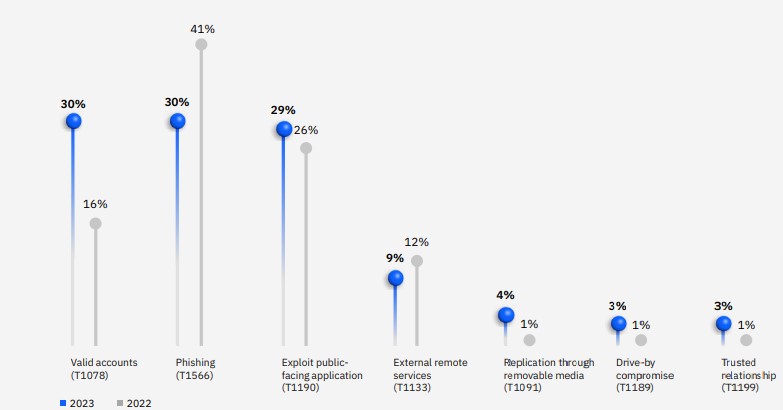

« Le changement le plus important observé par l'équipe IBM X-Force en 2023 est une forte augmentation des cybermenaces ciblant les identités », indique d'emblée IBM dans la dernière édition de son rapport Threat Intelligence Index. « L'accent a été mis sur la connexion plutôt que sur le piratage soulignant la facilité relative de l'acquisition d'informations d'identification par rapport à l'exploitation des vulnérabilités ou l'exécution de campagnes d'hameçonnage ». Pour la première fois selon big blue, l'utilisation abusive de comptes valides est ainsi devenue le point d'entrée le plus courant des cybercriminels dans les organisations et représentait 30 % de tous les incidents auxquels son équipe X-Force a répondu en 2023. Le fournisseur a ainsi observé une hausse de 71 % des cyberattaques basées sur l'utilisation d'identifiants valides. « Près d'un tiers des incidents auxquels X-Force étaient des cas où des outils légitimes étaient utilisés à des fins malveillantes, tels que le vol d'informations d'identification, l'accès à distance ou l'exfiltration de données », peut-on lire dans le rapport.

Toujours très médiatiques autant que redoutées, les rançongiciels sont toutefois ressorties en légère baisse sur l'année écoulée (-11,5 %), bien que ce type d'attaque arrive toujours en tête des incidents de sécurité enregistrés par IBM en 2023. « Cette baisse est susceptible d'avoir un impact sur les prévisions de revenus des attaquants basée sur le chiffrement, alors même que les grandes entreprises arrêtent les attaques avant que le ransomware ne soit déployé et choisissent de ne pas payer, préférant reconstruire si le ransomware s'installe ». X-Force a par ailleurs observé que les groupes de cybercriminels qui se spécialisaient auparavant dans les ransomware s'intéressent de plus en plus aux infostealers, certains ayant en 2023 accru leur activité comme Rhadamanthys, LummaC2 et StrelaStealer. Une situation d'ailleurs également rapportée par le Clusif dans son dernier rapport Panocrim 2023.

Evolution des vecteurs d'attaques initiales. (crédit : IBM / X-Force)

Des craintes sur des attaques à base d'IA

Le phishing, via une pièce jointe ou un lien redirigeant vers un site ou un service contrôle par des pirates, a représenté également 30 % de tous les incidents remédiés par l'équipe X-Force de big blue en 2023. Bien qu'il occupe la première place à égalité en 2023, le volume d'hameçonnage est ressorti baisse de 44 % par rapport à 2022.

Parmi les autres enseignements de l'étude, on notera également qu'en coulisses les cyberpirates peaufinent des attaques pour compromettre des systèmes d'IA. « X-Force prévoit que les acteurs malveillants commenceront à cibler largement l'IA une fois que le marché s'articulera autour de modèles de déploiement communs et d'un petit nombre de fournisseurs. Cette analyse suggère que la domination du marché de l'IA est l'étape qui déclenchera l'investissement des attaquants dans des outils ciblant l'IA », prévient le fournisseur. Si IBM n'est pas en mesure de confirmer pour l'instant le recours à la GenAI à des fins de campagnes malveillantes, cela pourrait bien être le cas dans les prochains mois à l'aide de LLM conçus pour aider les pirates comme FraudGPT et WormGPT à créer des emails de phishing et servir à d'autres fins de compromission.

Commentaire