La fin d'année est loin d'être calme pour tout le monde. Des pirates multiplient les tentatives d'intrusion et d'extorsion. Bien identifié des utilisateurs et administrateurs de NAS QNAP, le ransomware eCh0raix a ainsi connu un pic d'activité vers le 20 décembre. Autour de Noël, plus de 300 fichiers soumis sur le service ID Ransomware ont été identifiés comme ayant été chiffrés par ce logiciel malveillant.

« Moi aussi j'ai été infecté par ce logiciel de messagerie. Mon qnap avait également une clé USB externe sur laquelle il avait également fait les copies infectées. J'ai un besoin urgent de récupérer ces fichiers, tous mes fichiers ont l'extension .encrypt. J'ai également essayé divers programmes de récupération sur le lecteur externe, mais en vain », a expliqué sur un forum une victime. Et une autre de regretter : « Oui, je sais que je suis un idiot total de laisser cela ouvert à ce type de piratage, mais je n'ai rien pris au sérieux. J'ai toujours pensé que personne n'en voulait à ma petite personne mais je serai le premier à dire que j'avais tort ! ».

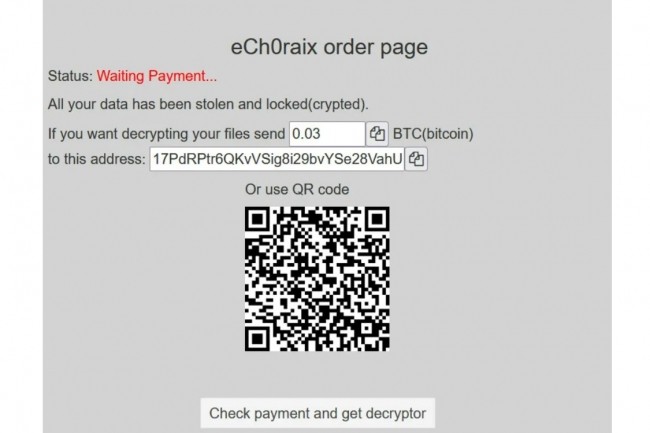

Jusqu'à 3 000 dollars de rançon

Suite à ces infections, une demande de rançon des cyberpirates donne des instructions pour tenter de récupérer ses données, en se rendant sur un torrent et en réglant une somme pouvant aller de 1 200 à 3 000 dollars. Rappelons que le paiement d'une rançon n'est pas une solution : elle ne permet pas de s'assurer que l'on retrouvera ses données et permet aux cyberpirates de valider le fonctionnement de leur vecteur de compromission et de financer leur activité malveillante.

Les dernières versions du ransomware eCh0raix (1.05 et 1.06) ne disposent pas d'un outil de déchiffrage gratuit, comme c'est le cas pour de précédentes. Les attaques utilisant eCh0raix/QNAPCrypt ont commencé en juin 2019, et au printemps dernier QNAP n'avait pas manqué d'alerter ses utilisateurs d'une vague d'attaques ciblant les systèmes de stockage avec des mots de passe faibles, juste après une alerte de vulnérabilités.

Des mesures pour prévenir les risques de compromission

Pour muscler la protection de ses systèmes NAS et prévenir les cyberattaques, QNAP propose de suivre quelques recommandations et vérifications de configurations et de paramétrages. Cela inclut notamment de supprimer les comptes et applications inconnus ou suspects, de désactiver la configuration automatique du routeur et de configurer les contrôles d'accès aux terminaux dans myQNAPcloud. Ou encore d'éviter d'ouvrir les numéros de port par défaut sur Internet, d'installer et d'exécuter la dernière version de Malware Remover. Sans oublier de changer les mots de passe pour tous les comptes, de mettre à jour les applications QTS et d'installer QuFirewall. Un guide pas à pas utile a été publié pour faciliter la mise en oeuvre de ces bonnes pratiques.

Commentaire