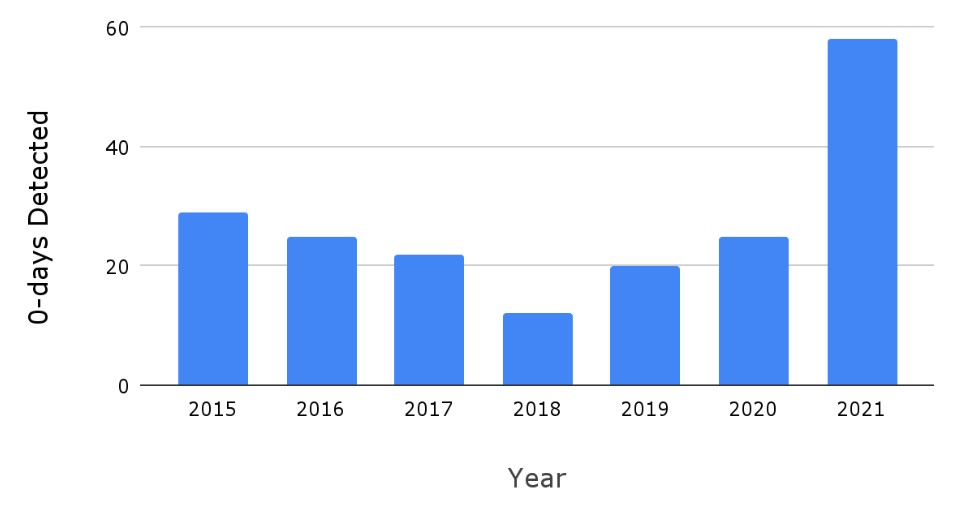

Après un trou d'air en 2018, le nombre de failles zero day détectées par Project Zero, l'équipe de chercheurs en cybersécurité de Google, est reparti à la hausse ces dernières années. Au point d'atteindre la soixantaine - 58 pour être précis - en 2021. Il s'agit du nombre le plus élevé depuis 2014, date à laquelle la firme de Mountain View a commencé à traquer ce type de failles. Le rapport publié par l'éditeur concerne non pas les failles utilisées mais celles détectées et divulguées. De prime abord, ce rebond peut paraitre inquiétant mais doit d'abord être remis dans son contexte : « nous pensons que la forte augmentation des failles zero day en 2021 est due à une détection et une divulgation accrues plutôt qu'à une simple augmentation de l'utilisation des exploits 0-day », a expliqué Project Zero. « Bien que nous reconnaissions l'amélioration de l'industrie dans la détection et la divulgation des failles zero day, nous observons également qu'il reste encore beaucoup à faire ».

Sur les 58 zero day détectées en 2021, 39, soit 67 %, étaient liées à de la corruption de mémoire incluant des bugs de l'utilisation incorrecte de la mémoire dynamique pendant le fonctionnement d'un programme (use-after-free), de l'écriture de données après la fin ou avant le début de mise en mémoire tampon (out-of-bounds read & write), dépassement de la mémoire tampon (buffer overflow) ou encore dépassement d'entier (integer overflow). Dans son étude, Project Zero a détaillé les principales failles zero day par composants : Chromium (14), Windows (10), Android (7), WebKit (7), iOS/macOS (5), Exchange Server (5) et IE (4).

Evolution du nombre de failles zero day détectées sur les années écoulées. (crédit : Google Project Zero)

Des efforts des fournisseurs de solutions pour détecter les zero day

Pour les années à venir, les chercheurs en sécurité de Google s'attendent à voir croitre encore le nombre de failles zero day découvertes. Un constat qui doit surtout servir de prise de conscience et de moyens d'actions complémentaires à mettre en place : « tous les fournisseurs doivent accepter de divulguer l'état d'exploitation des vulnérabilités dans leurs bulletins de sécurité, de partager plus largement des échantillons d'exploits ou leurs descriptions techniques détaillées, et poursuivre des efforts concertés pour réduire les vulnérabilités de corruption mémoire ou les rendre inexploitables », explique l'étude. Entre 2018 et 2021, les éditeurs ont déjà fait des efforts notables pour détecter dans leurs produits des vulnérabilités zero day qui n'ont pas cessé de progresser sur cette période, de moins de 5 en 2019 à plus de 15 en 2021.

Outre l'amélioration généralisée des capacités de détection de ce type de failles particulièrement dangereuses, les chercheurs de Google pointent aussi une meilleure capacité de divulgation de la part des fournisseurs. « Apple et Google sur Android ont commencé à étiqueter les vulnérabilités dans leurs avis de sécurité avec les informations sur une exploitation potentielle dans la nature en novembre 2020 et janvier 2021 respectivement [...] Félicitations et merci à Microsoft, Google Chrome et Adobe qui annotent depuis plusieurs années maintenant leurs bulletins de sécurité pour plus de transparence ! Et merci à Apache qui a également documenté ses notes de publication pour CVE-2021-41773 l'année dernière », a notamment indiqué Project Zero. « Il est fort probable qu'en 2021, d'autres zero day aient été exploités dans la nature et détectés, mais les éditeurs ne l'ont pas mentionné dans leurs notes de publication. En 2022, nous espérons que davantage de fournisseurs commenceront à signifier quand ils corrigent les vulnérabilités qui ont été exploitées à l'état sauvage »

Commentaire