En début d’année, le groupe ShinyHunter a publié des captures d’écran en affirmant avoir piraté la société américaine en cybersécurité Resecurity. Ils revendiquaient la compromission des systèmes d’information et le vol de données internes. Face à la communication des cybercriminels, Resecurity a indiqué dans un blog avoir anticipé l’attaque : « nos équipes ont mis en place un compte leurre, ce qui a conduit à une connexion à l’une des applications simulées contenant uniquement des données synthétiques ».

Le groupe ShinyHunter ont persisté dans leur revendication dans un message Telegram, consulté par par Bleepingcomputer. Il réaffirme avoir eu accès au système complet de Resecurity et reconnait que la société a essayé de le piéger avec des techniques d’ingénierie sociale comme les tentatives d’achat de base de données mise en vente par ShinyHunter. L’entreprise américaine a rapidement reprécisé qu’il s’agissait d’un honeypot, un faux système rempli de fausses données et que les pirates n’avaient eu aucun accès aux systèmes réels

Un faux environnement IT avec des données synthétiques

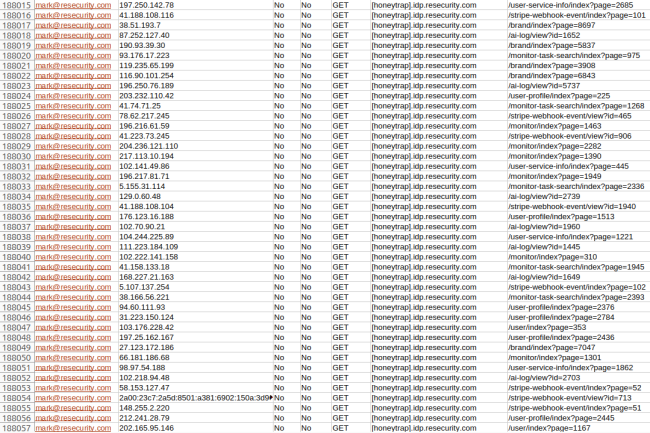

Selon Resecurity, ses équipes ont détecté en amont une phase de reconnaissance visant des services exposés sur Internet, avant toute revendication publique des attaquants. Il indique avoir alors redirigé cette activité vers un honeypot, un environnement leurre alimenté par des données synthétiques générées par l'IA imitant ses systèmes internes. Ce dispositif comprenait de faux dossiers de clients et des transactions financières simulées, conçus pour paraître crédibles tout en restant strictement isolés de l’environnement de production. L’objectif : laisser croire aux attaquants qu’ils disposaient d’un accès significatif, tout en permettant aux équipes de sécurité d’observer leurs actions sans exposer de données réelles.

« Nous avons utilisé deux jeux de données distincts : plus de 28 000 enregistrements simulant des clients et plus de 190 000 transactions financières, ainsi que des messages générés », précise l’entreprise. Elle souligne également avoir réutilisé des données issues de fuites déjà connues, disponibles sur le Dark Web et les places de marché clandestines, afin d’en renforcer le réalisme. L’entreprise ajoute que les attaquants ont interagi avec cet environnement factice pendant une période prolongée, générant des requêtes automatisées qui ont permis d’analyser leurs outils et leurs modes opératoires.

Peu d’éléments confirmant une compromission

À ce stade, les auteurs des revendications n'ont publié aucun élément supplémentaire offrant la possibilité d’établir une compromission de systèmes de production ou une fuite avérée de données clients. Plusieurs chercheurs en cybersécurité indiquent par ailleurs que leurs analyses ne mettent pas en évidence de compromission d’actifs critiques.

L'entreprise estime que les comportements observés correspondent à des tactiques courantes de cybercriminalité. L’entreprise rattache les activités détectées à une phase de reconnaissance de systèmes exposés publiquement, en lien avec des techniques référencées dans Mitre ATT&CK, telles que le scan actif (Active Scanning, T1595) et la collecte d’informations sur les hôtes de la victime (Gather Victim Host Information, T1592), sur la base des logs et des données réseau analysés. Suite à la publication des allégations, un porte-parole prétendant représenter ShinyHunters a nié l'implication du groupe, affirmant qu'il n'était pas responsable de l'activité Resecurity attribuée aux attaquants présumés.

Commentaire