Afin d'accroitre leur champ d'action et le nombre de leurs victimes, les groupes de cybercriminels n'ont plus seulement dans leur viseur des systèmes Windows. Depuis quelques mois, les machines tournant sur des distributions Linux sont également dans leur collimateur. En mai dernier, le cybergang REvil (alias sodinokibi) avait ainsi annoncé avoir ajouté à son arsenal malveillant un ransomware capable de s'attaquer aux systèmes Linux et à leurs environnements NAS associés.

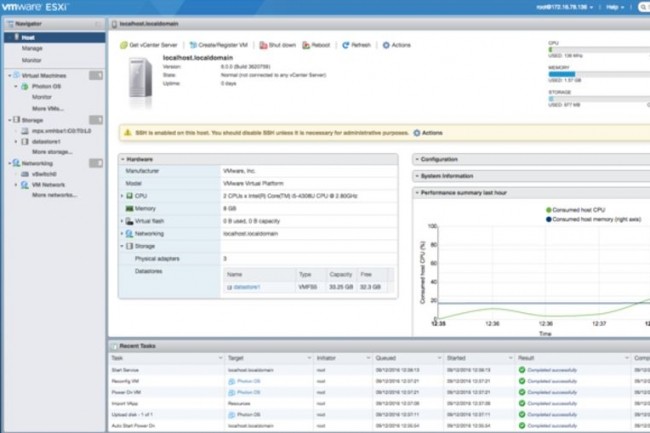

D'après des chercheurs en sécurité de MalwareHunterTeam, cette version cible ainsi également des machines virtuelles créées dans VSXi. Pour rappel, il s'agit de l'hyperviseur de type 1 bare metal de VMware pour créer et exécuter des machines virtuelles. Il s'installe directement au niveau matériel d'un serveur hôte pour gérer plusieurs VM clientes et partager avec elles des ressources virtualisées (mémoire, capacités de calcul...). « La raison pour laquelle la plupart des groupes de ransomwares ont mis en oeuvre une version basée sur Linux de leur ransomware est de cibler spécifiquement ESXi », affirme Fabian Wosarn, CTO d'Emsisoft.

Chiffrer les fichiers VMDK non verrouillés par ESXi

Vitali Kremez, également chercheur en sécurité mais chez Advanced Intel, a indiqué quant à lui que cette variante de REvil Linux contient un fichier exécutable ELF64 incluant les mêmes options de configuration que celui utilisé dans la version Windows la plus courante. Une fois installé un serveur hôte ESXi, ce malware exécute la commande esxcli pour répertorier toutes les machines virtuelles en cours d'exécution et les arrêter, tout comme les fichiers du disque virtuel (VMDK). Et ce, pour permettre au ransomware REvil de chiffrer ces derniers sans qu'ils soient verrouillés par ESXi.

Pour les cybercriminels, s'attaquer directement aux VM sous ESXi mène à un chiffrement rapide de nombreux serveurs en simultané en utilisant une seule commande. REvil est loin d'être le seul groupe malveillant à employer ce mode opératoire. C'est également le cas pour Babuk, RansomExx/Defray, Mespinoza, GoGoogle, DarkSide et Hellokitty. Des hashs de fichiers liés à cette variante du ransomware REvil ont été collectés et partagés par le chercheur en sécurité Jaime Blasco.

Commentaire