La semaine dernière, on apprenait que deux organismes de formation et de certification, SANS Institute et ISC2 avaient été victimes de violation de données. Dans le cadre de SANS, l’incident de sécurité était consécutif à une attaque par phishing d’un de ses employés. La compromission a été découverte le 6 août lors de l’analyse de la configuration d’un compte email. Au total, le pirate a réussi à détourner 513 courriels, dont certains contenaient au total 28 000 données personnelles des membres du SANS Institute.

L’affaire aurait pu s’arrêter là mais l’organisme de formation en cybersécurité s’est appuyé sur sa mésaventure pour en faire un support pédagogique. Dans une vidéo sur YouTube de plus de 30 minutes, trois spécialistes du SANS Institute ont détaillé la méthode utilisée et les leçons à apprendre de ce piratage.

Une application malveillante liée à Office 365

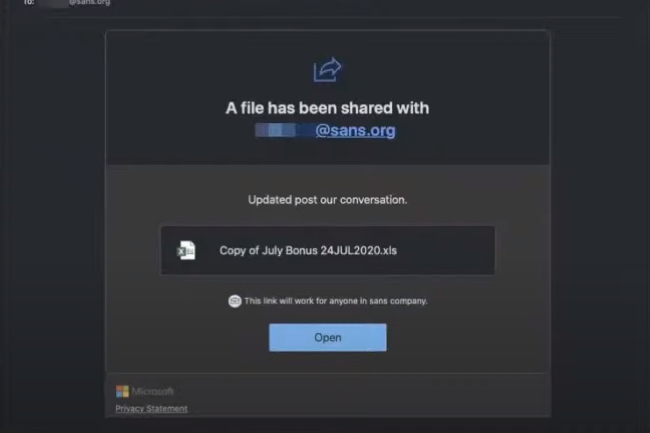

Tout commence le 24 juillet par la réception d’un email de phishing. Le 6 août, l’organisme détecte une règle de renvoi anormale et constate que le poste d’un salarié a été compromis, mais ne trouve pas trace de malware ou de vol d’identifiant. Dans son enquête, un des experts a découvert dans le compte Office 365 de la personne, une règle demandant de renvoyer le courrier si les mots-clés transfert, iban, actions, financier, accord, rachat, dividende, swift, paiement étaient intégrés dans le sujet ou le corps du message. Poussant un peu plus son enquête, l’équipe de sécurité de SANS Institute a trouvé une application « Enable4Excel » dans les logs d’Office 365. Elle a été installée via l’email de phishing et a modifié les règles de messagerie d’Office 365.

Ce type d’attaque par consentement devient de plus en plus courant depuis 6 à 9 mois, glissent les experts de l’organisme de formation. Ils notent aussi que la mise en place d’authentification à plusieurs facteurs n’a aucun effet sur cette méthode. Pour prévenir d’autres sociétés de cette menace, SANS Institute livre les indicateurs de compromission afin de mettre à jour les solutions de cybersécurité. Parmi les leçons à retenir de cette expérience, SANS estime que le télétravail est un enjeu de sécurité important et que la bascule dans le cloud de certains services réduit le contrôle et la visibilité en matière de sécurité.

Commentaire