Après Salesforce, un groupe de cybercriminels a décidé de s’attaquer aux clients de Zendesk, éditeur d'une plateforme de support client. La découverte a été faite par les experts de l’entreprise de sécurité ReliaQuest. Dans cette campagne, les pirates se sont appuyés sur des faux noms de domaines déposés au cours des six derniers mois.Pas moins d’une quarantaine de faux domaines ont ainsi vu le jour. Selon ReliaQuest, certains domaines, comme znedesk[.]com et vpn-zendesk[.]com, hébergeaient de fausses pages de connexion imitant à la perfection les écrans de connexion de Zendesk. D'autres intégraient des noms d'entreprise dans leur adresse web afin de leur conférer une apparence de légitimité.

« Nous avons également identifié des domaines usurpant l'identité de Zendesk et contenant plusieurs noms d'organisations ou marques différentes dans leur URL, ce qui augmentait la probabilité que des utilisateurs non avertis fassent confiance à ces liens et cliquent dessus », ont écrit les chercheurs. Tous les domaines étaient enregistrés via NiceNic avec des coordonnées américaines et britanniques et des serveurs de noms masqués par Cloudflare – le même schéma que la société en sécurité avait observé lors de la campagne Salesforce.

Cibler les services d’assistance des entreprises

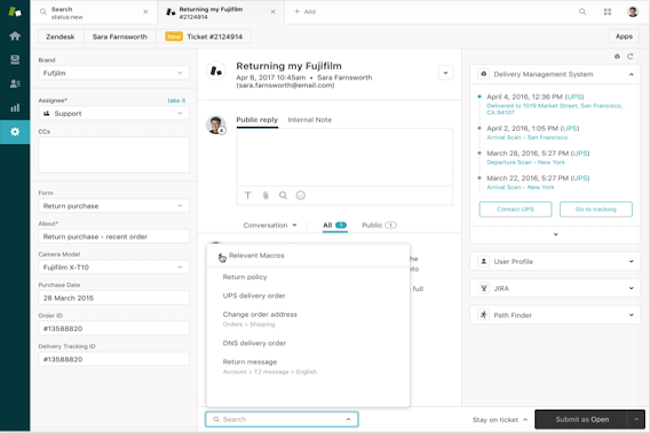

Scattered Lapsus$ Hunters est une coalition formée en août 2025 par trois groupes de cybercriminels distincts : Scattered Spider, Lapsus$ et ShinyHunters. Depuis sa création, ce collectif a lancé une importante campagne Salesforce en août et octobre, exposant les données de dizaines d'entreprises, dont Toyota, FedEx et Disney. Des faux tickets de support ont ciblé les services d'assistance. Outre les faux domaines, les attaquants ont également soumis de faux tickets à de véritables portails Zendesk, selon ReliaQuest. Ces tickets se faisaient passer pour des demandes informatiques urgentes ou des demandes de réinitialisation de mot de passe afin d'inciter les techniciens à télécharger des malwares ou à divulguer leurs identifiants.

« Cibler les équipes d'assistance avec ce type de tactique implique souvent des prétextes bien élaborés, comme des demandes urgentes d'administration système ou de fausses demandes de réinitialisation de mot de passe », expliquent les spécialistes. « L'objectif est d'amener le personnel d'assistance à divulguer ses identifiants ou à compromettre ses terminaux. » Le personnel des services d'assistance constituait une cible de choix car il a généralement accès à de nombreux systèmes au sein d'une entreprise, ce qui rend un seul compte compromis particulièrement précieux pour les attaquants, précisent les chercheurs. Le groupe Lapsus$ Hunters, composé de membres dispersés, a déjà utilisé l'ingénierie sociale pour compromettre les services d'assistance. Il a perfectionné une technique consistant à appeler les services d'assistance des entreprises et à se faire passer pour des employés afin d'inciter le personnel à réinitialiser des mots de passe et à ajouter des terminaux non autorisés aux systèmes d'authentification multifacteurs. Ces tactiques ont été documentées par des entreprises de sécurité lors d'attaques précédentes contre des compagnies aériennes et la grande distribution.

Un incident chez un prestataire de Discord à surveiller

L'attaque contre Zendesk pourrait ne pas être un cas isolé. Le 9 octobre, Discord a annoncé qu'une intrusion avait eu lieu chez son prestataire de services clients, 5CA, exposant les données d'environ 70 000 utilisateurs ayant fourni une pièce d'identité officielle pour vérification d'âge. Cette intrusion a également exposé les données des tickets d'assistance des utilisateurs ayant contacté le service client ou les équipes de confiance et de sécurité de Discord. Selon la société en sécurité, la campagne contre l'éditeur était probablement l'une des nombreuses attaques promises par Scattered Lapsus$ Hunters dans des messages Telegram début novembre.

D'après les spécialistes, Scattered Lapsus$ Hunters a d'abord nié toute implication dans l'attaque contre Discord, avant d'affirmer sur Telegram connaître les responsables. « Attendez 2026, nous menons actuellement 3 à 4 campagnes », indique le message du groupe. « Tous les responsables de la réponse aux incidents devraient surveiller leurs journaux d'activité pendant les fêtes de fin d'année et jusqu'en janvier 2026, car #ShinyHuntazz arrive pour s'emparer de vos bases de données clients. » Le groupe a également affirmé avoir compromis la plateforme de gestion de la relation client Gainsight au début du mois. « Il est fort probable que Zendesk soit la deuxième cible de cette campagne annoncée sur Telegram », ont déclaré les experts.

Des imitateurs probablement à l’oeuvre

Bien que les schémas d'infrastructure pointent vers Scattered Lapsus$ Hunters, ReliaQuest a indiqué dans son blog que l'hypothèse d'imitateurs inspirés par le succès du groupe ne pouvait être exclue. « Il est également fort probable que le succès du ciblage de Zendesk et d'attaques similaires sur la supply chain ait inspiré des imitateurs ou des groupes dissidents de Scattered Lapsus$ Hunters », ont écrit les chercheurs.

Ils ajoutent, « nous avons déjà observé ce type de schéma, comme avec Black Basta, où des groupes successeurs ont continué à utiliser le même mode opératoire même après le démantèlement de l'opération initiale par les forces de l'ordre. » Les plateformes de support client constituent des cibles de choix car les entreprises les surveillent souvent moins que les courriels. Pourtant, elles offrent aux attaquants un accès aux identifiants et aux données clients de nombreuses entreprises, concluent-ils.

Commentaire