Le groupe allemand Siemens vient de livrer des mises à jour de sécurité pour corriger plusieurs vulnérabilités critiques dans ses produits SCADA (supervisory control and data acquisition) destinés aux environnements industriels. Ces correctifs concernent des failles qui auraient pu être exploitées dans des attaques récentes.

L'une d'elles permet à des utilisateurs non authentifiés d'exécuter à distance du code arbitraire sur un serveur SIMATIC WinCC SCADA. La faille a reçu l'indice 10 sur l'échelle de criticité CVSS (Common Vulnerability Scoring System), soit le plus élevé. Son exploitation pourrait compromettre l'ensemble du système. Une autre faille, qui a reçu un indice de gravité moins élevé (7,8), peut aussi être exploitée sans authentification et conduire à l'extraction de fichiers.

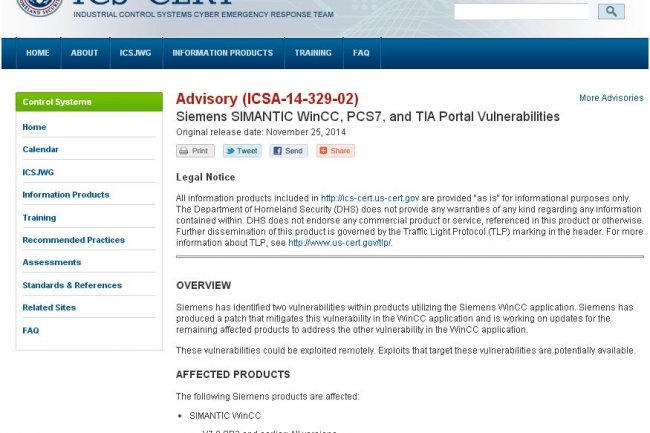

Dans un bulletin publié mardi, l'équipe ICS-Cert du ministère américain de la Sécurité Intérieure, a indiqué que des kits d'exploit de ces failles étaient potentiellement disponibles et que celles-ci pouvaient avoir été exploitées récemment, sans donner davantage de précisions sur les attaques. La semaine dernière, Siemens a précisé dans un bulletin les produits affectés par les failles : plusieurs versions des solutions SIMANTIC WinCC et PCS7, ainsi que toutes les versions du TIA Portal V13 avant la V13.

Le nombre d'attaques contre des systèmes industriels SCADA a augmenté cette année. Depuis juin, les experts en sécurité ont identifié deux campagnes de malwares ciblant de tels systèmes : Havex et BlackEnergy.

Siemens corrige des failles critiques dans ses systèmes SCADA

1

Réaction

Des vulnérabilités affectant différentes versions du serveur SIMATIC WinCC de Siemens ont pu être exploitées récemment, prévient le ministère américain de la Sécurité Intérieure. Depuis juin, deux campagnes de malwares ont déjà ciblé des systèmes industriels SCADA.

Newsletter LMI

Recevez notre newsletter comme plus de 50000 abonnés

C'est déjà bien que Siemens corrige des failles critique.

Signaler un abus