Pas de répit pour les entreprises en matière de cyberattaques. Les pirates intensifient leurs campagnes malveillantes depuis quelques mois (faille Exchange, Kaseya...) avec à la clé une pluie d'intrusions, vol, chiffrement de données et demandes de rançons. Fin 2020 on se rappelle également de l'électrochoc provoqué par la découverte du piratage de SolarWinds, aux répercussions mondiales, ayant débouché sur des attaques massives et ciblées visant 150 entreprises. L'éditeur fait de nouveau aujourd'hui parler de lui, Microsoft l'ayant prévenu d'une faille de sécurité activement exploitée. « SolarWinds a récemment été informé par Microsoft d'une vulnérabilité de sécurité liée à Serv-U Managed File Transfer Server et Serv-U Secured FTP et a développé un correctif pour résoudre cette faille », a expliqué le fournisseur. « Même si les recherches de Microsoft indiquent que cet exploit implique un ensemble limité et ciblé de clients et un seul groupe de cybercriminels, nos équipes conjointes se sont mobilisées pour y remédier rapidement ». Serv-U Managed File Transfer Server et Secured FTP sont des outils de gestion et transfert de fichiers et de FTP sécurisés.

« La vulnérabilité existe dans la dernière version de Serv-U 15.2.3 HF1 publiée le 5 mai 2021 et dans toutes les versions antérieures », a prévenu SolarWinds. « Un acteur malveillant qui a réussi à exploiter cette faille pourrait exécuter du code arbitraire avec des privilèges. Un attaquant pourrait alors installer des programmes et les exécuter ; afficher, modifier ou supprimer des données ». Pour accéder au patch Serv-U 15.2.3 HF2, les utilisateurs de ses solutions doivent se rendre sur le portail client dédié. Un support est aussi disponible pour ceux qui ne seraient pas inscrits. Le nombre de clients potentiellement exposés n'a pas été précisé. Selon Microsoft, qui a créé un PoC de l'exploit démontrant le fonctionnement et la dangerosité de l'attaque, l'impact concerne un nombre « limité » d'utilisateurs. « SolarWinds n'a pas actuellement d'estimation du nombre de clients pouvant être directement affectés par la vulnérabilité. Nous n'avons pas connaissance de l'identité des clients potentiellement concernés », a indiqué l'éditeur.

Des indices de compromission à connaitre

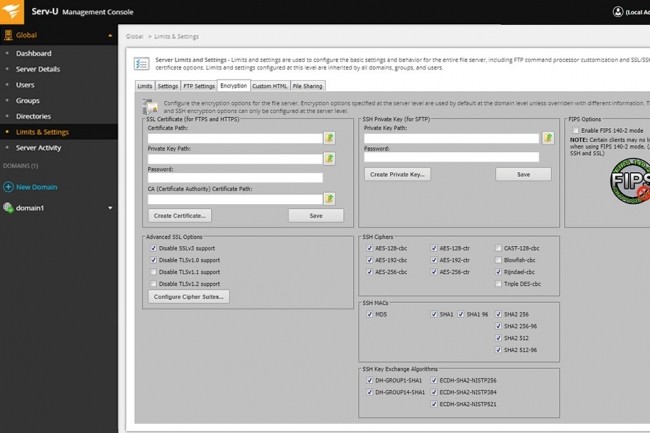

Pour savoir si un de ses environnements a été compromis par cette faille, l'éditeur recommande de s'en assurer en suivant trois étapes : la première est de savoir si la connexion SSH est bien activée. Si tel n'est pas le cas, cet exploit n'est pas opérationnel. Le cas échéant, cette vulnérabilité a pour particularité de lever une exception et d'intercepter du code de gestion des exceptions servant à exécuter des commandes malveillantes. Il faut alors se plonger dans le fichier de log DebugSocketlog.txt qui peut contenir cette exception : 07] Tue 01Jun21 02:42:58 - EXCEPTION: C0000005; CSUSSHSocket::ProcessReceive(); Type: 30; puchPayLoad = 0x041ec066; nPacketLength = 76; nBytesReceived = 80; nBytesUncompressed = 156; uchPaddingLength = 5.

« Des exceptions peuvent être levées pour d'autres raisons, veuillez donc collecter les journaux de log pour vous aider à déterminer votre situation », indique toutefois SolarWinds. Enfin, il faut aussi surveiller de près les connexions SSH depuis les adresses IP suivantes pouvant être utilisées par des pirates. A savoir 98.176.196.8 et 68.235.178.32 ainsi que les connexions via TCP 443 depuis cette adresse IP 208.113.35.58.

Commentaire