Comme toutes les technologies, le Bluetooth n'échappe pas à son lot de vulnérabilités. Après la découverte par des chercheurs israëliens d'une faille CVE-2018-5383 pour intercepter ou endommager des données échangées entre terminaux, d'autres viennent d'être mises à nu. Trois chercheurs en technologie et design de l'université de Singapour, Matheus E. Garbelini, Sudipta Chattopadhyay et Chundong Wang, ont en effet trouvé une dizaine de failles relatives à la technologie Bluetooth Low Energy. Regroupées sous le nom de SweynTooth, elles exposent une quinzaine de systèmes sur puce (SoC) de plusieurs fabricants qui y recourent : NXP, Cypress, Dialog Semiconductors, Microchip, STMicroelectronics et Telink Semiconductor. « Les vulnérabilités peuvent être utilisées par un attaquant qui se trouve dans le champ d'émission Bluetooth et peuvent faire planter les appareils concernés, forcer un redémarrage, les bloquer ou contourner le mode de couplage BLE sécurisé et accéder aux fonctions réservées aux utilisateurs autorisés », indique Bleepingcomputer.

Ces failles ont été découvertes en 2019 et les vendeurs concernés ont été prévenus par les chercheurs. Les détails techniques ont été publiés plus de 90 jours après que ces derniers ont été mis au courant. Parmi elles, on trouve Zero LTK Installation (CVE-2019-19194), Link Layer Length Overflow (CVE-2019-16336, CVE-2019-17519), Link Layer LLID deadlock (CVE-2019-17061 et CVE-2019-17060), Truncated L2CAP (CVE-2019-17517), Silent Length Overflow (CVE-2019-17518), Invalid Connection Request (CVE-2019-19193), Unexpected Public Key Crash (CVE-2019-17520), Sequential ATT Deadlock (CVE-2019-19192), Invalid L2CAP fragment (CVE-2019-19195) et Key Size Overflow (CVE-2019-19196).

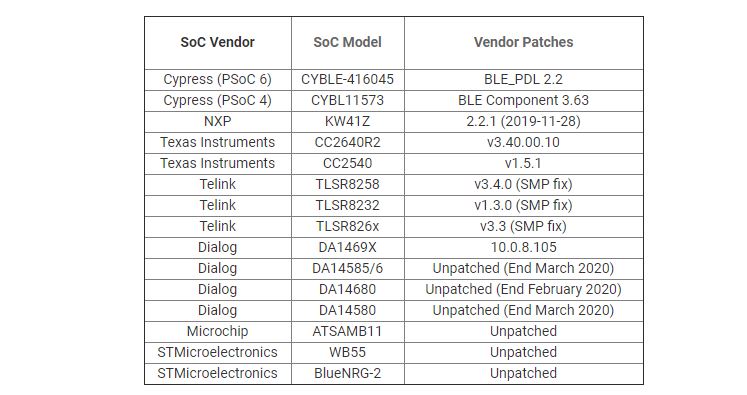

Les 15 SoC concernés par la dizaine de vulnérabilités SweynTooth trouvées par des chercheurs de l'Université de Singapour. (crédit : D.R.)

Des dispositifs de santé en danger

Les différents SoC affectés par cette vulnérabilité SweynTooth sont utilisés dans plusieurs centaines de périphériques, terminaux, accessoires... Parmi lesquels des bracelets et montres connectées et de nombreux systèmes domotiques également (Light Switch, Eve Motion MKII, Eve Aqua, Eve Thermo MKII, Eve Room, Eve Lock, Eve Energy, August Smart Lock, CubiTag tracker, eGee Touch smart lock...). Actuellement, les chercheurs auraient déterminé au moins 480 produits à risque, la plupart (307) embarquant un SoC CC2540 de Texas Instruments. Parmi les produits, certains certains sont utilisés dans l'industrie de la santé avec de possibles scénarios d'attaque pouvant mettre la vie des patients en danger. « Quelques exemples sont l'IRM Azure XT DR de Medtronic, l'inhalateur Syqe de Syqe Medical et le lecteur de glycémie de VivaCheck Laboratories, tous trois alimentés par le SoC DA14580 toujours non corrigé. Les autres produits de ces sociétés sont aussi concernés ».

Commentaire