C’est la deuxième année que Thales accueille des start-ups à Station F pour son programme d’accélération des projets de cybersécurité. Lancée en début d’année, la sélection des sociétés participantes - françaises et étrangères - répondait à des critères précis : la start-up doit exister depuis 18 mois au minimum (trois ans au maximum), avoir réalisé une levée de fonds de série A, disposer d’un brevet ou d’un produit minimum viable, et être capable d’intégrer au moins deux de ses représentants à Station F.

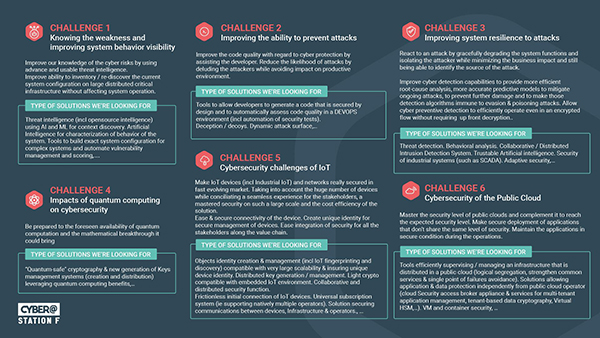

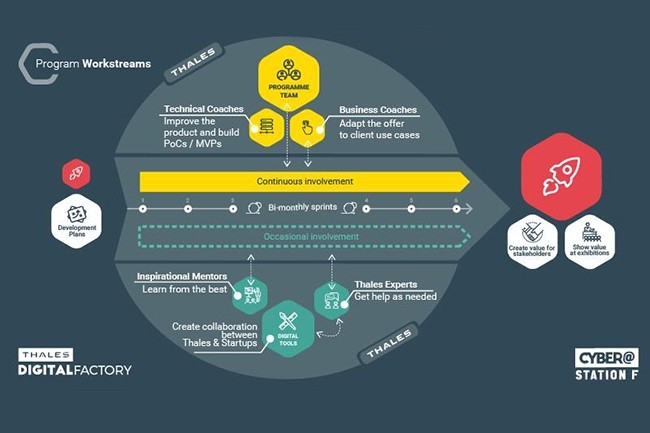

Ouvert aux entreprises françaises et étrangères, cet accélérateur parisien donne accès aux marchés de Thales, à des coaches personnels et à une meilleure visibilité sur les différents salons et événements où le groupe est présent. Les start-ups sélectionnées vont devoir relever un challenge en fonction de leur spécialité. Il y en a six, développés ci-dessous. En substance, un challenge concerne la sécurisation IoT, un autre celle du cloud public. Un troisième défi concerne l’amélioration de la prévention des attaques.

Chaque start-up sélectionnée devra relever l'un des six défis proposés par Thalès (Crédit : Thalès - agrandir l'image)

Akheros, la détection d’attaques inconnues

Cette société développe un composant logiciel de détection des incongruités comportementales au sein de réseaux informatiques. Elle permet de détecter des attaques avancées et persistantes (APTs) qui n’ont jamais été découvertes ou détectées au préalable. Ses algorithmes apprennent, sans supervision et sans intervention externe, le comportement d’une machine et construisent sa défense en tout point sur le réseau.

La solution est commercialisée comme un composant autonome de réseau (OEM) ainsi que comme un service (SaaS) permettant d’adresser les marchés de la défense de réseaux, du transport de matériaux sensibles, la surveillance de chaîne de production ainsi que la protection des infrastructures critiques.

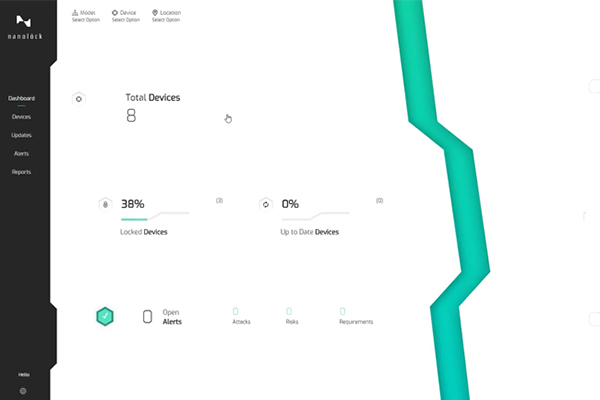

Nanolock Security, pour protéger les objets connectés

(Crédit : Nanolock Security)

A l'origine d'une solution de sécurité et de gestion pour les périphériques connectés, Nanolock Security est une start-up américaine fondée en 2016. N'utilisant quasiment aucune ressource informatique et d'alimentation, Nanolock Security protège les microprogrammes et les informations sensibles stockées sur les périphériques IoT connectés, empêchant ainsi les attaques allant du ransomware à la manipulation malveillante du code stocké.

Grâce à une technologie embarquée et une plateforme de sécurisation des mises à jour, NanoLock empêche l'écrasement des modifications, la suppression des manipulations et les attaques sur les exécutables des applications d'image de démarrage du microprogramme et la configuration de tous les périphériques connectés et IoT.

Crypto Quantique, la puissance quantique au service de la cybersécurité

Start-up anglaise lancée en 2015, Crypto Quantique développe une plate-forme de cybersécurité à commande quantique qui exploite les processus quantiques dans les semi-conducteurs. Crypto Quantique se concentre sur la combinaison d’algorithmes cryptographiques à sécurité quantique avec les meilleurs éléments de la cryptographie moderne pour développer des produits matériels et logiciels évolutifs.

Cyber-Detect, solution d’analyse morphologique

(Crédit : Cyber-Detect)

Conçu à l'origine par le Laboratoire lorrain de recherche en informatique et ses applications (Loria), la solution Cyber-Detect permet de déconstruire les codes malveillants pour être capable de les analyser. Par un processus d’analyse morphologique, l’équipe de scientifiques renormaliser ces codes pour contourner les processus d’obfuscations utilisés par les pirates. Une fois normalisés, les codes sont stockés dans une base de données pour être reconnus par la suite.

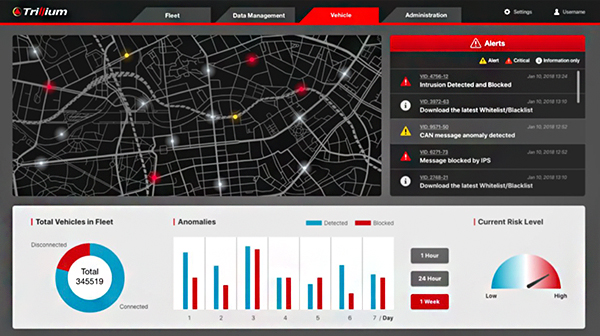

Trillium, protection des véhicules connectés

Trillium Secure assure particulièrement la sécurité des véhicules connectés et autonomes en plus de la confidentialité des informations privées. Via une plateforme as a service, les utilisateurs ont accès à une protection réseau embarquée, des algorithmes d’apprentissage automatique, des mises à jour en direct sécurisées et un centre d’opérations de sécurité.

(Crédit : Trillium)

Les clients de cette compagnie japonaise sont principalement des équipementiers automobiles, des organisations d’aérospatiale et de défense, des compagnies d’assurance et des services de covoiturage pour former une défense multicouche contre les cyber-attaques. Elle dispose de centres de recherche et développement situés à Sunnyvale et Ann Arbor aux Etats-Unis, à Ho Chi Minh-Ville en Chine et à Tokyo.

Cylus, pour l’industrie ferroviaire

Toujours dans les transports, Cylus propose des solutions de protection informatique dédiée aux industries ferroviaires. Dirigée par des officiers de renseignement de l’armée israélienne, cette start-up fondée en 2017 propose d’ajouter une couche de sécurité supplémentaire aux systèmes existants pour détecter tous les terminaux connectés en bordures de voie et dans les trains.

Dathena, l’IA pour la data gouvernance

(Crédit : Dathena)

La solution de Dathena passe en revue toutes les données de l’utilisateur pour les identifier, les classer et les catégoriser grâce à des capacités d'apprentissage automatique et d'intelligence artificielle. Il peut, par exemple, regrouper des documents par sémantique, nature et sujet. La solution identifie automatiquement la valeur commerciale du contenu du référentiel de données, ainsi que les combinaisons toxiques de données, y compris les données personnelles, afin de respecter les réglementations en matière de confidentialité des données, telles que RGPD.

Quarkslab, deux solutions à la française

Lancée à Paris en 2011, Quarkslab propose deux solutions. Le premier, Irma, est une plateforme on premise d’analyse basée sur plusieurs moteurs pour permettre une meilleure détection des menaces. Le second, Epona, est une protection logicielle pour les applications d’entreprise. Agnostique et transparente, cet outil permet d’utiliser un processus d’obfuscation pour empêcher la compréhension de l’application par les cyberpirates. Ces derniers ne peuvent pas non plus les modifier. Avec 50 salariés, la société est basée en France, en Argentine et au Japon et développe sa clientèle dans des secteurs comme les médias, la finance, la défense, etc.

NuCypher, chiffrer les datalakes

NuCypher permet un partage transparent et sécurisé des données sensibles entre les organisations. L’utilisateur peut ainsi partager des informations avec ses partenaires, fournisseurs, clients ou régulateurs. Le propriétaire des données à des contrôles d'accès cryptographiques précis qui permettent une délégation et une révocation de l'accès à la demande, sans partage de clés privées.

La solution peut être déployée dans des blockchain autorisées ou de consortium, comme Hyperledger. Au lieu d'un réseau de nœuds entièrement décentralisé, les réseaux groupés peuvent spécifier une liste blanche de nœuds connus. Par exemple, des nœuds compatibles HIPAA ou RGPD.

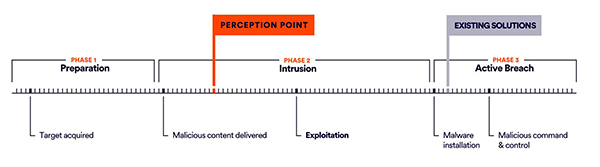

Perception Point, protéger les collaborations

(Crédit : Perception Point)

Autre société israélienne sélectionnée, Perception Point empêche les contenus malveillants d’infiltrer une entreprise via ses canaux de collaboration les plus ciblés, comme les messageries électroniques, les réseaux sociaux, les plateformes de partage de fichier ou les messageries instantanées. La technologie qu’elle développe intercepte les attaques au stade de l’exploitation pour une protection plus rapide et plus précise contre les menaces Zero-day, N-day et quotidiennes. Parmi les solutions qui intègrent Perception Point, on trouve notamment Office 365, G Suite, Dropbox, Box et Slack.

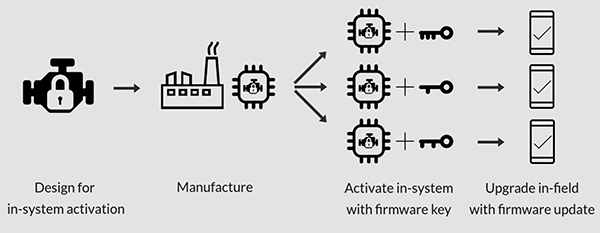

Algodone, permettre le développement du silicon as a Service

(Crédit : Algodone)

Lancé en 2015, en collaboration avec l’université de Montpellier, ce projet a pour but de créer un nouveau modèle économique pour l'industrie des semi-conducteurs, le Silicon as a Service. Grâce à une technologie brevetée de licence d'activation du silicium (SALT), les fondeurs peuvent activer ou désactiver des fonctionnalités, configurer des fonctionnalités tout au long du cycle de vie du silicium, surveiller et contrôler l'utilisation de l'appareil dans le temps, l'espace ou en fonction d’événements spéciaux et, plus important encore, de protéger les actifs de propriété intellectuelle (IP).

"d’adresser les marchés", sérieusement ?

Signaler un abus