Il n’y a pas plus mauvaise presse pour une entreprise IT que de se faire pirater. L’éditeur de logiciels de communication cloud Twilio, basé à San Francisco, vient d’en faire les frais. Dans un article publié sur son blog, l’entreprise explique avoir eu connaissance le 4 août 2022, « d'un accès non autorisé à des informations liées à un nombre limité de comptes clients de Twilio par le biais d'une attaque sophistiquée » ou par ingénierie sociale. Ce type d’attaque consiste à voler – à grande échelle – les informations d'identification des employés. Ciblée, une partie de ceux-ci est tombée dans le piège ; certains d'entre eux ont alors fourni leurs informations d'identification. Les attaquants ont ensuite utilisé ces données pour accéder à certains des systèmes internes de Twilio, où ils ont pu accéder à des données clients. L’entreprise, présente dans 120 pays, compte plus de 150 000 clients.

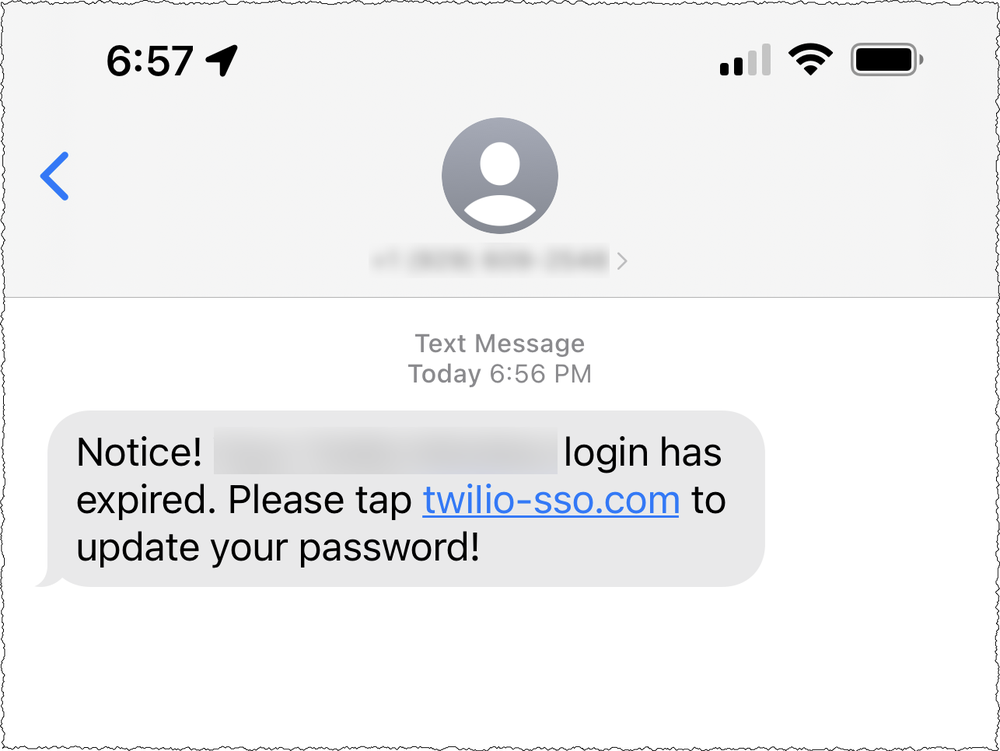

Dans le détail, l’attaque par phishing a fait son apparition il y a plusieurs semaines et a touché d'anciens et de récents employés. Ceux-ci ont déclaré avoir reçu des SMS prétendant provenir du département informatique. « Le corps de texte typique suggérait que les mots de passe de l'employé avaient expiré, ou que leur emploi du temps avait changé, et qu'ils devaient se connecter à une URL contrôlée par l'attaquant » précise l’entreprise. Les URL utilisaient des mots tels que « Twilio », « Okta » et « SSO » - référence à l’éditeur spécialisé dans l'authentification unique – pour tenter d'inciter les utilisateurs à cliquer sur un lien les menant à une page de renvoi imitant la page de connexion de Twilio. Voici des exemples de messages de phishing reçus :

Une réponse rapide pour atténuer l’attaque

« Une fois que Twilio a confirmé l'incident, notre équipe de sécurité a révoqué l'accès aux comptes des employés compromis pour atténuer l'attaque. Un cabinet d'expertise judiciaire de premier plan a été engagé pour nous aider dans notre enquête » indique l’éditeur. Depuis l’apparition des premiers signes d’attaque, Twilio a publié des avis de sécurité relatifs aux tactiques utilisées dans ce cas et a également mis en place une formation supplémentaire obligatoire de sensibilisation aux attaques d'ingénierie sociale au cours des dernières semaines.

Le nombre de comptes impacté n’a pour l’instant pas été communiqué tout comme le type de données consultées, mais les clients concernés ont été contactés. Par la suite, l’entreprise entend effectuer « un post-mortem complet de cet incident et a commencé à mettre en place des améliorations pour traiter les causes profondes de la compromission immédiatement ». Twilio, notamment connu pour ses fonctionnalités vocales et SMS - telles que l'authentification à deux facteurs (2FA) - dans des applications, voit aujourd’hui son image amochée du fait de cette attaque.

Des premières pistes émergent

Les premières pistes montrent que les messages texte provenaient de réseaux d'opérateurs américains. « Nous avons travaillé avec les opérateurs américains pour arrêter les responsables et avec les fournisseurs d'hébergement servant les URL malveillantes pour fermer ces comptes. En outre, les acteurs de la menace semblaient avoir des capacités sophistiquées pour faire correspondre les noms des employés provenant de sources avec leurs numéros de téléphone » est-il précisé. L’éditeur précise n’en être qu’au début de son enquête. L'équipe de réponse aux incidents de sécurité de Twilio publiera des mises à jour supplémentaires s'il y a des changements et travaillera directement avec les clients affectés par cet incident.

Commentaire