La vigilance est de mise sur le partage d’informations concernant des failles. Une étude d’Uptycs a découvert un dépôt sur GitHub prétendant être un PoC (proof of concept) de vulnérabilité. En réalité, il caché une backdoor pour voler des données. « Cette backdoor a particulièrement affecté la communauté de la recherche en cybersécurité, car les chercheurs s'appuient sur les PoC pour comprendre les vulnérabilités potentielles », a déclaré le spécialiste en cybersécurité. « Dans le cas présent, le PoC est un loup déguisé en agneau, qui dissimule des intentions malveillantes sous l'apparence d'un outil d'apprentissage inoffensif », poursuit-il.

La porte dérobée fonctionne comme un téléchargeur qui exécute silencieusement un script bash Linux tout en masquant ses opérations en processus de niveau kernel. Elle dispose de vastes capacités de vol de données et peut exfiltrer des données très diverses qui vont du nom d'hôte et du nom d'utilisateur à une liste exhaustive du contenu du répertoire personnel. « Un attaquant peut obtenir un accès complet à un système cible en ajoutant sa clé ssh au fichier authorized_keys », a expliqué Uptycs. Même si le faux PoC a été retiré de GitHub, les chercheurs disent qu’il a été largement partagé et qu’il a suscité un intérêt significatif avant d'être exposé. « Pour ceux qui l'ont exécuté, la probabilité d’une compromission de leurs données est élevée », soulignent les experts.

Activités inhabituelles du PoC

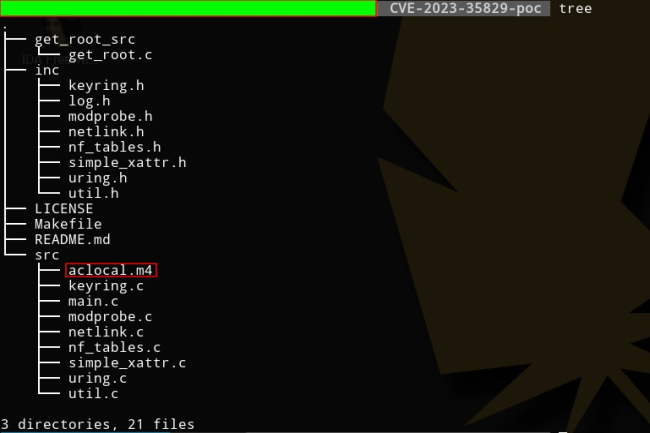

Le faux PoC prétendait corriger une faille critique référencée CVE-2023-35829. Les chercheurs d'Uptycs ont découvert plusieurs activités inhabituelles qui auraient pu éveiller les soupçons sur le PoC. « L'activité suspecte comprenait des connexions réseau inattendues, des transferts de données inhabituels et des tentatives d'accès non autorisé au système », précisent les spécialistes. Après enquête, il s'est avéré que le PoC est une copie d'un ancien exploit légitime pour une autre vulnérabilité du noyau Linux référencée CVE-2022-34918. La seule différence concerne la présence d’un fichier supplémentaire src/aclocal.m4, qui servait de téléchargeur pour un script bash de Linux.

Le PoC est utilisé pour construire des exécutables à partir de fichiers de code source. Il exploite la commande make pour créer un fichier kworker et ajoute son chemin d'accès au fichier bashrc, ce qui permet au logiciel malveillant de fonctionner en permanence dans le système de la victime, une méthode de persistance jugée très astucieuse par les chercheurs. Ces derniers ont également observé que le même profil, ChriSander22 sur GitHub, faisait circuler un autre faux PoC pour VMware Fusion CVE-2023-20871. « Son contenu est identique à celui de la vulnérabilité CVE-2023-35829, avec le même fichier aclocal.m4 qui déclenche l'installation de la porte dérobée cachée », a déclaré le fournisseur.

Distinguer les PoC légitimes des PoC malveillants

Identifier un faux PoC n’est pas toujours facile. L'adoption de pratiques sûres, comme des tests dans des environnements isolés ou des machines virtuelles, peut assurer une couche de protection aux experts en sécurité. Dans ce cas particulier, Uptycs recommande de supprimer toutes les clés ssh non autorisées, de supprimer le fichier kworker, d’enlever le chemin kworker du fichier bashrc et de vérifier /tmp/.iCE-unix.pid pour les menaces potentielles. « Même si ce modus operandi n’est pas tout à fait nouveau, la diffusion de plus en plus fréquente de logiciels malveillants par le biais de PoC pose un problème important, et il est probable que l’on verra cette tactique continuer à évoluer », a déclaré Uptycs.

En mai, VulnCheck a signalé à GitHub des dépôts GitHub malveillants qui se présentaient comme zero day de Signal et de WhatsApp. Le fournisseur a déclaré que, récemment, l'acteur de la menace à l’origine de ces dépôts s'est efforcé de les faire paraître légitimes en créant un réseau de comptes. « L'attaquant a créé une demi-douzaine de comptes GitHub et quelques comptes Twitter associés. Les comptes prétendent tous appartenir à une entreprise de sécurité inexistante appelée High Sierra Cyber Security », met en garde VulnCheck dans son rapport.

Commentaire