Le communiqué est bref : « ConnectWise a récemment été informé d'une activité suspecte au sein de notre environnement, que nous pensons liée à un acteur étatique sophistiqué, et qui a affecté un très petit nombre de clients ScreenConnect ». L’éditeur ajoute, « nous avons lancé une enquête avec Mandiant, l'un des principaux experts en criminalistique. Nous avons contacté tous les clients concernés et collaborons avec les forces de l'ordre ».

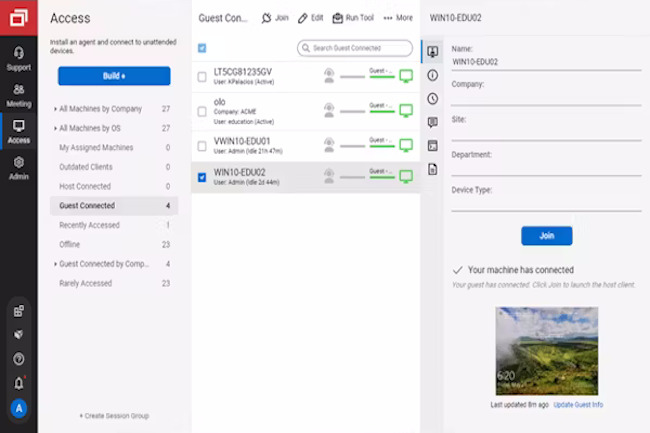

Editeur de logiciels basé en Floride, ConnectWise fournit des solutions de gestion informatique, de surveillance et de gestion à distance (RMM), de cybersécurité et d'automatisation aux fournisseurs de services managés (MSP) et aux services IT. Il propose notamment ScreenConnect, un outil d'accès et d'assistance à distance qui donne la possibilité aux techniciens de se connecter en toute sécurité aux systèmes clients pour le dépannage, l'application de correctifs et la maintenance système. Il est concurrent de solutions comme AnyDesk ou Teamviewer.

Une faille critique corrigée récemment

Le fournisseur n’a pas donné plus de détails sur la cyberattaque. Mais nos confrères de Bleepingcomputer indiquent, d’après une source, que la faille a été exploitée en août 2024, ConnectWise ayant découvert l'activité suspecte en mai 2025, et qu'elle n'affectait que les instances ScreenConnect basées sur le cloud. Dans un fil de discussion Reddit, des clients ont partagé des détails supplémentaires, précisant que l'incident était lié à une vulnérabilité ScreenConnect identifiée comme CVE-2025-3935, corrigée le 24 avril.

Cette vulnérabilité critique est un bug d'injection de code ViewState de haute gravité, causé par une désérialisation non sécurisée de ViewState ASP.NET dans les versions 25.2.3 et antérieures de ScreenConnect.9. Les cybercriminels disposant d'un accès privilégié au niveau système peuvent voler les clés secrètes d'un serveur ScreenConnect et s’en servir pour créer des charges utiles malveillantes déclenchant l'exécution de code à distance sur le serveur.

Commentaire