La technique n'est pas nouvelle et pourtant fait toujours son petit effet. Après China Telecom en 2018 et 2019 qui avait redirigé en masse du trafic des opérateurs télécoms européens - incluant Bouygues Telecom et Numericable-SFR -, c'est au tour du russe Rostelecom d'utiliser une technique de détournement BGP (Border Gateway Protocol). Consistant à prendre le contrôle illégitime de groupes d'adresses IP en corrompant les tables de routage Internet gérées à l'aide du protocole BGP, cette technique a permis à cet opérateur télécoms d'Etat de rediriger le trafic de plus de 200 CDN et fournisseurs cloud comprenant Google, Amazon, Facebook, Akamai, Cloudflare, GoDaddy, Digital Ocean, Joyent, LeaseWeb, Hetzner et Linode. Une liste globale des fournisseurs concernés a été répertoriée dans un tweet de BGP Stream compilant des alertes de piratages, fuite et incidents BGP.

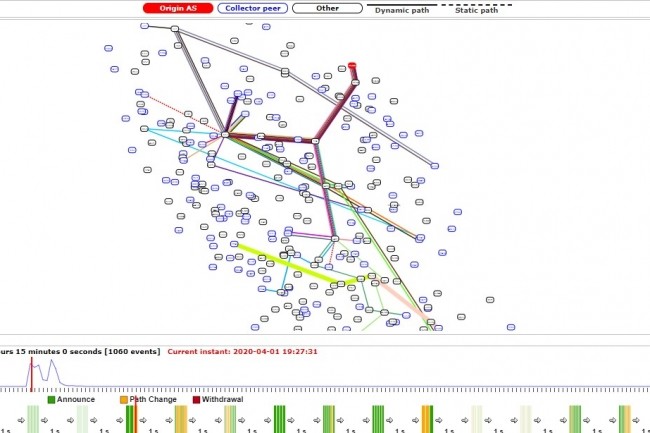

« Plus tôt cette semaine, un incident de piratage BGP à grande échelle impliquant AS12389 (Rostelecom) a affecté plus de 8 000 préfixes », a précisé de son côté BGPmon, spécialisé dans la surveillance des réseaux et la sécurité du routage. Des détails ont été rendus publics sur ce détournement en masse, par exemple concernant Facebook. « À partir du 01/04/2020 à 19:27:28, nous avons détecté un éventuel détournement BGP. Préfixe 31.13.64.0/19, normalement annoncé par AS32934 FACEBOOK, États-Unis. À partir du 01/04/2020 à 19:27:28, un itinéraire plus spécifique (31.13.69.0/24) a été annoncé par ASN 12389. Cela a été détecté par 135 membres BGPMon », peut-on lire dans un événement de sécurité. Sur BPGStream, ce détournement peut être rejoué, par exemple pour ce qui concerne Facebook.

Répons à Visiteur13497 : ..."Les opérateurs autres doivent-ils blacklister RosTelecom ?"...

Signaler un abusCoup de pompe dans le back(lister) ...

On a les faits d'accord, mais quelles conséquences ? Les opérateurs autres doivent-ils blacklister RosTelecom ?

Signaler un abus..."piratage BGP à grande échelle impliquant AS12389 (Rostelecom)". Mais fichez leur la paix. Ils s'occupent un peu, en voyageant virtuellement sortant un peu de leur pays cloisonné alors qu'il est en plein facsime social...

Signaler un abus