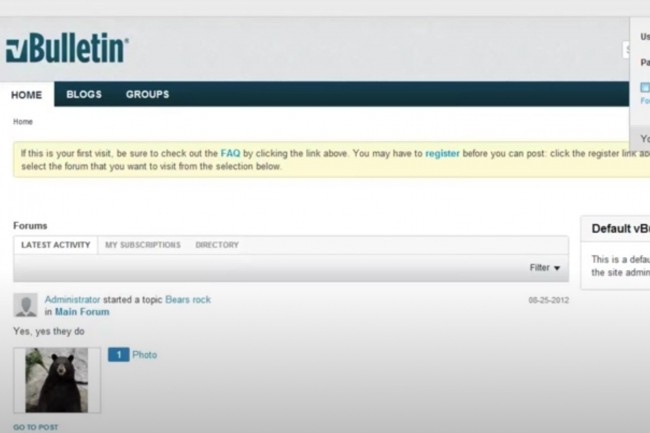

L’an dernier, une vulnérabilité avait été signalée, de façon anonyme, dans le logiciel de forum de discussions vBulletin et enregistrée sous la référence CVE-2019-16759. Exploitée, elle pouvait permettre d’exécuter du code PHP à distance. Cette faille affectait les versions 5.0 à 5.4 du logiciel. Simple à repérer (ce qui avait amené certain à la qualifier de « bugdoor », elle était alors jugée critique et s’était vu attribuer un score de sévérité de 9.8 sur l’échelle CVSS 3.x.

Il y a deux jours, un chercheur en sécurité, Amir Etemadieh (@Zenofex), fondateur de la communauté de hackers exploitee.rs et créateur de Pastecry.pt, a révélé que le correctif fourni à l’automne 2019 pour cette faille de vBulletin ne permettait pas d’empêcher son exploitation. Il appuie ses dires par trois preuves de concept qu’il a réalisées pour le démontrer. Celles-ci apportent des exemples de code d’exploitation pour trois contextes de développement différents : l’interpréteur en ligne de commandes Bash et les langages Python et Ruby.

Le patch fourni le 25 septembre 2019 pour corriger la faille consistait en trois changements principaux fournis en deux jeux de correctifs. Dans son billet, Amir Etemadieh fournit en détail les raisons qui l’empêche d’être opérant en les illustrant des portions de code correspondantes. A cause de la simplicité des vulnérabilités, il est très simple de les exploiter à partir d’une seule ligne de commande, explique-t-il.

Commentaire