Le fournisseur de solutions de sécurité Websense a signalé en début de semaine qu'un site web fréquenté par plusieurs millions de visiteurs chaque mois, le site masculin Askmen.com, avait été compromis par l'injection d'un code malveillant. Ce dernier redirige l'utilisateur vers un autre site qui transmet cette fois un code permettant de placer des fichiers sur l'ordinateur de l'internaute. Websense dit avoir contacté les administrateurs du domaine. Joints via Twitter par nos confrères de CSO Online, Askmen a indiqué qu'ils examinaient la question, mais n'avait pas reçu de mails de la part de Websense.

C'est une tactique courante chez les hackers de compromettre des sites à fort trafic pour rediriger les visiteurs vers d'autres domaines bâtis pour lancer une attaque automatisée à la recherche de failles logicielles. « Une attaque de cette ampleur peut infecter potentiellement des dizaines de milliers d'utilisateurs qui ne se méfient pas, en raison de la nature de l'attaque et de la grande popularité du site compromis », explique l'expert Abel Toro dans un billet sur le site de WebSense.

A la recherche de failles logicielles

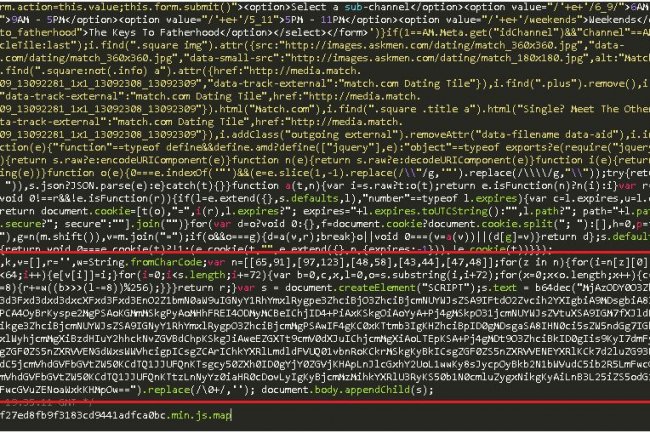

Les hackers auraient ainsi injecté du code JavaScript à différents endroits sur la page d'accueil de Askmen.com. Les domaines hébergeant le code permettant d'exploiter des failles changent constamment, rappelle Abel Toro. Le code JavaScript injecté prend la date en cours et utilise un algorithme pour générer un nom de domaine où les attaquants ont hébergé leur « kit d'exploit ». Une nouvelle attaque est générée chaque jour, puisque ces URL malveillantes sont en général mises assez vite sur liste noire par les spécialistes de la sécurité. Toutefois, le calcul effectué est prévisible ce qui permet de déterminer quels domaines seront utilisés, indique encore Abel Toro.

Il y a de fortes chances que ces domaines malveillants hébergent le kit « Nuclear Pack » pour rechercher des failles logicielles sur l'ordinateur de sa victime, par exemple dans le cas de l'attaque sur AskMen, dans les anciennes versions de Java, non mises à jour, ou dans le Reader d'Adobe. Si l'attaque réussit, le malware Caphaw est installé qui prend alors le contrôle de l'ordinateur.

Un site web fréquenté exposerait à des attaques du malware Caphaw

0

Réaction

Compromis par du code malveillant, le site masculin AskMen pourrait rediriger vers d'autres domaines. Ce type d'attaques recherche des failles logicielles sur l'ordinateur de ses victimes pour y installer un malware.

Newsletter LMI

Recevez notre newsletter comme plus de 50000 abonnés

Commentaire