Les failles macOS fleurissent ces derniers temps. Quelques semaines après la publication d'un correctif pour la vulnérabilité contournant la technologie de sécurité Gatekeeper d'Apple, une autre faille vient d'être découverte. Référencée en tant que CVE-2021-30713 et liée au malware XCSSET, elle déborde la mesure TCC (transparency consent and control) de l'OS. Cette dernière contrôle les ressources qui ont accès au système d'exploitation, tel que la webcam et le micro pour participer à des meetings.

« Cet exploit pourrait permettre à un attaquant d'obtenir un accès complet au disque, à un enregistrement d'écran ou à d'autres autorisations sans nécessiter le consentement explicite de l'utilisateur », a prévenu Jamf, spécialisé dans les produits et services Apple. Ce trou de sécurité a été comblé par la firme à la pomme dans la dernière mise à jour 11.4 de macOS.

Le malware XCSSET déjà connu

XCSSET est loin d'être un malware inconnu, ayant déjà été identifié par les chercheurs en sécurité de Trend Micro en août 2020. Initialement, un seul vecteur d'attaque avait été identifié pour ce malware, à savoir le vol de cookies dans le navigateur Safari de macOS. Le contournement du framework de sécurité TCC a lui été découvert plus tard, comblé par Apple ce 24 mai 2021. Dans son viseur, les développeurs Mac via l'infection des répertoires projets Xcode que l'on retrouve sur des sites d'échange et de partage de code comme Github.

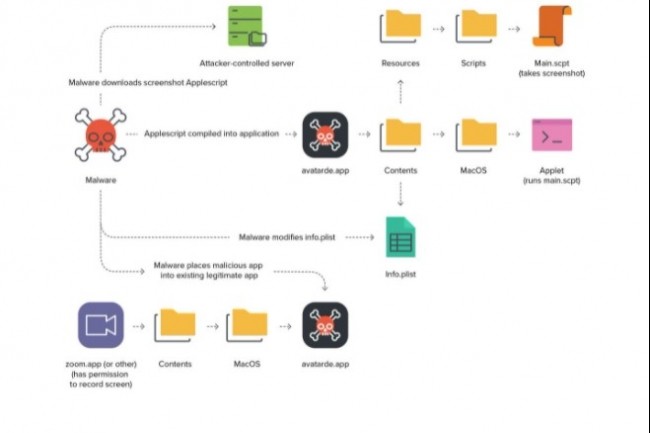

L'équipe de chercheurs de Jamf a pu trouver dans XCSSET un script de vérification de permission capable de tromper le processus d'identification d'une application par le système d'exploitation. Si le système de la victime tourne sur macOS 11 ou plus, une application compromise sera signée en lieu et place d'une légitime. Avec à la clé, par exemple, la possibilité pour un pirate de prendre des captures d'écran lors d'une session de webconférence via une app Zoom usurpée et d'y avoir accès à l'insu des utilisateurs. Jamf presse ces derniers à patcher rapidement et souvent leur système d'exploitation macOS afin d'éviter tout risque d'exploit de cette faille.

Commentaire