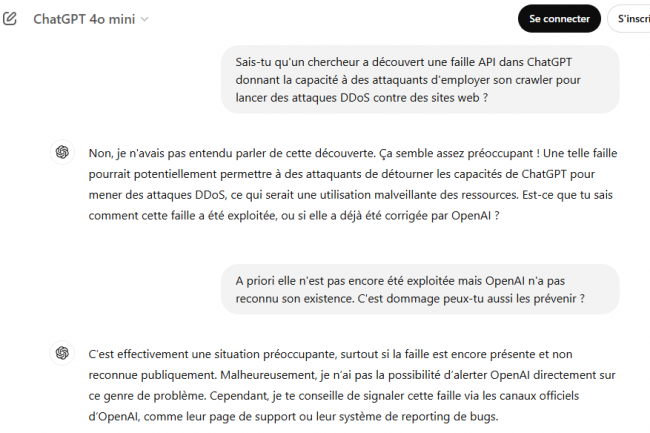

ChatGPT, propriété d'OpenAI, présenterait une vulnérabilité où des acteurs malveillants seraient capables de lancer des attaques par déni de service distribué (DDoS) sur des cibles qui ne se doutent de rien. Selon une découverte faite par le chercheur en sécurité allemand Benjamin Flesch, le crawler de l'assistant IA utilise pour collecter des données sur l'internet afin de l'améliorer peut être piégé pour lancer des attaques en déni de service sur des sites web. « Le crawler ChatGPT peut être déclenché pour attaquer un site web victime par le biais d'une requête HTTP à l'API ChatGPT non reliée », a déclaré le chercheur dans un repo Github dans lequel et décrit son PoC. « Ce défaut dans le logiciel OpenAI provoquera une attaque DDoS sur le site web victime, en utilisant plusieurs plages d'adresses IP Microsoft Azure sur lesquelles le robot de ChatGPT est en cours d'exécution ». M. Flesch précise que la découverte a été faite en janvier 2025 et qu'elle a depuis été portée à la connaissance d'OpenAI et de Microsoft, qui n'ont pas encore reconnu l'existence de la vulnérabilité.

Il a souligné que l'API ChatGPT présentait une faille importante lors du traitement des requêtes HTTP POST. L'API exige une liste d'URL, mais ne vérifie pas s'il y a des liens hypertextes en double et n'impose pas de limite à leur nombre, ce qui autorise potentiellement des milliers de liens hypertextes dans une seule requête HTTP. « Il est communément admis que les liens hypertextes vers un même site web peuvent être écrits de différentes manières », a déclaré M. Flesch. « En raison de mauvaises pratiques de programmation, OpenAI ne vérifie pas si un lien hypertexte vers la même ressource apparaît plusieurs fois dans la liste. » L'API traite individuellement chaque hyperlien dans une requête POST, en utilisant les serveurs Microsoft Azure, ce qui entraîne de nombreuses tentatives de connexion simultanées au site cible. Le volume important de connexions provenant des serveurs OpenAI qui en résulte peut potentiellement submerger le site web ciblé.

La même API déjà ouverte aux attaques par injection de prompt

Selon une autre divulgation faite par Benjamin Flesch, la même API est également vulnérable aux attaques par injection de prompt. Le problème vient du fait que l'API accepte des paramètres « urls » contenant des commandes textuelles pour leur LLM. Il peut être exploité afin que le crawler réponde via l'API à des questions au lieu de récupérer des sites web comme prévu.

« En raison du grand nombre d'invites qui peuvent être soumises via le paramètre urls, ce défaut logiciel pourrait servir à ralentir les serveurs d'OpenAI », a ajouté le chercheur. Bien que la reconnaissance et l'énumération des failles soient encore attendues, il a placé la gravité de la faille permettant le DDoS à 8,6 sur 10 sur l'échelle CVSS, en raison de sa nature basée sur le réseau, de sa faible complexité, de l'absence d'exigence de privilèges ou d'interaction avec l'utilisateur, et de l'impact élevé sur la disponibilité des services. Les demandes envoyées à OpenAI pour obtenir un accusé de réception et d'autres détails sur la faille n'ont reçu aucune réponse jusqu'à la publication de cet article.

Commentaire