Les systèmes Linux et Unix ne sont pas immunisés contre les attaques informatiques comme le montre dernièrement une porte dérobée nommée Plague. Des failles sont aussi régulièrement identifiées dans ses composants comme cela avait été le cas en 2021 via Sudo, un utilitaire en ligne de commande disponible par défaut dans la plupart des systèmes Linux qui sert à donner à certains utilisateurs un contrôle administrateur.

Cet outil fait encore parler de lui avec une autre faille découverte en juin dernier qui est désormais officiellement exploitée. L’agence de cybersécurité américaine (Cisa) vient en effet d’inscrire cette vulnérabilité critique en tant que CVE-2025-32463 (score CVSS 9.3 ) sur la liste des problèmes connus exploités. « Sudo contient une fonctionnalité provenant d'une faille d’un control sphere non fiable. Cette vulnérabilité pourrait permettre à un attaquant local d'utiliser l'option -R (--chroot) de sudo pour exécuter des commandes arbitraires au niveau racine, même si elles ne figurent pas dans le fichier sudoers », prévient la CISA.

Des PoC d'exploits publiés pendant l'été

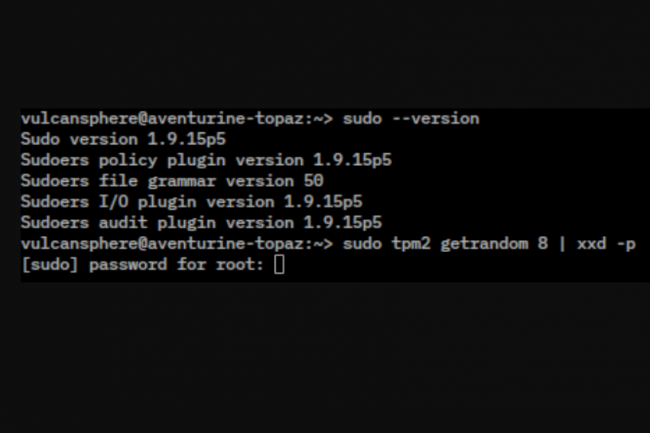

Cette faille remonte à juin 2023 et à la version 1.9.14 de Sudo. En juin dernier, sa communauté avait annoncé avoir corrigé une faille de sécurité affectant les versions 1.9.14 à 1.9.17. Les systèmes Linux à risque pour lesquels le schéma d’attaque a été vérifié sont Ubuntu 24.04.1(Sudo 1.9.15p5,1.9.16p2) et Fedora 41 Server (Sudo 1.9.15p5), mais il peut en y avoir d’autres. Le 4 juillet dernier, le chercheur en sécurité Rich Mirch de Stratascale avait publié pour cette faille un PoC d'exploit suivi par d’autres pendant l’été. A ce stade, la Cisa n’a pas apportée de précision sur le type d’incidents ni leurs conséquences sur l’exploit de cette faille critique Sudo.

Commentaire