Les messageries instantanées sont très pratiques. Mais elles sont également loin d'être « full secure » comme on peut s'en rendre compte avec les résultats de la dernière recherche en sécurité de Symantec. Dans leurs récents travaux, les chercheurs en sécurité du fournisseur américain Yair Amit (vice président et CTO de l'activité Modern OS Security) et Alon Gat (ingénieur logiciel) ont pointé l'existence d'une vulnérabilité affectant les versions Android de WhatsApp et de Telegram. Baptisée « Media File Jacking », cette faille permet - par défaut dans WhatsApp et si certaines fonctions sont activées dans Telegram - de compromettre l'intégrité des fichiers médias transférés entre deux utilisateurs pouvant prendre aussi bien la forme d'images, de factures que de flux audio.

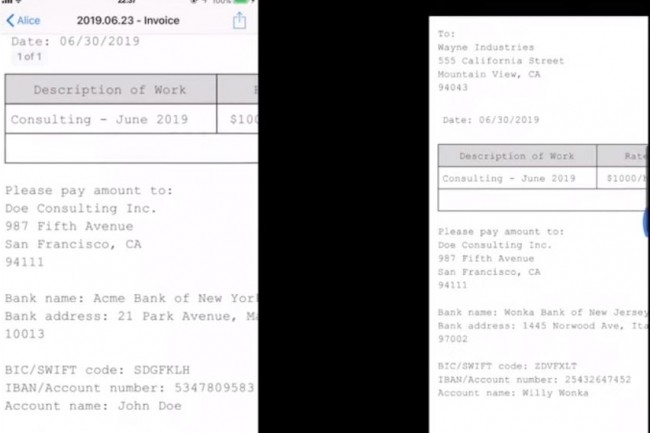

« Cela provient du laps de temps qui s'écoule entre le moment où les fichiers multimédias reçus via les applications sont écrits sur le disque et le moment où ils sont chargés dans l'interface utilisateur de discussion des applications que les utilisateurs peuvent utiliser », écrivent les chercheurs. « Ce laps de temps critique offre aux acteurs malveillants l’occasion d’intervenir et de manipuler des fichiers multimédia à l’insu de l’utilisateur ». Plusieurs cas ont été présentés, comme par exemple la modification de visages sur une photo, la modification d'un message vocal ou encore le remplacement dans une facture des coordonnées bancaires à des fins de virements frauduleux. « Si le chiffrement de bout en bout est un mécanisme efficace pour assurer l’intégrité des communications, cela ne suffit pas si le code comporte des vulnérabilités au niveau de l’application. Les recherches que nous avons trouvées sur les fichiers multimédias démontrent que les pirates peuvent manipuler avec succès les fichiers multimédias en tirant parti des failles logiques des applications qui se produisent avant et/ou après le chiffrement du contenu en transit », explique Symantec.

Analyse et manipulation de fichiers par des logiciels malveillants

Dans le cas de la faille « Media File Jacking », le risque est lié à l'endroit par défaut où les fichiers transférés sont stockés, à savoir /storage/emulated/0/WhatsApp/Media/ dans WhatsApp sur Android et, si l'option « Save to Gallery » est activée, /storage/emulated/0/Telegram/ concernant Telegram. « Les deux sont des annuaires publics. Les applications chargent les fichiers reçus à partir des répertoires publics afin que les utilisateurs puissent les voir dans l'interface de discussion lorsqu'ils entrent dans la discussion appropriée », notent les chercheurs. « Le fait que les fichiers soient stockés dans un stockage externe et chargés depuis un stockage externe sans les mécanismes de sécurité appropriés, permet à d'autres applications disposant d'une autorisation d'écriture sur le stockage externe de risquer l'intégrité des fichiers multimédias. » Et les chercheurs de poursuivre : « Lorsque nous avons étudié le flux de traitement des fichiers multimédias dans WhatsApp et Telegram, nous avons constaté qu’entre-temps, lorsque les fichiers étaient reçus pour la première fois sur un périphérique et écrits sur le disque, et quand ils étaient chargés pour être consommés par les utilisateurs. Via les applications, l’opportunité d’exploitation idéale se présente : les logiciels malveillants peuvent analyser et manipuler instantanément les fichiers (ou simplement les remplacer par les fichiers choisis par l’attaquant) à des fins malveillantes ».

Symantec a prévenu WhatsApp (Facebook) ainsi que Telegram de cette vulnérabilité et recommande aux utilisateurs de désactiver autant que possible la possibilité de stockage externe des fichiers médias en optant plutôt pour le stockage interne de l'appareil. Des recommandations ont également été poussées, comme stocker dans un fichier de métadonnées une valeur de hash pour chaque fichier multimedia reçu avant toute procédure d'écriture et confirmer que ce fichier n'a pas été modifié avant chargement par l'application. Mais également, plus classiquement, recourir à du chiffrement avant envoi.

Commentaire