Inconnu jusque-là, le groupe APT (Advanced Persistent Threat) NightEagle a été découvert en train de cibler le gouvernement chinois et des secteurs critiques via l’exploitation d’une faille zero day non identifiée de Microsoft Exchange. Selon RedDrip, l'unité de renseignement sur les menaces de l’entreprise de cybersécurité chinoise QiAnXin Technology à l’origine de la découverte, le groupe malveillant a compromis les serveurs Microsoft Exchange par le biais d'une chaîne d'exploitation sophistiquée de type zero day pour voler des données confidentielles de boîtes aux lettres.

« Depuis 2023, QianXin suit en permanence un groupe APT de premier plan qui détient une chaîne d'exploitation de vulnérabilité Exchange inconnue et dispose d'un fonds substantiel pour acheter un grand nombre d'actifs réseau, notamment des serveurs dédiés virtuel (Virtual Private Server, VPS) et des noms de domaine », ont déclaré les chercheurs de RedDrip dans un rapport. « Ce groupe a longtemps ciblé des entreprises et des institutions chinoises de premier plan dans les domaines de la haute technologie, des semi-conducteurs, de la technologie quantique, de l'intelligence artificielle, des grands modèles de langage, de l'industrie militaire et d'autres domaines. » Les chercheurs ont baptisé le groupe NightEagle en raison de la rapidité de ses opérations et de son activité constante pendant les heures nocturnes.

Une faille zero day Exchange qui noyaute IIS

Selon l’enquête de RedDrip, NighEagle exploite un trou de sécurité zero day non identifié dans Microsoft Exchange pour récolter la machineKey, ce qui permet une désérialisation non autorisée et un accès shell de base. Les attaquants peuvent ainsi implanter un chargeur .NET dans l’Internet Information Service (IIS) de Microsoft et accéder par la suite à la boîte aux lettres à distance. « Après une analyse complète des activités d'attaque du groupe NightEagle, nous avons pu voir qu'il disposait d’un ensemble complet d'armes inconnues de la chaîne d'exploitation des vulnérabilités Exchange », ont expliqué les chercheurs. « Cependant, à l'heure actuelle, nous avons seulement connaissance du processus par lequel les attaquants obtiennent la clé et volent ensuite les données Exchange, mais leurs moyens nous sont inconnus ».

La machineKey est cruciale dans les applications .NET et ASP.NET comme Exchange, car elle est utilisée pour signer et valider les jetons d'authentification, les cookies et les données cryptées. Une fois la machineKey obtenue, les attaquants ont envoyé une charge utile élaborée qui, lorsqu'elle est désérialisée par le serveur Exchange, conduit à l'exécution de code à distance (remote code execution, RCE). Celle-ci visait principalement à accéder au contenu de la boîte aux lettres et à l'exfiltrer, y compris éventuellement des pièces jointes, des communications internes et de la correspondance commerciale sensible. Les demandes de commentaires envoyées à Microsoft sur l'exploit zero day présumé sont restées sans réponse.

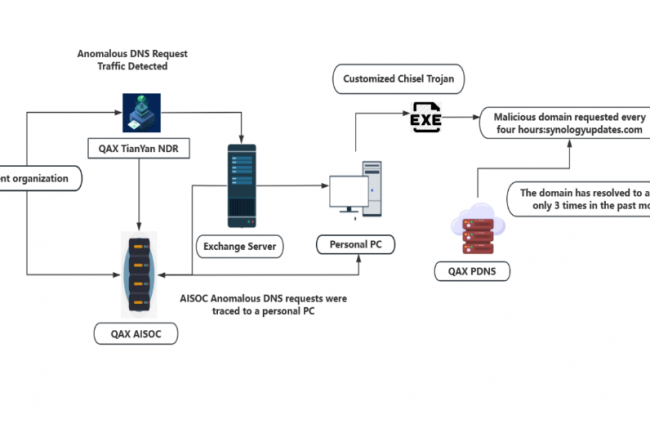

Une tentative de persistance dans la furtivité

Après avoir exploité avec succès cette zero day, les attaquants ont déployé une version Go modifiée de Chisel, un outil de tunneling SOCKS open oource, en programmant son exécution toutes les quatre heures et en établissant des tunnels secrets vers leurs serveurs C2. Ils peuvent ainsi entrer et sortir du réseau quand ils le souhaitent, ce qui leur permet de persister pendant plus d'un an, même après que les infections initiales ont été nettoyées.

« Nous avons découvert, grâce à l'heure de dépôt du logiciel malveillant Chisel et à la durée du trafic d'attaque enregistrée par l'EDR, que l'attaque avait lieu entre 21 heures et 6 heures du matin, heure de Pékin », ont encore expliqué les chercheurs. « Les horaires de travail de ce groupe étaient très fixes, et ils n'ont jamais fait d'heures supplémentaires ni volé de données après les heures de travail. D’après l'analyse du fuseau horaire, nous pensons que le groupe est localisé dans un pays d'Amérique du Nord », ont-ils précisé. « L'enregistrement de domaines par le groupe suggère que les cibles de NightEagle changent en fonction des développements géopolitiques, comme le lancement d'attaques sur des secteurs chinois utilisant de grands modèles d'IA à mesure que les marchés de l'IA du pays se développent », ont indiqué les chercheurs.

Commentaire