S’appuyer sur le low code n’est pas sans risque comme le montre l’affaire découverte par la start-up en sécurité UpGuard. Cette dernière a publié une étude montant que plusieurs applications construites à l’aide la plateforme Power Apps de Microsoft ont exposé 38 millions de données aux Etats-Unis. Cette fuite de données résulte d’un paramétrage par défaut de la plateforme low code rendant les données des applications accessibles sans mot de passe.

Dans son analyse, la jeune pousse constate que les données exposées sont variées : des recherches de contacts Covid-19, des rendez-vous de vaccination Covid-19, des numéros de sécurité sociale de candidats à des offres d’emploi, des identifiants d'employés et des millions de noms et d'adresses électroniques. Les entités concernées pas cette exposition sont des Etats ou des villes américaines (Indiana, Maryland, la ville de New York) et des entreprises (American Airlines, Ford Motor, J.B.Hunt et même Microsoft).

Une absence de confidentialité par défaut

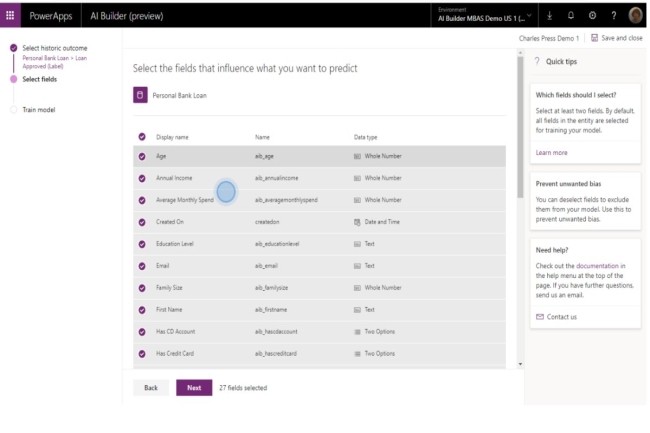

Dans le détail, les applications créées avec Power Apps conservent leurs informations dans des feuilles de calcul. Ces dernières sont hébergées dans un service Microsoft appelé Dataverse. Jusqu'en août, les informations contenues dans les feuilles de calcul des applications étaient accessibles par défaut sans mot de passe via une API nommée OData. Les entreprises devaient activer spécifiquement un paramètre de confidentialité via la console d’administration de Power Apps pour éviter l’exposition des données. « Quand un développeur active le flux OData, il doit également cocher l’option « Activer les autorisations de table », sinon le flux sera public », rapportent les chercheurs d’UpGuard.

Alerté par la start-up, Microsoft a résolu le problème dans une mise à jour poussée au début du mois d’août. L’éditeur a modifié les paramètres de Power Apps pour rendre les données des applications inaccessibles par défaut. De son côté, UpGuard a indiqué que « Microsoft a publié un outil pour vérifier les portails Power Apps et les modifications apportées pour que les autorisations de table soient configurées par défaut ».

Je comprends tout à fait ce que vous dites ; il y a des années, je travaillais pour un revendeur Cisco et eux-mêmes se définissaient comme une "entreprise marketing" (sans renier la qualité de leurs produits). Les éditeurs US sont très forts en marketing, c'est vrai qu'il faut creuser pour nous trouver. Mais ça vaut le coup.

Signaler un abusOuit tout à fait d'accord avec vous.

Signaler un abusEncore faut-il connaître ces alternatives qui restent malheureusement très peu connues.

Je vais déjà examiner celles-ci.

Merci pour votre réponse rapide.

Hébergement : Outscale, Cheops Technologie (qui offre en plus du service managé). Orange Cloud for Business a aussi qqs offres qui ne sont pas AWS ou Azure. Au niveau européen, peut-être T-Systems et Telefónica (mais ça fait des années que je n'ai pas travaillé avec eux, donc pas sûr)

Signaler un abusPlateformes de développement : Simplicité Software (note : je travaille pour eux) avec nos confrères Favéod et, ce n'est pas vraiment low-code mais je vais quand même les citer, BonitaSoft. Toutes les trois sociétés sont françaises et déjà présentes dans la plupart des ministères et grandes administrations. J'ai vu aussi une plateforme low-code 100% allemande il y a quelques mois de ça (je n'ai plus le nom en tête).

Donc, au risque de me répéter : oui, il existe des alternatives. Faut juste ne pas s'arrêter aux premières brochures marketing reçues. ;)

S'il existe des alternatives européennes, les quelles sont-elles, exceptées celles proposées par OVH?

Signaler un abusMerci pour votre réponse.

Va peut-être falloir arrêter de mettre les données confidentielles / sensibles dans des clouds US, il existe des alternatives françaises / européennes !

Signaler un abus