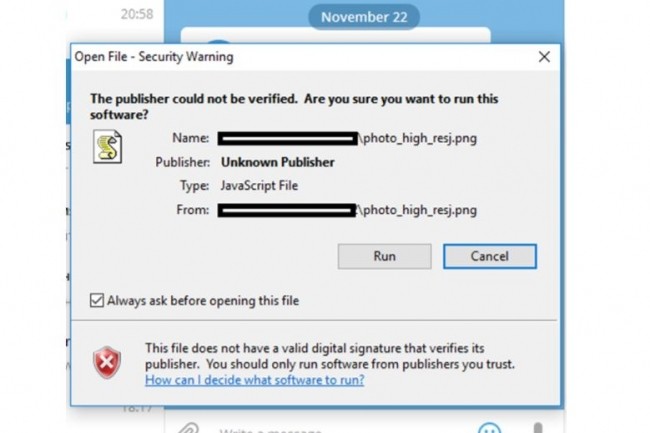

Les messageries instantanées ont toujours constitué un terrain de jeu privilégié pour les cyberpirates en tous genres. La messagerie chiffrée Telegram n'échappe pas à la règle : d'après une alerte poussée par Kaspersky, une faille de type zero day a été détectée et commence à être exploitée. Cette dernière repose sur la méthode Unicode RLO (Right-to-Left Override) « généralement employée pour le codage de langues qui s'écrivent de droite à gauche telles que l'arabe ou l'hébreu », a précisé l'éditeur de sécurité. « Les pirates ont caché dans le nom du fichier un caractère Unicode qui inverse l’ordre des caractères, ce qui revient à modifier ce nom. En conséquence, des utilisateurs ont téléchargé un malware masqué qui s’est ensuite installé sur leur ordinateur. »

Alerté par Kaspersky de l'existence de cette vulnérabilité, Telegram l'a apparemment déjà corrigé. L'éditeur n'a en effet plus observé « à ce jour » de faille zero day dans la messagerie, seuls les utilisateurs ayant téléchargé à leur insu le malware ont donc leur système potentiellement compromis. Le programme malveillant permet d'utiliser les ressources systèmes à l'insu de son utilisateur, pour des opérations de cryptominage.

Un malware opérant en mode silencieux

« Dans un autre cas, une fois la faille exploitée avec succès, une backdoor utilisant l’API Telegram comme protocole de commande et de contrôle a été installée, afin de permettre aux pirates d’accéder à distance à l’ordinateur de la victime. Après son installation, le malware opère en mode silencieux, de sorte que l’auteur de la menace peut passer inaperçu sur le réseau et exécuter différentes commandes, notamment pour implanter des spywares supplémentaires », a indiqué Kaspersky.

Commentaire