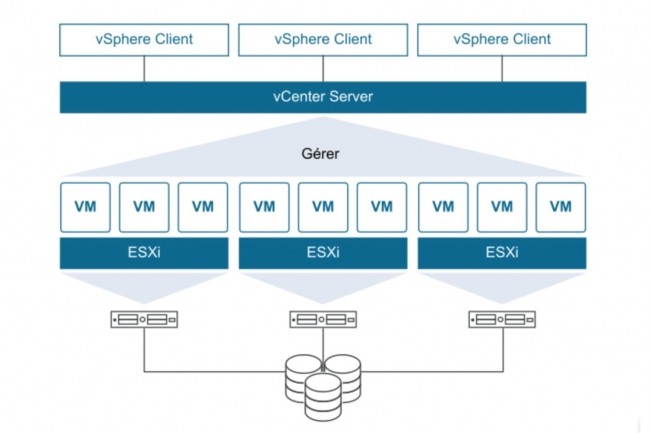

Une faille critique, présentant un score de sévérité CVSSv3 de 9.8, vient d’être corrigée par VMware avec une mise à jour de son logiciel vCenter Server. Référencée sous le numéro CVE-2021-21972, elle concerne plus précisément vSphere Client (HTML5) qui contient une vulnérabilité d’exécution de code à distance dans un plugin vCenter Server. Un utilisateur malveillant ayant un accès réseau au port 443 pourrait exploiter cette faille pour exécuter des commandes, avec un niveau de privilèges illimité, sur le système d’exploitation sous-jacent à vCenter Server, explique VMware dans son bulletin d’alerte. Ce problème a été signalé à l’éditeur de solutions de virtualisation par le chercheur en sécurité Mikhail Klyuchnikov, de Positive Technologies.

Une procédure de contournement de cette faille est par ailleurs fournie par l’équipe de vCenter. Elle peut être utilisée de façon temporaire en attendant que les mises à jour puissent être déployées. Les versions de vCenter concernées sont les suivantes : 7.0 antérieures à 7.0 U1c, 6.7 antérieures à 6.7 U3I et 6.5 antérieures à 6.5 U3n.

Une autre faille au score CSSVv3 de 8.8 affecte ESXi

Dans le même bulletin d’alerte, VMware décrit deux autres vulnérabilités. L’une, CVE-2021-21974, présente un score de sévérité de 8.8. Il s’agit d’une faille de dépassement de mémoire tampon affectant OpenDLP dans l'hyperviseur bare-metal ESXi. « Un acteur malveillant se trouvant dans le même segment de réseau qu’ESXi ayant accès au port 427 pourrait déclencher un problème de dépassement de mémoire tampon dans le service OpenSLP générant une exécution de code à distance », décrit VMware.

La 3ème faille, CVE-2021-21973, concerne de nouveau vCenter Server, mais avec un score de sévérité modéré de 5.3. Le client vSphere (HTML5) contient cette fois une vulnérabilité SSRF (Server Side Request Forgery) due à une validation impropre d’URL dans un plugin vCenter Server. Un utilisateur malintentionné ayant accès au port 443 pourrait l’exploiter en envoyant une requête POST au plugin, ce qui entraînerait la divulgation d’informations. Des procédures de contournement temporaire ont également été communiquées pour ces deux autres failles.

Commentaire