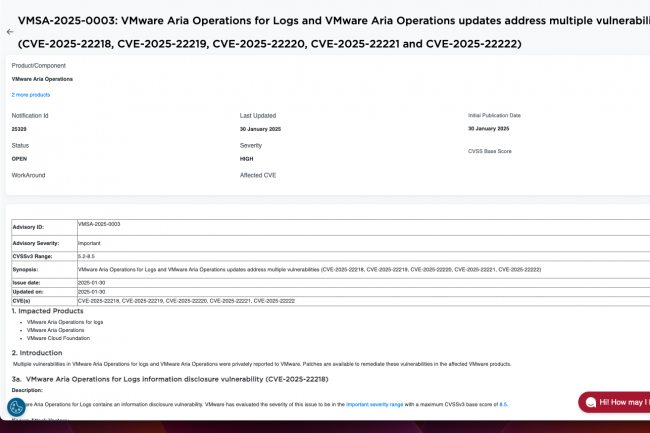

VMware a corrigé plusieurs vulnérabilités hautement critiques affectant sa plateforme de gestion du cloud (PCM) Aria, qui donneraient la capacité aux attaquants de voler des informations sensibles de gestion dans les environnements virtualisés de l’éditeur. Broadcom, dans un avis publié jeudi, a révélé que deux des cinq vulnérabilités récemment dévoilées sont des « failles de divulgation d’informations de haute gravité » affectant respectivement les composants VMware Aria Operations et Aria Operations for Logs. « Des vulnérabilités multiples dans VMware Aria Operations for Logs et VMware Aria Operations ont été signalées à VMware par le biais de rapports privés », a expliqué le fournisseur. « Des correctifs sont disponibles pour remédier à ces vulnérabilités dans les produits VMware concernés. » Cloud Foundation (VCF), la proposition complète de VMware pour déployer et gérer des infrastructures cloud hybrides, souffre également de ces bogues en raison du haut niveau d'intégration entre VCF et Aria pour assurer des fonctionnalités de gestion et d’exploitation des infrastructures cloud.

Vols d'informations de connexion possibles

L'un des bugs (CVE-2025-22218) affectant VMware Aria Operations for Logs, solution axée sur la collecte des journaux, l’analyse en temps réel, la débogage et la détection d’événements de sécurité, possède une note CVSS très élevée de 8,5/10 pour son exploitabilité à faible privilège qui peut mener au vol des informations sensibles. « Un acteur malveillant avec les droits d’administrateur en lecture seule pourrait être capable de lire les informations de connexion d’un produit VMware intégré avec Aria Operations for Logs », a déclaré la société. Un autre bug similaire (CVE-2025-22222), nécessitant également un privilège à faible niveau pour l’exploitation, affecte VMware Aria Operations, un outil responsable de la surveillance des infrastructures, de la gestion des performances, de le planification de la capacité, de l’automatisation et la gestion des coûts. Il lui a été attribué une note CVSS de 7,7/10. « Un utilisateur malveillant avec des privilèges non administratifs pourrait exploiter cette vulnérabilité pour obtenir des informations de connexion d’un plugin externe valide si un identifiant de créneau de service valide est connu », a ajouté l'entreprise dans l'avis. Ces failles affectent les versions 8.x de VMware Aria Operations for Logs, Aria Operations et les versions 5.x et 4.x du VCF. Elles ont été corrigées par Aria Operations v8.18.3 et Aria Operations for Logs v8.18.3. Les utilisateurs sont conseillés d'appliquer le patch KB92148 pour corriger les environnements affectés par VCF.

D'autres vulnérabilités liées à de l'élévation de privilèges

VMware Aria Operations for Logs contient également une vulnérabilité de script croisé (CVE-2025-22219) avec un niveau de gravité important (CVSS 6,8/10) et une vulnérabilité d'échelle de privilèges (CVE-2025-22220) avec un niveau de gravité modéré (CVSS 4,3/10). Un autre bug similaire (CVE-2025-22221), ayant également une note CVSS modérée de 5,2/10, affecte VMware Aria Operations for Logs et pourrait permettre à des acteurs avec des privilèges d'administrateur de lancer des scripts malveillants sur le navigateur de la cible. Toutes ces vulnérabilités ont affecté les mêmes versions de produits VMware Aria et VCF que les failles de divulgation d’informations, et ont été corrigées dans la même mise à jour. Broadcom a noté qu'il n'existe pas de solution temporaire pour ces bugs.

Commentaire