Flux RSS

Données personnelles

643 documents trouvés, affichage des résultats 181 à 190.

| < Les 10 documents précédents | Les 10 documents suivants > |

(06/06/2011 12:00:13)

Un serveur FTP d'Acer Europe piraté par des Pakistanais

La nouvelle a été annoncée ce week-end par le site The Hacker News (THN) qui a publié des captures d'écran comme preuve des données prétendument subtilisées, dont des noms, des adresses mail, des numéros de téléphone et autres données. Le site THN déclare avoir été contacté par le groupe de hacker dans la journée du 3 juin pour l'informer de l'attaque contre les systèmes d'Acer et le vol de données. Lisa Emard, directrice des relations avec les médias pour Acer America, a déclaré que, aux États-Unis, l'entreprise ne disposait d'aucune information sur ce piratage. « Acer tente d'obtenir des éléments concernant les revendications de l'APC de la part de ses représentants en Europe, » a-t-elle ajouté.

Le piratage intervient alors que Acer, second plus grand fabricant d'ordinateurs portables au monde, fait l'objet d'un sérieux contrôle en matière d'information financière. Jeudi, le cours des actions d'Acer a brusquement chuté à la bourse de Taiwan à la suite d'un audit révélant des anomalies dans l'inventaire des stocks de grossistes et dans les comptes débiteurs, selon un rapport publié par Bloomberg. Pour compenser la provision de 150 millions de dollars nécessaire pour apurer les stocks, le président et CEO JT Wang a décidé « de renoncer totalement à sa rémunération de directeur du conseil d'administration de l'entreprise, ainsi qu'à ses primes sur 2010, » comme il l'a fait savoir dans une brève déclaration publiée sur le site de Acer aux États-Unis. On ignore si le piratage a quelque chose à voir avec les difficultés financières de l'entreprise. Reste que Acer ajoute son nom à la liste d'autres grandes entreprises piratées récemment, telles EMC/RSA, Lockheed Martin, L-3 Communications, Nintendo et Sony.

Crédit photo : THN

Le cookie-jacking d'Internet Explorer en question

Le chercheur sur les problématiques de sécurité Rosario Valotta a récemment démontré la technique dite de «cookie-jacking » et a révélé les détails sur son blog. Cette attaque utilise une vulnérabilité de type « zero day » affectant toutes les versions d'Internet Explorer et quel que soit l'OS Windows. Un cookie est un petit fichier texte utilisé par un navigateur web ou une application pour stocker des informations comme les préférences du site ou les paramètres d'authentification de l'utilisateur. La technique utilisée par le chercheur exploite une faille qui contourne la protection intégrée à Internet Explorer afin de permettre au pirate de capturer le contenu des cookies.

La plupart des fichiers visés contiennent du texte qui serait de peu de valeur. Mais, si vous êtes connecté à un site comme Facebook, Twitter, ou Gmail, les cookies sont utilisés pour stocker des données d'identification, de sorte que le site se souvienne de l'utilisateur lors de ses prochaines visites. Si un pirate peut détourner ces cookies, il pourrait usurper l'identité ou accéder aux données personnelles conservées au sein du site ou de l'application.

Une conjonction de circonstances

Jerry Bryant, responsable des communications au sein de la division Trustworthy Computing de Microsoft, a minimisé la menace, en arguant de la complexité de l'attaque et du niveau d'interaction avec l'utilisateur requis pour que cela fonctionne. « Pour être éventuellement touché, un utilisateur doit être authentifié sur le site où réside le cookie, il doit ensuite visiter un site web malveillant, et accepter le fait de cliquer et faire glisser des éléments sur la page » précise-t-il. Bien que tout cela soit vrai, de nombreux utilisateurs cochent néanmoins la case « ne pas me déconnecter » ou « garder ma session active » afin de ne pas entrer de nouveau leur identifiant lors d'une prochaine visite. Pour prouver sa démonstration, Rosario Valotta a créé un jeu sur Facebook où l'utilisateur doit enlever des habits d'une jeune femme (une sorte de puzzle). Le tour est joué...

Même si Microsoft ne considère pas la menace comme sérieuse, la firme de Redmond envisage la mise en place d'un correctif prochainement.

MacGuard, une variante encore plus dangereuse de MacDefender

Selon les experts du cabinet de sécurité Intego, MacGuard est plus dangereux que MacDefender et de plusieurs variantes antérieures, comme Ma Protector et MacSecurity, car le logiciel ne nécessite pas de mot de passe administrateur pour s'installer. Même si la procédure d'attaque est légèrement différente, le but du malware reste le même : obtenir des victimes des informations concernant leur carte de crédit. Initialement, la visite d'un site infecté déclenche automatiquement le téléchargement d'un fichier qui s'installe sur le Mac.

Notamment pour ceux qui ont choisi l'option « Ouvrir automatiquement les fichiers fiables » dans les préférences de téléchargement de Safari, le processus d'installation démarre automatiquement et le programme avRunner est installé sur le Mac. C'est alors qu'il télécharge un deuxième groupe de fichiers à partir d'un domaine appartenant aux cybercriminels à l'origine de l'attaque, non sans avoir supprimé toute trace des fichiers de l'installation originale. Ce deuxième fichier comporte le pack MacGuard, qui va également s'installer lui-même automatiquement. C'est là qu'il demande alors des informations de carte bancaire à l'utilisateur Mac pour débarrasser sa machine du fichier infecté.

Attention aux options de Safari

Intego recommande en premier lieu de décocher l'option « Ouvrir automatiquement les fichiers fiables » dans les préférences de téléchargement de Safari et prévient de fermer immédiatement le navigateur s'il affiche un site qui ressemble à la fenêtre du Finder de Mac OS X. Dans le cas où le programme d'installation démarre, Intego recommande de le quitter immédiatement et de chercher dans le dossier « Téléchargements » tous les fichiers inconnus et de les supprimer.

En début de semaine, Apple a promis de livrer une mise à jour de Mac OS X capable de trouver et de supprimer les variantes du malware Mac Defender sur Mac, et qui avertira aussi dans le cas où le fichier tente de se télécharger insidieusement. « Dans les prochains jours, Apple fournira une mise à jour de Mac OS X qui trouvera et supprimera automatiquement le malware Mac Defender et ses variantes connues, » a déclaré Apple dans un communiqué. « La mise à jour permettra également de protéger les utilisateurs par un système d'alerte explicite dans le cas où ils téléchargeraient ce logiciel malveillant, » poursuit le communiqué.

Sur le forum de son support technique, Apple explique également aux utilisateurs infectés comment procéder pour éliminer les scarewares. Chester Wisniewski, chercheur chez Sophos, a des doutes sur l'approche choisie par Apple pour résoudre ce problème. Selon lui, les cybercriminels peuvent simplement continuer à créer d'autres variantes pour contourner les défenses mises en place par Apple. « Est-ce qu'Apple va développer son propre logiciel anti-virus ? » demande t-il. « La rapidité avec laquelle de nouvelles variantes peuvent être diffusées nécessite un mode de développement et de mise à jour de logiciels très différent de celui auquel Apple est habitué. »

(...)(25/05/2011 15:24:39)Sony laisse filer 2 000 données supplémentaires dans la nature

Sony est une nouvelle fois victime de piratage. Depuis le mois d'avril, le constructeur Japonais est la cible d'une série d'attaques sur PSN, sur son site de vidéos Sony Online Entertainment (SOE), sur son service Internet So-Net, ainsi que sur l'un de ces sites thaïlandais. Sans compter des actes de piraterie sur Sony BMG Japan et sur Sony BMG Grèce. Cette fois, le groupe a confirmé que quelqu'un avait piraté le site web canadien de l'entreprise commune Sony Ericsson et dérobé environ 2 000 noms et adresses mails d'utilisateurs. Près de 1 000 de ces données ont déjà été mises en ligne sur un site underground par un hacker se faisant appeler « Idahc ». Celui-ci a utilisé une méthode de programmation.

« Les hackers ont eu accès aux données d'environ 2 000 clients, à leurs noms et adresses électroniques, ainsi qu'à une version partielle de leurs mots de passe », a confirmé Ivette Lopez Sisniega, porte-parole de Sony Ericsson Mobile Communications. Dans un e-mail, elle a également précisé que Sony Ericsson avait désactivé le site en question. « Nous pouvons confirmer qu'il s'agit d'un site web autonome et qu'il n'est pas connecté aux serveurs de Sony Ericsson », a t-elle ajouté. La porte-parole a également assuré qu' aucune information bancaire n'avait été dérobée.

Sony, désinvolte sur la sécurité de ses sites

Au cours des derniers mois Sony avait soulevé la colère de la communauté des hackers en poursuivant George Hotz, un passionné de piratage très respecté, qui avait trouvé un moyen pour débloquer des commandes de la PS3. Il y a quelques jours, Sony avait indiqué que le piratage de la PSN lui coûterait la bagatelle de 170 M$.« Ces problèmes continuels de piraterie reflètent une attitude cavalière de Sony envers la sécurité informatique », déplore Scott Borg, directeur général de l'US Cyber Consequences Unit, une société d'études spécialisée dans que les cyber-attaques dont le siège est situé à Washington. Pour lui, la conclusion évidente est que les dirigeants de la firme sont tout simplement incapables de gérer la sécurité de leurs sites.

(...)

Sony : un piratage qui coûte cher et qui se poursuit

En avril dernier, des pirates ont réussi à hacker les services en ligne PlayStation Network et Qriocity, en volant au passage les informations personnelles d'environ 77 millions de comptes. Une seconde attaque avait été découverte lors des enquêtes sur le piratage et concernait Sony Online Entertainment utilisé pour les jeux PC. Sony a répondu aux attaques en suspendant ses services et en recrutant plusieurs sociétés de sécurité informatique pour effectuer des vérifications et reconstruire son système de sécurité.

Les utilisateurs dans de nombreux pays se sont vus offrir un programme de protection contre le vol d'identité et des jeux gratuits. Masaru Kato, directeur financier de Sony, a estimé que l'impact du piratage sera de l'ordre de 170 millions d'euros dans les prochains résultats financiers du groupe. Il a ajouté « à ce jour, nous n'avons pas de confirmation d'utilisation abusive des données personnelles ou des coordonnées bancaires de nos clients ».

Des attaques renouvelées

Décidément, Sony devient une cible de choix pour les hackers. Selon le Wall Street Journal, le groupe japonais a été obligé de fermer le site de So-Net, qui est fournisseur d'accès Internet au Japon. Les pirates ont dérobé des points virtuels de fidélité convertibles en argent ou en produits Sony. Par ailleurs, le spécialiste de la sécurité F-Secure a alerté Sony sur l'existence d'un site de phishing (hameçonnage) sur un serveur de Sony Thaïlande. L'URL pointait sur un faux site bancaire italien.

(...)(23/05/2011 14:53:44)

Check Point R80 Unified Endpoint Security Management : avantages et inconvénients

Le R80 Unified Endpoint Security Management représente la première intégration des outils de chiffrement de Pointsec, que Check Point a acquis en 2007 et la notion de lames logicielles (modularité dans les solutions de sécurité activables). Le R80 est doté de six types de lames vendus sous licence qui couvrent un large éventail de fonctionnalités de sécurité. On recense ainsi un firewall en mode hébergé, une protection contre les malwares, une solution de DLP pour restreindre l'accès aux médias amovibles (USB par exemple), un service NAC (Network Access Control) pour forcer un ordinateur à installer des mises à jour de sécurité.

Cela signifie qu'il suffit d'installer un seul agent de sécurité des logiciels sur chaque poste de travail, et le logiciel de gestion supervise les dispositifs de sécurité que les agents vont activer sur chaque machine. Tout cela est opéré est depuis une console unique.

Si de prime abord la mise en place apparaît simple, le nombre de paramètres à gérer est incroyablement complexe. Pour un responsable informatique habitué aux produits Check Point, le R80 nécessite une courbe d'apprentissage pour comprendre l'interaction entre les différents modules des lames logicielles, sur la façon de créer les meilleures politiques et également d'interpréter et de corriger les erreurs qui surviendront inévitablement. A titre d'exemple, la section sur la politique du chiffrement complet du disque dur, qui est l'une des fonctionnalités les plus puissantes, comprend 5 accès au menu principal et des dizaines d'options. Alors oui, vous pouvez sécuriser à peu près tout et n'importe quoi sur votre ordinateur, mais à condition de passer du temps sur les manuels, sur les forums de discussion et de dialoguer au téléphone avec l'équipe de support de Check Point.

Test in situ

Nos confrères d'IDG NS ont testé le produit sur Windows 2003 Server et avec des ordinateurs tournant sur Windows XP et Windows 7 Ultimate connectés à un petit réseau. Du côté serveur, il est nécessaire de disposer du Runtime Microsoft. NET Framework 3.5 SP1. L'agent système de Checkpoint consomme moins de 6 Mo de mémoire et moins de 2% de l'activité du processeur, en fonction de son usage. Ces deux mesures sont tout à fait raisonnables compte tenu du niveau de protection offert.

Le déploiement du produit est très simple: on utilise la console pour créer un package MSI que l'on attribue à chaque ordinateur pour être protégé. Pour désinstaller ou mettre à niveau l'agent, il faut d'abord se connecter avec les droits administrateurs et supprimer manuellement l'agent dans le panneau de contrôle Windows. Un des bons points de ce produit est la possibilité de créer des politiques pour trois états des terminaux: Connecté, c'est-à-dire un endpoint qui est physiquement présent sur un réseau local ou contrôlé à distance et visble par le serveur de gestion; déconnecté ou restreint, quand un endpoint n'est pas en conformité ou déconnecté pendant une période définie. Ces politiques peuvent être attribuées à un niveau très granulaire à des groupes particuliers d'utilisateurs et des différents types de réseaux physiques. En un clic de souris, le responsable IT dispose de beaucoup de rapports pour mieux comprendre la sécurité de son réseau.

Côté points négatifs. En cas de machines tournant en 32 bits et 64 bits, on doit créer un programme distinct pour chaque, avec l'obligation d'activer le support 64-bit de la lame logicielle. Les machines Mac et Linux ne sont pas actuellement prise en charge, ce qui est un problème pour de nombreuses entreprises avec des postes mixtes.

Globalement, le R80 offre une suite complète d'outils de sécurité des terminaux qui peuvent être exécutée sur un seul agent et gérée sur une console unique. Cependant, il y a un haut niveau de complexité du produit et des défauts que Check Point devra aplanir.

Désappointés, les abonnés au PSN de Sony scrutent Twitter pour obtenir des infos

Le PSN, qui est surtout utilisé par les propriétaires de la console de Sony pour jouer à des jeux en ligne, avait interrompu son service le 20 avril à la suite d'une "intrusion" dont l'auteur ou groupe d'auteurs n'a pas encore été repéré. Le 1er mai, Sony avait admis que les hackers avaient obtenu les coordonnées des cartes bancaires de ses clients. Sony a continué de travailler à améliorer la sécurité du réseau et le service a été partiellement relancé le 15 mai.

Après quelques jours, nouveau coup dur pour Sony qui s'est rendu compte que les hackers pouvaient exploiter une nouvelle faille de sécurité concernant la réinitialisation des mots de passes. Aux dernières nouvelles, le réseau PSN est toujours en ligne, mais il est impossible de changer de mot de passe pour l'instant. Après toutes ces mésaventures, Sony cherche à regagner la confiance de ses clients en les amadouant avec des cadeaux, et les utilisateurs du réseau PSN se tournent vers Twitter pour rester au fait des dernières actualités sur le sujet.

Sony emploie le compte Twitter officiel de la PlayStation (@PlayStation) pour tenir les utilisateurs informés. D'après le site de veille sur les réseaux sociaux Fanpagelist, le compte Twitter de PlayStation a attiré près de 60.000 nouveaux followers entre le 18 et le 19 mai, et plus d'un demi-million de followers depuis le mois d'avril.

Illustration principale : Les dirigeants de Sony présentent leurs excuses à leurs clients dont les informations bancaires confidentielles ont été dérobées.

Le code source de Zeus circule sur le réseau

C'est la société de sécurité danoise CSIS qui, il y a une semaine, a repéré sur Internet des copies du code source de Zeus, à peu près en même temps que la diffusion, sur le web, du mode d'emploi décrivant les fonctionnalités du kit d'attaque. Certes, l'accès au code source est peut-être une aubaine pour les chercheurs, mais les professionnels de la sécurité craignent que l'accès au code puisse stimuler l'innovation chez les cybercriminels.

« Nous pourrions voir apparaître différentes adaptations de Zeus dans les prochains jours, les prochaines semaines ou les prochains mois, » explique Paul Wood, analyste senior chez Symantec cloud, qui propose des services de gestion et de sécurité pour le cloud. « Bien sûr, c'est l'opportunité pour les autres pirates de profiter de certaines technologies auxquelles ils n'avaient pas accès et de les introduire dans leur trousse à outils. Car il y a assurément un tas de fonctionnalités intéressantes à prendre dans la boîte à outils Zeus. »

Une bonne base pour les pirates

En 2004, le créateur du bot Agobot avait rendu son code source public. Peu de temps après, les variantes d'Agobot ont proliféré, faisant grimper ce code logiciel au statut de plus grande famille de logiciels malveillants détectés sur Internet. Déjà populaire, Zeus est souvent utilisé pour voler de l'argent sur les comptes bancaires des victimes. « Mais le code source pourrait permettre aux criminels de créer davantage de variantes, » estime l'analyste. D'autant que la diffusion du code a eu lieu à peu près en même temps que celle de son mode d'emploi. Mikko Hyponnen, directeur de la recherche en sécurité chez F-Secure, fait remarquer dans un tweet que cela « donne une bonne idée de la façon dont sont organisés ces gars-là. »

Selon l'analyste de Symantec « la sortie publique du code source et du manuel peut aussi permettre aux contre attaquants de trouver de meilleures méthodes pour détecter les variantes du code Zeus. » Reste que « le revers de la médaille, c'est vraiment de comprendre comment les composants générés à partir du code source fonctionnent, ce qui nous permettra de mettre en place de meilleurs modèles pour identifier ce type d'activité malveillante, » a ajouté Paul Wood. « Si nous pouvons mieux comprendre comment ils travaillent, cela nous permettra de bâtir de meilleures règles pour les détecter. »

Des auteurs toujours incognito

Malheureusement, le code n'a pas encore révélé grand-chose sur son ou ses auteurs. Dans une analyse publiée mercredi, Derek M. Jones, professeur invité à l'Université de Kingston et spécialisé en investigation et en expertise informatique, a déclaré que selon lui, l'auteur était seul, doté d'une certaine expérience professionnelle du développement logiciel, et avec de très bonnes aptitudes en anglais. « Il est difficile de tirer des conclusions à partir de ces seuls éléments, » a-t-il ajouté. « Certains chercheurs ont essayé de trouver des signatures qui permettraient de savoir qui sont les auteurs, » a-t-il expliqué. « Mais le problème c'est que les gens recherchent des motifs, et que dans un code, il n'y a pas beaucoup de motifs. » Pince-sans-rire, Mikko Hypponen de F-Secure a affirmé de son côté : « Ils sont russes. Cela devrait beaucoup nous aider à les trouver ! »

Facebook ajoute une étape pour s'authentifier

Facebook a décidé de réagir après avoir laissé filé les informations privées de ses membres. Pour aider ses quelque 600 millions d'utilisateurs à éviter l'accès non autorisé à leurs comptes, le réseau social a ajouté une étape optionnelle de vérification du processus de connexion. Baptisée Login Approvals (ou autorisation de connexion) cette fonction de sécurité à deux niveaux ajoute une étape en matière d'authentification en vérifiant le nom de base de l'utilisateur et le mot de passe. Avec Login Aprovals, les utilisateurs de Facebook peuvent maintenant choisir que la société demande qu'un code numérique, utilisable une seule fois, soit entré en même temps que le nom d'utilisateur et le mot de passe, lorsqu'une tentative de connexion est faite depuis des terminaux que les membres n'ont pas indiqué dans la liste de ceux qu'ils autorisaient.

Un code numérique transmis par SMS

Le code numérique est envoyé sous la forme d'un message SMS sur le numéro du mobile qui relie les utilisateurs à leur compte, a indiqué Facebook, hier, dans un billet de blog. La société indique que, de cette manière, les comptes sont protégés contre tout accès non autorisé par une personne qui aurait usurpé le nom de l'utilisateur et son mot de passe. Au cas où l'usurpateur tenterait de se connecter une nouvelle fois, l'utilisateur légitime sera averti que quelqu'un a tenté d'accéder à son compte et il lui sera alors demandé de changer son mot de passe. Si quelqu'un active la fonction Login Approvals, et tente d'accéder au compte d'un périphérique non reconnu, sans téléphone autorisé à portée de main, l'accès restera verrouillé jusqu'à ce qu'il se connecte à partir d'un terminal autorisé.

Un bémol toutefois : cette procédure requiert des membres qu'ils transmettent leur numéro de téléphone mobile personnel, ce qui constitue une information confidentielle de plus pour Facebook.

Une fonction alliant sécurité et simplicité d'utilisation

Facebook pourrait envisager d'intégrer des technologies autres que de simples SMS à Login Approvals. Mais le célèbre réseau social préfère s'en tenir là jusqu'à ce que sa fonction d'authentification à deux niveaux devienne plus simple.

« Nous souhaitions que cette autorisation de connexion soit construite selon un modèle alliant la sécurité et la convivialité », a tenu à souligner Andrew Song, ingénieur chez Facebook, dans un billet de blog « Sur d'autres sites, des fonctionnalités similaires exigent que l'utilisateur télécharge des applications d'authentification ou achète des « tokens » qui agissent en tant que seconds éléments », a-t- il ajouté. « Ce sont de bonnes approches, et nous envisageons de les intégrer à l'avenir, mais elles exigent beaucoup de l'utilisateur avant qu'il puisse activer cette fonctionnalité.»

Le technicien a également déclaré que les gens volaient des noms d'utilisateurs et leurs mots de passe dans différentes manières, en recourant au phishing, en interceptant des communications WiFi non sécurisées ou en utilisant des malwares. Pour activer la fonction Login Approvals, il suffit d'aller dans la section Account Security qui figure dans la page des paramètres des comptes.

(...)

Flash Player 10.3 comble une faille critique et permet le contrôle des cookies

Avec la version 10.3 de Flash Player livrée hier, jeudi 12 mai, les utilisateurs vont pouvoir gérer le système de cookies spécifique à Flash en se servant de leurs paramétrages personnels ou bien à travers un nouveau panneau de contrôle. Les cookies Flash, également appelés « Local Stored Objects » (objet local partagé, LSO) constituent depuis 2009 un sujet délicat pour les utilisateurs du plug-in multimedia. Les experts en sécurité avaient alors montré que ces LSO étaient largement utilisés pour suivre à la trace les internautes sur le web. Le problème, c'est que les cookies Flash sont connus pour être difficiles à supprimer, au contraire des cookies traditionnels. Or quelques sites s'en servent pour pister les utilisateurs qui ont par ailleurs choisi de bloquer les cookies de façon générale.

Les cookies sont de petits bouts de texte, stockés sur l'ordinateur, dont les sites web se servent pour identifier leurs visiteurs réguliers. « Les utilisateurs pouvaient déjà gérer leurs cookies Flash, mais ce n'était pas très facile à faire », a reconnu Wiebke Lips, porte-parole d'Adobe en réponse à un e-mail de nos confrères d'IDG News Service.

La nouvelle option de gestion des cookies Flash fonctionnera avec les navigateurs Firefox, de Mozilla, et Internet Explorer, de Microsoft. Ils seront ultérieurement proposés aux utilisateurs de Chrome et Safari, indique Adobe.

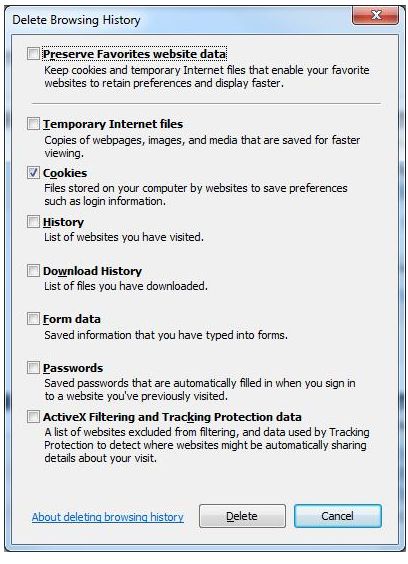

Avec la version 10.3 de Flash Player, les utilisateurs d'Internet Explorer (ci-dessus) pourront détruire les cookies Flash depuis leur navigateur (cliquer ici pour agrandir l'image)

Un panneau de contrôle natif

Même s'il reste encore de nombreuses atteintes à la vie privée sur le web, la mise à jour d'Adobe est une bonne nouvelle, estime Seth Schoen, ingénieur senior chez Electronic Frontier Foundation qui s'est penché sur le problème posé par ces LSO. « Je suis satisfait qu'Adobe y réponde de façon complète », a-t-il indiqué dans un e-mail à IDG News Service, en jugeant néanmoins regrettable que cela ait pris autant de temps.

Les internautes peuvent aussi gérer ces cookies à travers un panneau de contrôle, conçu pour leur fournir un seul et unique emplacement d'où ils pourront s'assurer que le lecteur Flash se comporte comme il le doit. « Avec Flash Player 10.3, nous avons créé un outil de contrôle natif pour les postes sous Windows, MacOS et Linux, afin que les utilisateurs gèrent tous les paramétrages du Flash Player, y compris celui des caméras, microphones et Local Shared Objects », explique dans un billet de blog Peleus Uhley, porte-parole d'Adobe.

Une faille critique comblée : CVE-2011-0627

Le plug-in Flash Player 10.3 présente aussi diverses améliorations fonctionnelles et corrige quelques failles critiques de sécurité. Autre nouveauté : les utilisateurs de Mac OS recevront désormais des alertes automatiques lors des mises à jour du logiciel, comme sous Windows. « Auparavant, ils avaient quelquefois du mal à se mettre à niveau dans la mesure où les agendas de mises à jour de Mac OS et de Flash Player ne se font pas en même temps », rappelle Peleus Uhley dans son billet. « Avec cette fonction, Flash Player vérifiera automatiquement chaque semaine si des updates sont disponibles et avertira l'utilisateur dans la foulée ».

Les correctifs de sécurité, qui affectent toutes les plateformes Flash, sont importants. Le lecteur multimédia a été utilisé dans de nombreuses attaques en ligne ces dernières années. Avec ce lot de patches, Adobe indique qu'il corrige une faille jusque-là inconnue et exploitée dans des attaques en ligne. « Il a été signalé certaines tentatives d'exploitation par des malwares de l'une de ses vulnérabilités, CVE-2011-0627, au moyen d'un fichier Flash (.swf) encapsulé dans un fichier Microsoft Word (.doc) ou Excel (.xls) distribué sous la forme d'un fichier attaché à un e-mail et prenant pour cible la plateforme Windows », relate Adobe dans une note publiée sur son site web. « Néanmoins, à ce jour, Adobe n'a pas récupéré d'exemple prouvant que ces attaques ont réussi ». (...)

| < Les 10 documents précédents | Les 10 documents suivants > |