Flux RSS

Données personnelles

643 documents trouvés, affichage des résultats 291 à 300.

| < Les 10 documents précédents | Les 10 documents suivants > |

(27/08/2010 12:09:40)

Selon Pat Gelsinger, "Intel lorgnait sur McAfee depuis longtemps"

Aujourd'hui président et directeur opérationnel d'EMC, numéro un mondial en matière de stockage, Pat Gelsinger, aujourd'hui vice-président chez EMC et ancien vice-président d'Intel, s'est dit surpris par le timing de l'opération, mais pas par sa logique. «Nous nous intéressions depuis longtemps à la sécurité et aux opportunités dans ce domaine ... avec à l'esprit l'objectif essentiel d'assurer la sécurité de la plate-forme de base," a-t-il déclaré.

"La sécurité requiert la mise en place d'un tronc commun sûr au sein de tous les éléments du système afin de pouvoir établir que quelqu'un est bien celui qu'il prétend être," a déclaré Pat Gelsinger, lequel a rejoint EMC il y a un an environ pour prendre la tête des activités de stockage, après 30 années passées chez Intel. "Il est impossible de faire confiance au système d'exploitation, aux pilotes, au firmware ou au Bios d'un PC ou d'un serveur, car tous peuvent être piratés," a-t-il ajouté. "Les récents incidents de sécurité ont prouvé que les antivirus et les pare-feux ne fonctionnent pas, ce qui motive une plus forte demande de sécurité," a-t-il encore déclaré. "Cela amène à la réponse simple que la base de silicium est importante. L'idée de pouvoir assurer la sécurité de la plateforme au niveau du silicium est une stratégie très rationnelle qu'Intel peut assumer," a encore commenté Pat Gelsinger.

Bonne intégration des solutions de McAfee avec RSA

"Le projet d'acquisition de McAfee par Intel pourrait heurter RSA, la filiale spécialisée dans la sécurité d'EMC, mais seulement dans de petites proportions, parce que les produits de RSA sont très complémentaires de ceux de McAfee," a-t-il expliqué. D'ailleurs, selon Pat Gelsinger, depuis l'annonce du rachat, Intel a fait savoir à EMC qu'elle souhaitait élargir davantage son partenariat avec RSA. "Lors de la Conférence 2010 que la RSA a tenu en mars dernier, les entreprises ont validé une "chaîne de confiance" entre les processeurs Intel, les logiciels VMware, le logiciel de gestion des autorisations de RSA et une console de sécurité d'Archer Technologies, entreprise acquise par EMC en janvier," a-t-il dit.

3Par est surévalué

Quant à la bataille que se livrent Dell et Hewlett-Packard pour l'acquisition de 3Par, celui-ci se dit partagé, jugeant que 3Par est «considérablement surévalué, parce qu'il ne vend que des équipements de stockage haut de gamme aux entreprises et que le nombre très restreint de repreneurs possibles fait monter le prix." Cependant, celui-ci estime que HP, qui vient de relever son offre à 27 dollars par action, soit à environ 1,8 milliard de dollars, serait en meilleure position pour faire de 3Par un concurrent d'EMC, notamment du fait que sa présence dans les grandes entreprises est déjà importante. Dell bénéficie pour sa part d'un gros partenariat OEM (original equipment manufacturer) avec EMC, qui couvre des produits comme Clariion, Celerra, Symmetrix et la ligne Data Domain. "EMC tient vivement à préserver sa relation avec Dell," a-t-il déclaré. "D'une certaine façon, j'aurais préféré qu'ils ne rendent pas le mélange un peu plus complexe, mais dans tous les cas nous ferons en sorte de mener de bons partenariats avec eux," a-t-il finalement conclu.

Crédit photo : D.R.

La falsfication d'identité a un prix sur Internet

Les activités des piratage informatiques telles que le vol d'identité ou le phishing ne concernent pas uniquement un détournement d'argent selon McAfee, fournisseur de solutions de sécurité (récemment racheté par Intel). En effet, les cybers pirates disposent d'un arsenal plus large que ce que l'on pouvait penser. Ils peuvent fournir à tout criminel en fuite un document falsifié lui permettant de se promener rasséréné.

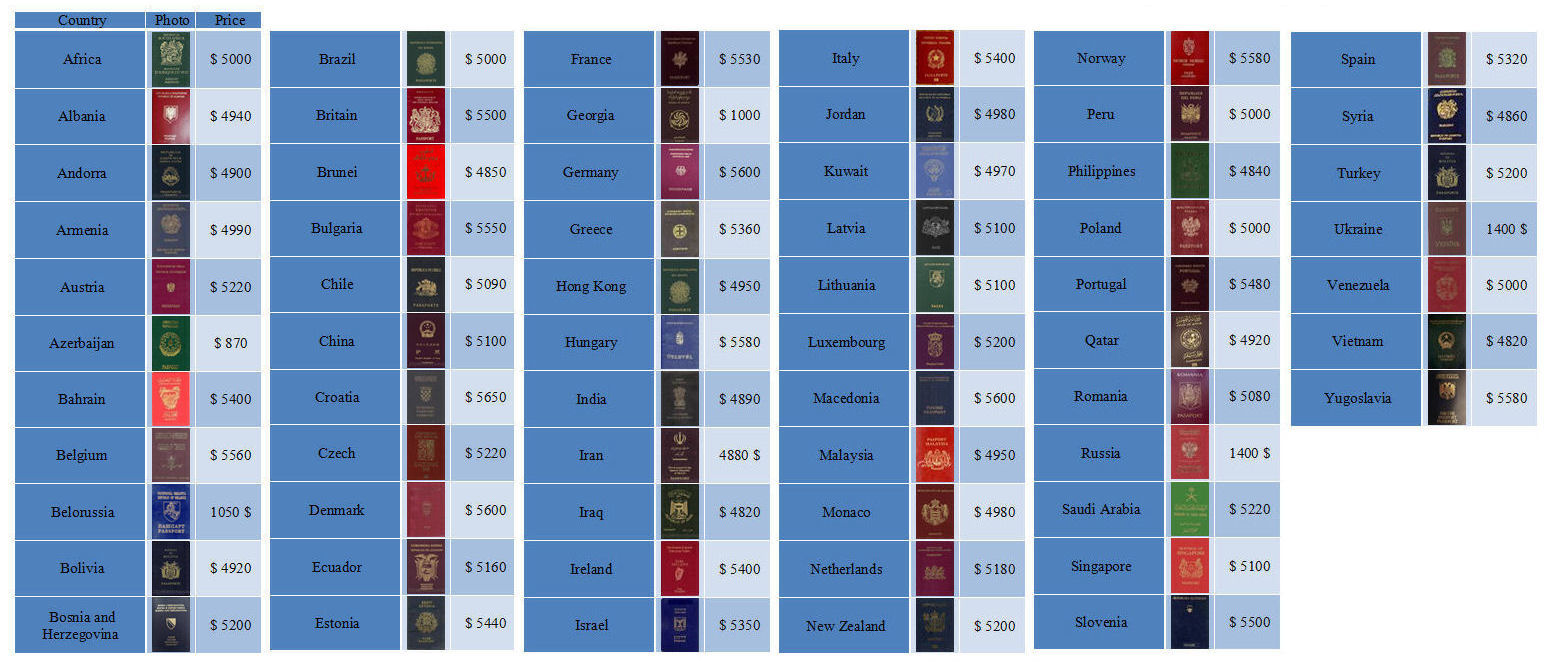

Un tableau du prix des passeports falsifiés (Crédit : McAfee)

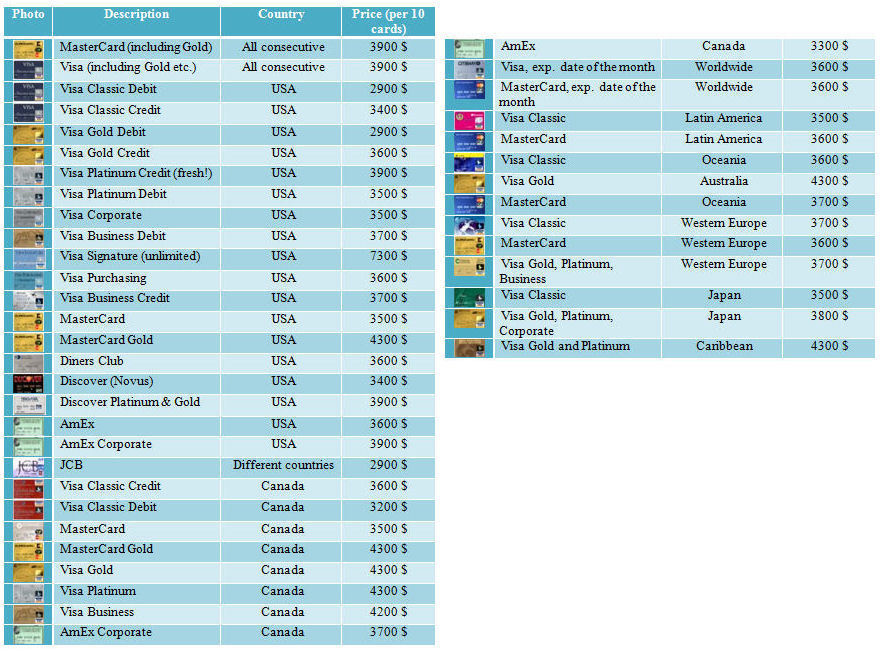

Le passeport est l'objet le plus falsifié. Certains sites pourront, moyennant de l'argent, falsifier un passeport pour le pays que vous souhaitez. A titre d'exemple le passeport le moins cher, celui de l'Azerbaïdjan, ne coûtera « que » 870 dollars quand au passeport français, il vaudra 5 530 dollars. Les sites dans ce genre peuvent créer de fausses cartes de crédit avec des soldes pouvant monter jusqu'à 50 000 dollars.

Un tableau du prix de cartes de crédit falsifiés (Crédit : McAfee)

De fait, il est désormais possible de travestir tout un ensemble de papiers officiels c'est pourquoi McAfee, avertit le public en lui conseillant de faire très attention à la diffusion de leurs données personnelles, que ce soit sur les réseaux sociaux ou dans la vie « réelle » étant donné que le pirates informatiques redoublent d'ingéniosité pour voler tout document pouvant leurs rapporter de l'argent. (...)

Les systèmes informatiques du Pentagone attaqués par une clef USB

D'après un secrétaire d'état à la Défense, une agence d'espionnage étrangère serait responsable de l'attaque la plus sérieuse à l'encontre du réseau informatique du Pentagone. Elle était parvenue à insérer une clef USB contenant un code malveillant sur un ordinateur de l'armée américaine situé au Moyen-Orient. Dans un article du Washington Post, basé lui-même sur un futur article de Foreign Affairs, il est décrit que le virus pourrait bien avoir transféré des secrets et plans de l'armée sur des serveurs basés en dehors du territoire américain. L'auteur, le secrétaire adjoint à la Défense William J. Lynn, expose que cet incident est à l'origine de la stratégie de défense actuelle du Pentagone, qui inclut des moyens de détecter les intrus sur le réseau et qui avait interdit, en novembre 2008, l'usage des petits appareils de stockage dans le complexe. Cette interdiction s'est depuis légèrement assouplie, autorisant un usage limité de tels dispositifs.

De véritables risques

Dans l'article en question, William J. Lynn ne divulgue pas le pays ayant orchestré l'attaque, ni quels secrets militaires ont été éventuellement dérobés. Il indique toutefois que « une douzaine de programmeurs peuvent, s'ils trouvent une vulnérabilité à exploiter, menacer le réseau logistique complet des Etats-Unis, voler des plans, neutraliser les capacités des services d'intelligence et gêner les potentielles frappes militaires sur des ennemis ». C'est d'ailleurs pour protéger ces éléments qu'a été créé fin 2009 le Cyber Commandement militaire. Le responsable ministériel informe à ce propos que plus de 100 organisations étrangères d'espionnage tentent de s'introduire dans les réseaux américains. Alors que l'attaque de 2008 avait été tenue volontairement secrète, il est temps, selon lui, d'informer l'opinion des risques présents sur les réseaux informatiques en montrant que même celui du Pentagone n'a pas été épargné.

Illustration : William J. Lynn III, Secrétaire Adjoint à la Défense Américaine

Crédit Photo : D.R.

Sérieuses mises en garde de sécurité autour du HTML5

Le HTML5 ne fait pas qu'améliorer la performance de l'Internet, il introduit aussi de nouveaux risques contre lesquels les experts en sécurité mettent en garde. C'est le cas de l'équipe qui travaille sur le navigateur Firefox, laquelle associe d'emblée langage HTML5 et problèmes de sécurité. Ainsi, Sid Stamm, qui s'est exprimé la semaine dernière au cours du Symposium sur la sécurité Usenix à Washington, certes, "grâce à ce langage, les applications Internet deviennent incroyablement plus riches, le navigateur peut exécuter des applications complètes et pas seulement afficher des pages Web." Mais en même temps, le membre de l'équipe de développement de Firefox chargé des questions de sécurité chez Mozilla a averti qu'il y avait "beaucoup d'angles d'attaques auxquels il fallait penser." La même semaine, il a réitéré son inquiétude, alors que des développeurs du navigateur Opera faisaient savoir qu'ils cherchaient à réparer une vulnérabilité dans la fonction tampon de rendu d'image du HTML5.

De nouvelles vulnérabilités

Pour certains chercheurs en sécurité, il est inévitable que le HTML5, nouvelle norme du World Wide Web Consortium (W3C) pour l'affichage des pages Web, arrive avec son lot de vulnérabilités. Mais pour le chercheur en sécurité Lavakumar Kuppan, "si le HTML5 apporte de nombreuses fonctionnalités et plus de puissance à l'Internet, il ouvre la porte comme jamais à un nombre beaucoup plus élevé d'actions malveillantes." Pour Kevin Johnson, testeur en systèmes de sécurité au sein de la société de conseil Secure Ideas, "le W3C a validé la refonte du langage HTML parce qu'il permet d'exécuter des applications au sein des navigateurs web, mais nous savons depuis des années quel est leur niveau de sécurité." Ajoutant que " nous devons revenir en arrière et admettre que le navigateur Internet constitue un environnement potentiellement malveillant." Aujourd'hui, les chercheurs regardent de plus près les fonctionnalités de mise en page, les capacités de stockage de données hors connexion, de rendu d'image et d'autres encore qu'apporte le HTML5.

Détournement de la mémoire tampon

Cet été par exemple, Lavakumar Kuppan et un autre chercheur ont découvert comment on pouvait détourner le cache du HTML5. "Google Chrome, Safari, Firefox et la version bêta du navigateur Opera utilisent déjà cette fonctionnalité, et pourraient être sujets à des attaques selon cette approche" font-ils remarquer. Les chercheurs soutiennent que, dans la mesure où tout site Web peut générer un cache sur l'ordinateur de l'utilisateur, et, dans certains cas, sans son autorisation explicite, un attaquant pouvait introduire une fausse page d'idenfication pour un site de réseau social ou d'e-commerce et l'utiliser ensuite pour voler des informations confidentielles. D'autres chercheurs sont plus perplexes vis-à-vis de ces conclusions. «Le point de vue est intéressant, il ne semble pas apporter aux pirates d'avantage supplémentaire comparativement à ce qu'ils peuvent déjà réaliser », écrit Chris Evans, le créateur du logiciel Very Secure File Transfer Protocol (vsftpd) sur la liste de diffusion Full Disclosure. Dan Kaminsky, chercheur pour Recursion Ventures, une entreprise spécialisée dans la sécurité, a convenu que cette méthode était un prolongement des attaques développées avant le HTML5. «Les navigateurs ne se contentent pas de chercher le contenu, de le restituer, et de le retirer. Ils savent aussi le mettre de côté pour un usage ultérieur... Lavakumar Kuppan fait remarquer que "les technologies de cache de la prochaine génération souffriront de cette même faiblesse." Les critiques ont convenu que ces attaques pourraient se produire sur des sites n'utilisant pas la norme Secure Sockets Layer (SSL) pour crypter les données entre le navigateur et le serveur hébergeant la page Web, ce qui est assez fréquent. Et même si ce type de vulnérabilité n'est pas nouveau, le travail effectué par les chercheurs montre que l'ancienne méthode peut être réutilisée dans ce nouvel environnement.

Des fonctionnalités sources de failles

Kevin Johnson affirme que de nombreuses fonctionnalités apportées par le HTML5 sont des menaces en elles-mêmes, parce qu'elles augmentent le nombre d'entrées exploitables par des attaquants. "Pendant des années, la sécurité a mis l'accent sur les vulnérabilités - la saturation de la mémoire tampon, les attaques sur le SQL. Nous les corrigeons, nous les réparons, nous les surveillons », a-t-il déclaré. Mais dans le cas de HTML5, ce sont souvent les fonctionnalités elles-mêmes qui peuvent servir de vecteur d'attaque," a-t-il ajouté. A titre d'exemple, celui-ci cite le service Gmail de Google, qui utilise déjà les capacités de stockage local du HTML5. Auparavant, un attaquant devait voler les cookies d'une machine et les décoder pour en extraire le mot de passe du service e-mail en ligne. Maintenant, il lui suffit d'entrer dans le navigateur de l'utilisateur, dans lequel Gmail conserve une copie de la boîte de réception. «Ces fonctionnalités font peur," dit-il. "L'attaquant qui trouve une faille dans l'application Web, peut y injecter du code HTML 5, modifier le site et y placer des choses qu'on ne peut pas voir." Le stockage local permet à un pirate de lire les données à partir du navigateur, ou d'y insérer des données autres à l'insu de l'utilisateur. Avec la géolocalisation, il peut connaitre la position géographique de l'utilisateur. Avec la nouvelle version des feuilles de style en cascade (Cascading Style Sheets, CSS), un attaquant peut contrôler l'affichage de certains éléments. Dans le HTML5, le WebSocket fournit une pile de communication au navigateur, qui pourrait être détournée et utilisée comme voie de communication clandestine.

Un meilleur contrôle des extensions

Cela ne veut pas dire que les éditeurs de navigateurs internet ne sont pas conscients de ces problèmes. Même s'ils travaillent pour intégrer les nouvelles normes, ils cherchent aussi les moyens d'éviter l'utilisation abusive de leurs produits. Lors du Sypmposium Usenix symposium, Sid Stamm a mis en valeur certaines techniques explorées par l'équipe de Firefox pour limiter les dégâts qui pourraient survenir avec ces nouvelles technologies. Il a par exemple évoqué la plate-forme de plug-in alternative, appelée Jetpack, qui permettrait d'avoir un contrôle plus strict sur les actions exécutables par une extension. "Si nous avons un contrôle complet de l'interface de programmation des applications, nous pourrons être en mesure de dire: «telle extension demande un accès à Paypal.com, l'autorisez-vous ? " a-t-il expliqué. Le Jetpack peut également utiliser un modèle de sécurité dans lequel le plug-in doit déclarer au navigateur chaque action qu'il entend entreprendre. Le navigateur contrôlerait le module complémentaire afin de s'assurer qu'il se conforme aux paramètres d'autorisation.

Pourtant, les critiques soutiennent que les développeurs de navigateurs doivent encore apporter la preuve qu'ils font bien le nécessaire pour sécuriser le HTML5. "L'éditeur doit commencer par évaluer si les nouvelles fonctionnalités sont utiles avant de les déployer dans le navigateur, "a déclaré Johnson." Ce sera peut-être l'une des rares fois où l'on pourra entendre quelqu'un dire que « Internet Explorer 6 était peut-être mieux."

(...)(20/08/2010 15:31:42)Adobe corrige deux vulnérabilités dans Acrobat et Reader

L'éditeur avait promis de corriger cette vulnérabilité en urgence, en livrant un patch de sécurité hors de son programme trimestriel. C'est désormais chose faite avec la mise à jour qu'elle vient de livrer. La faille avait été découverte par Charlie Miller, chercheur d'Independent Security Evaluators, une entreprise de Baltimore réputée dans la sécurité informatique, alors qu'il faisait la démonstration de la boîte à outils open-source BitBlaze et de son utilité pour augmenter la productivité dans la chasse aux bugs. Celui-ci avait indiqué que la faille concernait la fonction d'analyse des polices dans Reader et Acrobat. Mais il s'est avéré qu'il connaissait ce bug dont Tavis Ormandy, ingénieur en sécurité chez Google, avait déjà fait état.

L'avis publié par Adobe qualifie ce dernier bug et de la seconde vulnérabilité, comme critique, jugeant que chacune "pourrait conduire à l'exécution de code indésirable." Ce qui signifie en clair que des attaquants pourraient les exploiter pour prendre le contrôle d'un ordinateur. Comme à son habitude, l'éditeur a révélé le minimum de détails sur les bogues qu'elle a corrigé, précisant simplement que la seconde faille était capable «de provoquer une attaque d'ingénierie sociale," autrement dit d'utiliser l'erreur humaine pour obtenir des informations confidentielles.

Une des erreurs déjà réparée

Mais Adobe a omis de mentionner qu'elle avait déjà corrigé cette seconde faille dans le passé. D'abord fin juin avec la dernière mise à jour de Reader et Acrobat qui corrigeait le bug portant la référence CVE-2010-1240 et découvert en mars par le chercheur belge Didier Stevens. Ce dernier avait montré comment une attaque en plusieurs étapes utilisant la spécification "/Launch" de Reader pouvait être exploitée. Il avait également montré comment un message d'avertissement dans Reader pouvait être détourné pour piéger les utilisateurs. Les pirates ont employé la technique de Didier Stevens dans des attaques de masse pendant plusieurs mois avant qu'Adobe ne livre sa mise à jour "hors-programme" du 29 juin, devançant le calendrier des updates fixé au 13 juillet.

Ces dernières mises à jour font passer respectivement les deux logiciels en versions 9.3.4 et 8.3.4. Elles incluent également les correctifs pour le player Flash livrés la semaine dernière (Reader et Acrobat intègrent le code pour exécuter Flash dans les documents PDF). Ces dernières versions pour Windows, Mac et Linux peuvent être téléchargées en utilisant les liens inclus dans l'avis publié par Adobe. Mais il est également possible de passer par le mécanisme de mise à jour de chaque application. Depuis le mois d'avril, l'éditeur a également inclus dans les versions récentes de Reader et d'Acrobat un mécanisme de mise à jour automatique, mais il doit être activé manuellement par les utilisateurs.

Crédit Photo: D.R

(...)(18/08/2010 14:23:43)Facebook alerte sur les risques sur le bouton « je n'aime pas »

Ce dernier est présenté comme l'opposé du bouton "j'aime", qui permet aux utilisateurs de Facebook de signifier qu'ils apprécient un contenu en particulier (une photo, un lien, un statut, etc.). L'éditeur de sécurité Sophos avait dès lundi averti les internautes sur la diffusion de ce faux bouton. Selon cette société, quand un internaute clique sur lien visant à installer le bouton "je n'aime pas", les pirates derrière cette escroquerie peuvent accéder à ses données personnelles via un formulaire à remplir (e-mail, numéro de téléphone, etc.).

"Faites attention au faux bouton Facebook "je n'aime pas". Comme toujours, nous vous recommandons de ne pas cliquer sur des liens suspicieux sur Facebook. Nous travaillons dur pour les empêcher de se répandre", a expliqué le réseau social. Pourtant de nombreux réclament l'installation de cette fonctionnalité.

La CNIL se penche sur la réalité augmentée

Les smartphones se répandent, et avec eux, leur lot d'applications diverses et variées. Certaines d'entre elles, estampillées de la notion de réalité augmentée, pourraient potentiellement mener à des dérives selon la CNIL. Pour rappel, celles-ci consistent en la superposition d'informations numériques à des images capturées par un smartphone équipé d'une puce GPS et connecté à Internet. La Commission évoque des applications comme « Métro Paris » ou « Toit de Paris » qui informent respectivement sur les stations de métros et les monuments les plus proches à l'aide des systèmes de géolocalisation.

Dérives et relative impuissance

Les risques concernant la vie privée qu'évoque la CNIL consistent principalement dans le pistage des consommateurs à l'aide des puces GPS, et l'utilisation de ces données à des fins marketing. « Par exemple, en sachant que vous vous trouvez dans un rayon de moins d'un kilomètre d'une grande enseigne de prêt-à-porter, vous pourriez recevoir un SMS vous indiquant les promotions de ce magasin » illustre l'article de la CNIL, précisant que ce n'est pourtant pas illégal. Elle conseille aussi de se méfier d'applications malveillantes récupérant les données personnelles, comme les contacts, les emails et ces fameuses données de localisation. Face à ces menaces, la Commission admet néanmoins une certaine impuissance face à un cadre juridique un peu large, et ne peut qu'invoquer la loi Informatique et Libertés pour contrôler les entreprises françaises proposant de tels programmes. C'est pour cette raison d'ailleurs qu'elle ne peut que préconiser aux utilisateurs d'avoir « conscience de la possible réutilisation de leurs données à des fins commerciales » et d'être « vigilants » dans l'usage des-dites applications.

Illustration : Métro Paris (...)

La CNIL surveille de près les « smart grid »

Les compteurs électriques intelligents, déjà installés aux Pays-Bas, mais pour l'heure en test sur le territoire français, ont été conçus afin de faciliter la tâche de toute la chaîne de l'électricité, qu'il s'agisse du client final, du distributeur ou du producteur. Néanmoins, la précision et le rythme de la récolte des données par les gestionnaires des réseaux peuvent poser quelques problèmes éthiques selon la CNIL. Ces informations sont jugées comme personnelles.

Le Big Brother de la consommation électrique

En effet, avec une transmission des données de consommation des abonnés environ toutes les 10 à 30 minutes, il serait possible pour quiconque recevant ces renseignements d'évaluer le rythme de vie de l'individu concerné en fonction de son utilisation électrique au fur et à mesure de sa journée. Savoir l'heure de réveil, de coucher, ou les périodes de vacance du logement serait donc potentiellement accessible à toute personne ayant accès à ces informations transmises par les compteurs. La CNIL envisage un autre risque relevant cette fois-ci du double sens de la communication entre le réseau de distribution et les compteurs intelligents : la possibilité de réguler l'abonnement et donc de modifier la puissance accordée à un utilisateur. En tombant entre de mauvaises mains, la fraude pourrait aller dans les deux sens, défavorable pour d'éventuelles vendettas personnelles, ou bien favorables pour s'accorder une puissance électrique supérieure à ce que l'abonnement prévoit.

Une innovation pratique de bout en bout

La Commission souhaite donc définir un cadre définir un cadre préalable à la mise en place de ces dispositifs pour éviter ces risques de dérives. Elle admet néanmoins les bénéfices de ces compteurs. L'usager n'aura plus besoin d'accueillir chez lui le technicien chargé de relever le traditionnel compteur, ou bien de procéder à l'ouverture d'un contrat, et pourra suivre quasiment en temps réel sa consommation. Le gestionnaire du réseau d'énergie n'aura donc plus à dépêcher ses employés dans chaque logement pour procéder à ces opérations, et pourra transmettre directement les données de consommation électrique vers les producteurs d'énergie. Ils pourront quant à eux provisionner l'électricité à produire et facturer leur clientèle de manière plus directe. Cependant, la question de l'obligation d'installation en France reste polémique, notamment pour des questions de coûts, même si peu d'informations ont encore filtré sur ce sujet. On peut citer le cas des Pays-Bas où une réglementation visant à imposer ces dispositifs a été abandonnée face aux associations de consommateurs.

Crédit Photo : ERDF

Un Russe arrêté en France pour revente de numéros de CB en ligne

Un Russe accusé d'avoir revendu des numéros volés de cartes bancaires pendant près de dix ans a été arrêté à Nice samedi dernier en vertu d'un mandat délivré par le DOJ (Department of Justice) américain. Vladislav Anatolievich Horohorin, âgé de 27 ans, a été intercepté par les autorités françaises alors qu'il tentait d'embarquer sur un vol en partance pour Moscou. Sur Internet, il se faisait appeler BadB, se présentant comme l'un des plus importants vendeurs mondiaux de cartes de crédit. Dans une des publicités pour ses « services » frauduleux datée d'avril 2009, il affirmait qu'il avait vendu des numéros de cartes bancaires compromis depuis environ 8 ans via des sites comme cardplanet.com, aujourd'hui fermé.

Il est accusé de fraude bancaire et d'usurpation aggravée d'identité, et risque une peine maximale totale de douze ans d'emprisonnement et d'une amende de 250 000 dollars par chef d'accusation. Il faisait sa promotion au travers de forums, et faisait créer des comptes aux acheteurs sur dumps.name, site web vendant ces numéros de manière automatisée et hébergé en dehors des Etats-Unis. Celui-ci était conçu pour accompagner les transferts de fonds issus des transactions frauduleuses effectuées avec les numéros volés en les faisant passer par des services comme Webmoney, service monétaire hébergé quant à lui en Russie.

Une enquête sous couverture

C'est en utilisant une fausse identité que les agents des services secrets américains sont parvenus à entrer en contact avec le malfaiteur en passant par le service de messagerie instantanée ICQ en mai 2009. Entre mai et juin de la même année, les agents sous couverture ont acheté plus de 70 numéros de cartes bancaires, affirme l'U.S. District Court. « Les cybercriminels ciblant les citoyens américains ne devraient pas croire qu'ils peuvent échapper à la justice simplement en opérant en dehors de nos frontières », met en garde Lanny Breuer, assistant procureur général à la Criminal Division du DOJ. « Comme de nombreuses affaires, dont celle-ci, ont pu le démontrer, en travaillant à l'unisson avec nos partenaires internationaux nous ferons tout ce qui est en notre pouvoir pour amener ces criminels aux Etats-Unis afin qu'ils répondent de leurs actes ».

Illustration : Aéroport de Nice, Crédit Photo : Office du tourisme de Nice

| < Les 10 documents précédents | Les 10 documents suivants > |