Flux RSS

Intrusion / hacking / pare-feu

718 documents trouvés, affichage des résultats 1 à 10.

| Les 10 documents suivants > |

(31/05/2012 16:59:39)

Juniper ajoute 30 fonctionnalités au logiciel de sécurité Internet de Mykonos

Cette semaine Juniper Networks a montré les améliorations qu'elle avait apportées au logiciel de sécurité de Mykonos Software, une entreprise qu'elle a rachetée au mois de février dernier. Les 30 fonctionnalités et extensions ajoutées à Web Security sont destinées à protéger contre un nombre plus important de modes d'attaques et de techniques de piratage. Pour les administrateurs, la configuration du logiciel est également plus simple, et il sait aussi s'adapter aux variations du trafic sur le réseau.

Selon l'équipementier, « les applications web et les sites Internet sont des cibles très prisées des pirates, car ils restent les points d'entrée les moins protégés pour accéder aux réseaux des entreprises ». Selon l'éditeur, près de 75% des entreprises ayant été piratées au moins une fois au cours des deux dernières années l'ont été via des applications web mal sécurisées.

Des leurres pour identifier les attaques

Le programme de Mykonos utilise des leurres pour détecter et identifier les attaquants malveillants qui tentent de pirater leur cible. Le logiciel de sécurité présente ensuite aux pirates de fausses vulnérabilités qui vont permettre au logiciel d'enregistrer la technique d'attaque mise en oeuvre et connaitre le mieux possible l'attaquant afin de prévenir de futures actions malveillantes. La technique consiste à retourner l'attaque contre les pirates. Ceux-ci perdent leur temps à essayer de mettre à profit de fausses vulnérabilités, à courir après de fausses données. Si bien que le piratage devient coûteux, fastidieux et demande beaucoup de temps.

Parmi les nouvelles fonctionnalités de cette version, le produit de Mykonos est désormais capable de détecter un nombre plus important de modes d'attaques et de techniques de piratage grâce à des contre-mesures. Par exemple, le logiciel de sécurité prévient contre les attaques d'authentification par force brute qui permettent normalement d'associer rapidement les noms d'utilisateurs et les mots de passe correspondant pour accéder aux systèmes. « Le logiciel de Mykonos empêche l'attaquant d'utiliser les informations d'identification qu'il aurait pu voler, même s'il arrive à « deviner » le bon mot de passe pour se connecter», affirme Juniper.

Plusieurs noeuds pour monter un cluster

Désormais, le logiciel protège aussi contre les tentatives de traversée de répertoire, une technique utilisée pour cartographier les sites web et obtenir des informations supplémentaires sur la façon de les attaquer. Une autre contre-mesure consiste à intégrer la protection contre les vulnérabilités de programmes de tierce partie, qui permettent de se protéger contre les vulnérabilités logicielles connues et généralement ciblées par des scripts d'attaque automatisés. Pour simplifier son utilisation, le logiciel dispose enfin d'une nouvelle interface graphique pour les systèmes d'administration et un assistant de configuration qui ne nécessite aucun support de la part de Juniper.

Mykonos Web Security supporte désormais les débits supérieurs à 1Gbit/s, ce qui permet aux administrateurs d'ajouter plusieurs « noeuds » à un modèle en cluster. « Le logiciel est ainsi capable de protéger de plus gros volumes de transactions », a expliqué Juniper. Mykonos Web Security est disponible dès maintenant. Les licences annuelles coûtent 175 000 dollars, support et mises à jour inclus.

(...)(09/05/2012 17:36:22)Près de 60 000 mots de passe Twitter dans la nature

La plupart des identifiants et mots de passe Twitter divulgués anonymement sur le site internet Pastebin lundi dernier seraient inexacts ou appartiendraient à des comptes utilisateurs suspendus pour spam, a déclaré aujourd'hui la compagnie. Publiées sur 5 pages comprenant un total de 58 978 identifiants et mots de passe, les données seraient toutefois en partie inutilisables.

« Nous avons découvert que la liste des comptes divulgués ainsi que les mots de passe publiés sur Pastebin sont en fait pour la plupart des comptes clôturés pour avoir eu recours au spam. Par ailleurs, les mots de passe divulgués ne semblent pas être associés aux identifiants », a indiqué Twitter par e-mail. « Certains utilisateurs vont recevoir une demande de redéfinition de leur mot de passe tandis que ceux qui s'inquiètent pour la sécurité de leurs données sont encouragés à changer leur mot de passe », a quant à lui déclaré le porte-parole de la plateforme de micro-blogging.

Au lendemain de sa publication, la première page de données avait déjà été visionnée plus de 40 000 fois...

Pour consulter la première page : http://pastebin.com/Kc9ng18h

Sécurité mobile : Symantec devance McAfee

La sécurité mobile est devenue un élément de premier plan pour les entreprises, et la course entre Symantec et McAfee - propriété d'Intel - est relancée. L'enjeu : résoudre le casse-tête du « Bring your own device » (Byod), qui consiste à laisser tout salarié utiliser son terminal personnel pour ses besoins professionnels, et qui préoccupe les services informatiques. Pour l'instant, si l'on en juge par la dernière annonce faite par Symantec lors de sa conférence annuelle Vision, il semble que le vendeur a pris l'avantage sur son traditionnel rival.

Mardi dernier, Symantec a donc déployé sa technologie de gestion des applications mobiles héritée de l'acquisition de Nukona, réalisée le mois dernier. Le vendeur devrait abandonner prochainement la marque Nukona au profit de Symantec. Le dernier produit du vendeur vient directement enrichir son portefeuille consacré à la sécurité des points d'accès, et frappe au coeur de ce que les sociétés recherchent le plus aujourd'hui : le verrouillage des données professionnelles sur l'appareil mobile des salariés. La tendance au « Bring your own device » est une source de nuits blanches pour les administrateurs de services informatiques qui doivent bloquer les salariés, qui désirent utiliser leurs propres tablettes et smartphones, envoyer des courriers électroniques professionnels via leurs comptes de messagerie personnelle Gmail ou échanger des données professionnelles en utilisant des systèmes de partage de fichiers comme Dropbox ou SugarSync.

Les malwares pour mobiles passent au second plan

Si la prévention contre les infections par les malwares reste un sujet de préoccupation important, le contrôle de la circulation des données est devenu le plus gros problème des entreprises. « Au jour d'aujourd'hui, la question de la présence de malwares sur les appareils mobiles est assez mineure pour les entreprises », a expliqué Jack Gold, analyste et fondateur de J. Gold Associates. « Celles-ci sont désormais plus concernées par la fuite ou la perte de données d'entreprises depuis les terminaux de leurs utilisateurs ».

La solution de Symantec permet d'emballer les applications professionnelles avec une couche de code qui empêche les données de sortir du téléphone, sauf si le transit est conforme aux politiques de sécurité de l'entreprise. Grâce à ce verrouillage applicatif, les salariés peuvent utiliser leur téléphone mobile comme ils le souhaitent pour effecteur des tâches personnelles sans risque pour les données de l'entreprise. La technologie, disponible sous forme de logiciel sur site ou via Internet, s'applique aux apps iOS d'Apple et Android de Google ainsi qu'aux applications écrites en HTML5.

Des rachats clefs pour étoffer la sécurité des mobiles

Symantec dispose également d'une technologie pour gérer les terminaux mobiles fournis par l'entreprise, et qui ne doivent pas répondre aux mêmes contraintes que les téléphones et les tablettes des salariés. Au mois de mars dernier, Symantec a acquis Odyssey Software dont la technologie lui permet de gérer les iPad et les iPhone d'Apple. Le support des terminaux d'Apple est un must-have, compte tenu de l'adoption massive de ces dispositifs dans l'entreprise, et la fin de la domination de Microsoft. Selon les derniers chiffres de Forrester Research, parmi les cadres et les vendeurs, une personne sur cinq utilise un produit Apple.

Les acquisitions d'Odyssey Software et de Nukona reflètent aussi l'évolution du secteur de la sécurité mobile, qui est en train de passer d'une douzaine de plus ou moins petits vendeurs, à des vendeurs plus importants, lesquels achètent leur place sur le marché. Jusqu'aux dernières acquisitions, McAfee, qui a racheté le vendeur de solutions de gestion des applications mobiles Trust Digital en 2010, avait un avantage sur Symantec. « Symantec n'était pas en très bonne position dans ce secteur dans le sens où il n'avait pas de stratégie mobile forte », a déclaré l'analyste. Aujourd'hui, la balle est dans le camp de McAfee, et il faut s'attendre à ce que le rival réagisse vite.

Intégration à venir

Entre temps, Symantec a beaucoup à faire sur le front de l'intégration. Il va falloir qu'il intègre toutes ces technologies développées en externe avec le reste de son portefeuille, en particulier dans la couche de gestion. Les clients sont contents quand ils peuvent gérer tous les points d'accès aux ordinateurs de bureau, aux PC portables et aux appareils mobiles via une console unique. « Symantec a réalisé un certain nombre d'investissements visionnaires pour offrir une solution de protection des points d'accès, mais l'intégration des technologies héritées de ses diverses acquisitions n'a pas été rapide », déclarait Gartner dans un rapport publié en janvier.

(...)(02/05/2012 11:46:17)Flashback aurait rapporté 10 000 dollars par jour à ses auteurs

Symantec a démonté une version du malware « Flashback.K, », soupçonné de détourner les recettes publicitaires de Google. Le logiciel malveillant a mené contre les machines tournant sous le système d'exploitation d'Applel'une des plus importantes campagnes d'attaque jamais vue à ce jour. « Flashback cible spécifiquement les requêtes de recherche effectuées sur Google et, selon la requête de recherche, il peut rediriger les utilisateurs vers une autre page choisie par l'attaquant, laquelle génère des revenus au clic», indique Symantec sur son blog. Quand une personne dont l'ordinateur a été infecté par le malware clique sur une annonce présente dans la page de recherche ou de résultats de Google, Flashback analyse la demande et se substitue à Google pour recevoir l'argent du site web qui paie pour la publicité.

Flashback utilise également un identifiant spécial pour l'agent utilisateur ou user agent, qui transmet au site consulté des informations sur l'ordinateur du visiteur, de façon « à passer la vérification de l'URL effectuée par le site quand les agents utilisateurs ne sont pas reconnus », écrit encore Symantec.

Un Cheval de Troie capable de générer du cash

Le vendeur de solutions de sécurité a analysé ce qui se passait quand un utilisateur cliquait sur une publicité pour des jouets. Le clic pour l'annonce, qui rapport valeur 0,08 dollar, est redirigé vers le site Web affilié aux pirates. « Cette technique a fait perdre des recettes à Google et a rapporté des sommes énormes au gang Flashback », écrit Symantec. Si l'on considère que Flashback a infecté les ordinateurs de milliers d'utilisateurs, on peut estimer le chiffre d'affaires généré à environ « 10 000 dollars par jour», ajoute Symantec.

Pour infecter les ordinateurs Mac, Flashback a utilisé une vulnérabilité critique dans Java, corrigée par Apple début avril, sept semaines après que la faille ait été rendue publique. Dans ce laps de temps, 800 000 ordinateurs auraient été infectés. Le 13 avril, Apple a livré un utilitaire spécial pour supprimer Flashback des ordinateurs éventuellement compromis.

(...)(02/05/2012 11:23:04)Les craintes liées à la sécurité freinent le développement du mobile e-Banking

Menée aux Etats-Unis par un institut de recherche indépendant auprès de 1000 utilisateurs de smartphone, cette étude souligne plusieurs facteurs qui freinent un recours plus fréquent au mobile e-banking. Ces derniers comprennent un manque de confiance par rapport à la sécurité des données (30%), la lenteur des transactions (31%), et l'inadéquation des interfaces (26%). En outre, si 94% des utilisateurs trouvent ce service facile d'utilisation et 72% le trouvent pratique, seuls 42% d'entre eux estiment qu'il est fiable.

Des craintes liées à la sécurité des donnéesParmi les non-utilisateurs de mobile e-banking, 60% des personnes invoquent des préoccupations liées à la sécurité de données, et 45% pensent même que le mobile e-banking n'est que dans une phase expérimentale ou encore qu'il est «dangereux». A cet égard, 96% des personnes sondées estiment qu'il est plus sûr d'utiliser le e-banking depuis chez soi sur son ordinateur personnel, alors que pour 93% d'entre elles il est plus sûr de se rendre dans une filiale, ou de se servir d'un bancomat (84%).

Fonctions appréciéesPour 71% des utilisateurs, visionner ses données et gérer ses comptes sont les deux fonctions les plus utiles du mobile e-banking, alors que seuls 42% mentionnent la possibilité d'entrer en contact avec le service à la clientèle. Selon Ashok Vemuri, membre du directoire et chef de la division Amériques chez Infosys, «il est capital que les banques prêtent attention aux feedbacks des premiers utilisateurs de mobile e-banking, et s'orientent en conséquence pour naviguer dans l'environnement digital».

Par ailleurs, l'étude confirme le fort potentiel de croissance du mobile e-banking, puisque 60% des sondés estiment que les services se sont perfectionnés dans les dernières années, et que 61% des non-utilisateurs envisagent de les essayer dans le futur. (...)(30/04/2012 14:39:27)

Flashback fait surtout des ravages chez les utilisateurs de Mac OS X 10.6

Selon Doctor Web, parmi les ordinateurs Macs infectés par le malware Flashback, près des deux tiers sont sous OS X 10.6, mieux connu sous le nom de Snow Leopard. Le vendeur de solutions antivirus russe avait été le premier à lancer l'alerte sur cette attaque de malware d'une ampleur inédite contre les ordinateurs tournant sous l'OS d'Apple, après avoir analysé des données envoyées depuis des ordinateurs infectés.

Avec l'aide d'autres vendeurs de solutions de sécurité, l'entreprise avait utilisé la technique du « sinkholing » pour empêcher les domaines de commande et de contrôle (C&C) dirigés par le botnet Flashback d'émettre des ordres ou de mettre à jour son code d'attaque. Elle a pu aussi estimer la taille du botnet et surtout perturber son fonctionnement. En fin de semaine dernière, Doctor Web a publié sur son blogune analyse portant sur les communications établies entre 95 000 Macs infectées par le malware Flashback et les domaines détournés. Les tentatives de communication effectuées par le botnet ont eu lieu le 13 avril, soit plus d'une semaine après la révélation de l'existence d'un énorme botnet Flashback par Doctor Web. Le malware utilisait une vulnérabilité critique dans Java pour infecter les ordinateurs Mac. Apple, qui continue à effectuer le support de Java pour ses utilisateurs sous OS X, a corrigé la vulnérabilité début avril, soit sept semaines après la découverte de la faille par Oracle et la livraison de mises à jour de Java pour Windows et Linux.

95 000 Mac infectés faute de mise à jour Java

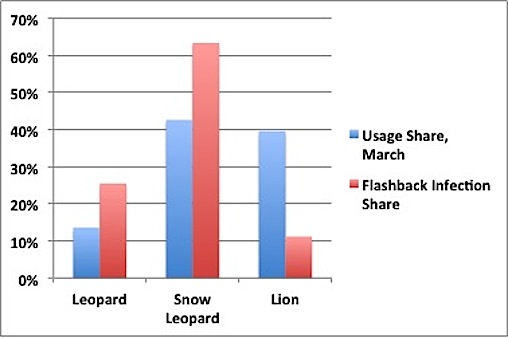

Sans surprise, 63,4% des machines infectées par Flashback tournent sous OS X 10.6 Snow Leopard, la plus récente version du système d'exploitation d'Apple fournie avec Java. Selon Net Application, qui mesure les parts occupées par les systèmes d'exploitation sur Internet, le mois dernier, Snow Leopard était le système Mac OS X le plus représenté. Ce qui en fait la cible privilégiée de Flashback. Leopard, alias OS X 10.5, est le second système Mac OS X le plus infecté par Flashback, selon Doctor Web. Le vendeur a établi que 25,5% des 95 000 Mac hébergeant le malware tournaient avec l'édition 2007 de l'OS d'Apple. Leopard était aussi livré avec Java, mais contrairement à Snow Leopard et à Lion, ce système d'exploitation ne bénéficie plus de mises à jour de sécurité, et ne reçoit donc plus de correctifs Java pour ces versions. Enfin, le mois dernier, Leopard tournait sur 13,6% de tous les ordinateurs Mac.

Mais, alors que le taux d'infection des Mac sous Snow Leopard et sous Leopard est plus élevé que la part qu'ils occupent en terme d'utilisation, l'inverse est aussi vrai pour Mac OS X 10.7 Lion. Le mois dernier, le système d'exploitation sorti en 2011 représentait 39,6% de tous les systèmes Mac OS X en cours d'exécution, mais ne représentait que 11,2% des Mac infectés par le malware Flashback. Cette disparité semble conforter la décision prise en 2010 par Apple de « déprécier » Java, et d'arrêter de le coupler avec son système Mac OS X. Lion a été le premier système livré sans Java, laissant aux utilisateurs la liberté de le télécharger et de l'installer eux-mêmes.

Mac OS X Lion (à l'extrême droite) est le système le moins infecté par le malware Flasback. La décision d'Apple de ne plus coupler son OS avec Java semble avoir été la bonne. (Données : Doctor Web et Net Applications)

Même si Doctor Web ne tire pas ces conclusions de ses données, les chiffres indiquent clairement que les versions de Mac OS X livrés avec Java - Snow Leopard et Leopard - ont beaucoup plus de chance d'être touchées par Flashback. À l'inverse, Lion - livré sans Java par défaut - est beaucoup mieux protégé contre le malware. Les données du vendeur montrent également que de nombreux utilisateurs Mac ne mettent pas leurs systèmes à jour, ce que Ed Bott, de ZDNet, fait aussi remarquer dans son blog. Ainsi, 24% des Mac infectés sous Snow Leopard sont en retard d'au moins une mise à jour, 10,4% en ont trois ou plus en retard, et 8,5% sont à quatre mises à jour en retard et plus. Les utilisateurs de Mac OS X Lion ne sont pas bien meilleurs : 28% ont une ou plusieurs mises à jour de retard.

En matière d'application de correctifs, les utilisateurs de Windows ne sont pas mieux placés. Selon Qualys, qui examine régulièrement plusieurs centaines de milliers de PC, dans l'entreprise, 5% à 10% des machines sous Windows ne sont jamais mises à jour, et certaines mises à jour livrées par Microsoft sont ignorées par 20 à 30% des PC sous Windows, jusqu'à quatre mois ou plus après leur sortie. selon les données de Doctor Web, les utilisateurs Mac ne sont pas très rapides non plus pour mettre leurs machines à jour, voire pour ne rien faire du tout. L'OS X 10.6.7, l'avant avant-dernière mise à jour de Snow Leopard, a été livrée il y a 13 mois, mais seuls 9% des Macs sous Snow Leopard infectés par le malware tourne avec cet update.

Mise à jour simple mais indispensable

Afin d'empêcher Flashback d'exploiter la faille Java dans les systèmes Snow Leopard et Lion, les utilisateurs doivent lancer « Mise à jour de logiciels» à partir du menu Apple et télécharger les correctifs pour Java livrés ce mois-ci. La fonction « Mise à jour de logiciels » permet également d'installer la dernière version disponible des systèmes d'exploitation sur des Macs exécutant des versions plus anciennes. En ce qui concerne les machines tournant sous Leopard, les utilisateurs peuvent désactiver Java dans leurs navigateurs afin d'empêcher les attaques.

Plus tard cette année, Oracle doit sortir une version 7 de Java pour les utilisateurs sous Mac OS X. Ceux qui feront la mise à jour vers Java 7 recevront alors des mises à jour de sécurité régulières directement d'Oracle, et non plus d'Apple.

(...)(30/04/2012 10:39:12)

Comment la Russie est devenue une superpuissance de la cybercriminalité

En 2011, les criminels russophones ont capté plus d'un tiers du marché mondial de la cybercriminalité. Cette forte augmentation de la fraude en ligne, dans et hors du pays, fait de la Russie une superpuissance en matière de criminalité numérique.

Telles sont les conclusions du rapport « États et tendances du marché du cybercrime en Russie en 2011 » publié par Group-IB, un cabinet d'études russe spécialisé dans la sécurité. Selon ses estimations basées sur des données provenant aussi bien d'organismes publics que de partenaires, en 2011, le marché de la cybercriminalité mondiale a atteint 12,5 milliards de dollars environ, dont 4,5 milliards sont imputables à des criminels Russes et russophones (incluant ceux qui vivent hors de Russie).

Un marché intérieur florissant

Dans le même temps, sur la base de données collectées par le milieu lui-même, à l'intérieur des frontières russes, le marché de la cybercriminalité a doublé l'an passé comparativement à l'année 2010, pour atteindre les 2,3 milliards de dollars. Un niveau extrêmement élevé au regard de la population du pays et de ses 143 millions d'habitants. Au premier rang de cette cybercriminalité intérieure, il y a la fraude en ligne, dont le chiffre d'affaires se situe à environ un milliard de dollars, juste devant le spam qui génère 830 millions de dollars, suivi par les services du marché intérieur avec ses 230 millions de dollars et les attaques par deni de service DDoS qui captent 130 millions de dollars.

Mise à part cette augmentation étonnante, le milieu de la cybercriminalité russe s'est également consolidé. Il est constitué de groupes plus grands, plus organisés, et de plus en plus contrôlés par les mafias du crime classique. Le rapport fait aussi état de preuves évidentes de coopération entre ces groupes, plus l'émergence d'un important marché « du crime vers le crime » (C2C) qui contribue à soutenir les activités du milieu.

Des lois encore laxistes en Russie

Le fait que l'enquête soit réalisée par un groupe de chercheurs basés en Russie rend sa lecture passionnante. Celui-ci égrène de multiples preuves diverses sur les méthodes et les tendances, en terme de malwares par exemple, qui montrent que la Russie est un pôle important du cybercrime. Mais les chiffres bruts sont rarement mis au crédit de son mode de fonctionnement ou de son business modèle. Alors, pourquoi la Russie est-elle devenue un pays aussi important pour la cybercriminalité ? Au-delà de l'explication traditionnelle qui invoque la recrudescence de programmeurs russes mal payés, Group-IB soulève pour sa part le problème du contrôle et des lois du pays.

Les chercheurs exposent ainsi l'histoire de Yevgeniy Anikin et Viktor Pleschuk, deux membres du gang qui ont subtilisé 10 millions de dollars en détournant les distributeurs de billets WorldPay ATM de la Royal Bank of Scotland en 2008. Ceux-ci ont été condamnés à des peines avec sursis par les tribunaux russes. « Ces failles dans les lois russes, le manque de sanctions sévères, une constance dans l'application de la loi et le manque de mesures pour lutter contre la criminalité numérique, font que les cybercriminels ne sont majoritairement pas tenus responsables des crimes qu'ils commettent », font remarquer les chercheurs. Selon Ilya Sachkov, le PDG de Group-IB, « chaque année, le marché de la cybercriminalité en provenance de Russie coûte des milliards de dollars à l'économie mondiale ».

(...)(30/04/2012 09:41:32)

Une page antivirus chez Facebook

Facebook vient de s'associer avec cinq éditeurs d'antivirus afin de proposer au téléchargement leurs dernières solutions de sécurité. En outre, cet accord devrait permettre d'améliorer sensiblement la qualité de son filtre contre les liens malicieux, avec les propres bases de données de Microsoft, McAfee, Sophos, Symantec et Trend Micro.

Le réseau social estime à environ 4% le nombre de spams postés parmi tous les liens postés chaque jour sur son réseau. Chaque lien partagé sur Facebook est passé au crible, à travers une base de données incluant des milliers de sites "vérolés", désormais enrichie des éléments en provenance de ces cinq éditeurs partenaires.

En marge de cet accord, Facebook a lancé un marché en ligne de l'antivirus, qui propose de télécharger des versions d'évaluation, gratuites pendant six mois, des produits proposés par Microsoft, McAfee, Sophos, Symantec et Trend Micro. Pour ces éditeurs, il s'agit d'un marché fructueux, fort de 900 millions de membres.

Enfin, ces mêmes partenaires rejoignent la page d'information dédiée à la sécurité de Facebook. Les internautes pourront ainsi être alertés des risques en cours sur le réseau social et, plus généralement, sur internet.

(...)(27/04/2012 16:02:17)Avast Free Antivirus arrive sur Mac

Complet et gratuit pour une utilisation personnelle ou professionnel - l'enregistrement est toutefois obligatoire - Avast 7 Free Antivirus pour Mac protègent contre les logiciels malveillants qui sont de plus en plus nombreux sur Mac OS. Les versions commerciales, Avast Pro Antivirus et Internet Security, qui ajoute les modules antispam, firewall et bac à sable ne sont par contre pas disponibles pour Mac OS.

Avec la recrudescence des malwares, la politique de sécurité au cas par casd'Apple n'est malheureusement plus suffisante pour protéger la plateforme à la pomme. Nonobstant ce que peuvent raconter certains éditeurs, il n'y a jamais eu de mythe de l'invulnérabilité du système d'exploitation Mac OS. Les antivirus, comme les malwares existent depuis longtemps sur la plate-forme d'Apple même s'ils sont bien moins nombreux et virulents que dans le monde Windows.

Modules antimalware et antipishing

Avast pour Mac repose sur le moteur antivirus d'Avast 7, déjà utilisé par plus de 150 millions d'utilisateurs actifs. Il fournit aux utilisateurs trois boucliers de défense : pour la protection du web et du mail, pour le filtrage des données entrantes et pour l'analyse du disque dur. Comme ses concurrents, Avast bénéficie également d'une vaste connaissance des menaces informatiques grâce à sa Communauté IQ, qui envoie directement au laboratoire du groupe un flux constant de données sur les malwares rencontrés. En retour, les utilisateurs reçoivent sur leur ordinateur des mises à jour sur les menaces nouvelles et émergentes. Le plug-in et module de réputation WebRep, intégré au logiciel, permet aux utilisateurs de disposer d'informations sur les techniques de phishing et sur la fiabilité des sites, à partir notamment de cette communauté. Cet utilitaire améliore aussi la sécurité sur d'autres plates-formes informatiques puisqu'il éradique également les virus Windows, inoffensifs pour Mac OS X.

L'éditeur tchèque n'est pas le premier à s'intéresser au monde Apple. BitDefender, Intego, McAfee, Symantec, Sophos et Kaspersky proposent déjà des antivirus pour le système d'exploitation Mac OS X.

(...)| Les 10 documents suivants > |