Flux RSS

Intrusion / hacking / pare-feu

718 documents trouvés, affichage des résultats 141 à 150.

| < Les 10 documents précédents | Les 10 documents suivants > |

(30/09/2011 14:59:45)

IBM X-Force : les appareils mobiles de plus en plus ciblés par les malwares

Le rapport « X-Force 2011 Mid-Year Trend and Risk Report » publié par les équipes d'IBM sur montre que le marché de la téléphonie mobile est une cible privilégiée par les pirates. Selon ce document, les méthodes d'attaques menées contre les systèmes d'exploitation mobiles vont passer de 18 en 2009 à environ 35 d'ici la fin 2011, tandis que le nombre de vulnérabilités passera d'environ 65 à plus de 180 sur la même période. « Au premier semestre 2011, nous avons constaté une augmentation de l'activité des logiciels malveillants visant la dernière génération de smartphone, notamment parce que les pirates ont flairé les nombreuses opportunités sur ce type d'appareil,» affirme le rapport.

Ce dernier, qui prend les terminaux fonctionnant sous Android comme exemple, explique que certaines des applications proposées par les places de marché sont des malware. Si bien que les utilisateurs devraient être plus vigilants dans leurs choix et sur les relais où ils téléchargent leurs applications. « Les marchés d'application Android sont l'un des vecteurs les plus populaires et les plus efficaces pour distribuer des logiciels malveillants. A côté du marché officiel propre à Google, il existe de nombreux marchés tiers non-officiels, » indique le rapport. Un autre problème avec les appareils mobiles, notamment les téléphones, c'est que les utilisateurs sont dépendants du constructeur pour corriger les failles identifiées dans le système d'exploitation. Ces vulnérabilités connues peuvent rester en l'état, non pas parce que les correctifs n'existent pas, mais parce qu'ils ne sont pas fournis tels quels par les fabricants de téléphones. « De nombreux fournisseurs de téléphonie mobile ne s'embarrassent pas pour faire des mises à jour de sécurité sur leurs appareils, » indique encore le rapport.

Des logiciels de plus en plus vulnérables

En dehors de la mobilité, ceux qui luttent contre les malware sont face à une menace croissante liée à la faiblesse des logiciels évalués par le système de notation Common Vulnerability Scoring System (CVSS), ceux affichant des notes de 10/10 étant les plus critiques. Selon le CVSS, au cours du premier semestre 2011, le pourcentage de vulnérabilités critiques a fait un bond, passant de 1% à 3%, comparé à l'année 2010. Certes, ce niveau reste faible, mais il atteint tout de même le triple de l'année dernière. « Et, au milieu de l'année en cours, le nombre de vulnérabilités critiques est déjà supérieur à celui de toute l'année dernière, » indique encore le rapport. « Presque toutes ces failles critiques posent un problème sérieux : elles permettent l'exécution de code à distance, avec un impact potentiel important sur un produit logiciel de classe entreprise », ajoute encore le rapport.

Les vulnérabilités se concentrent aussi sur un nombre de plus en plus réduit de fournisseurs, comme le constate le rapport. En 2009, 10 produits logiciels se partageaient un quart (25%) de toutes les vulnérabilités les plus critiques signalées. Au milieu de cette année, ce nombre a bondi à un tiers (34%). IBM X-Force n'a pas dévoilé les noms de ce Top 10. « L'essentiel, c'est que les services informatiques des entreprises consacrent cette année autant de temps, sinon plus, à déployer des correctifs pour ces produits, » indique le rapport.

Le rapport met aussi en évidences quelques améliorations :

- Pour la première fois depuis 5 ans, les vulnérabilités affectant les applications web sont passées de 49% à 37%.

- Les vulnérabilités critiques sont au niveau d'il y a quatre ans.

- Le spam et le phishing traditionnels sont en baisse.

Le réseau informatique d'Areva piraté

Areva vient de reconnaître que son système informatique avait été attaqué par des pirates. Selon L'Expansion, qui évoque une origine asiatique, ces intrusions duraient depuis deux ans. Elles auraient touché non seulement la France mais également des sites du groupe à l'étranger. Areva a confirmé que son réseau informatique avait été piraté. « Nous avons subi une attaque et nous avons pris de mesures afin que ces actes ne se renouvellent pas », a indiqué le service communication du groupe. « Des mesures de renforcement de nos systèmes de sécurité ont été prises avec le soutien de l'Agence nationale de la sécurité des systèmes d'informations (Anssi) ».

Areva s'est voulu rassurant en précisant que les attaques portaient sur des données non critiques et pas sur des informations sensibles il y a eu un accès frauduleux sur le réseau commun d'infrastructures permettant l'échange d'informations non critiques, a précisé Areva. Les secrets industriels du groupe n'ont pas été impactés.

Illustration: Crédit photo: D.R

(...)

ElcomSoft trouve un moyen de craquer les mots de passe des terminaux Blackberry (MAJ)

La société russe, Elcomsoft, indique qu'avant l'arrivée de son produit, il n'y avait aucun moyen d'accéder au mot de passe d'un smartphone BlackBerry. En effet, ces derniers sont configurés pour effacer toutes les données sur le téléphone si un mot de passe est tapé incorrectement 10 fois de suite.

Elcomsoft a démontré qu'il existait un moyen de contourner le problème en utilisant la carte amovible multimedia du BlackBerry, mais seulement si un utilisateur a configuré son smartphone d'une certaine manière. Afin que le logiciel de l'éditeur puisse réussir, un utilisateur doit avoir activé l'option de chiffrement sur la carte multimédia. Cette fonctionnalité est désactivée par défaut, mais Elcomsoft estime qu'autour de 30 % des utilisateurs de BlackBerry choisissent cette sécurité supplémentaire.

Casser le code depuis la carte

Le logiciel peut alors analyser la carte cryptée et utiliser une méthode dite de « force brute » pour trouver un mot de passe, ce qui implique des millions d'essais de combinaisons possibles par seconde. Elcomsoft précise qu'il peut récupérer un mot de passe à sept caractères en moins d'une heure à condition que le mot choisi soit tout en minuscules ou en majuscules. Le logiciel n'a pas besoin d'accéder au BlackBerry mais seulement à la carte.

Cette fonctionnalité est disponible dans le programme nommé Phone Password Breaker. Il coûte 79 livres sterling pour l'édition grand public et 199 £ pour la version professionnelle. Ce programme peut aussi récupérer les mots de passe utilisés pour accéder à des fichiers de sauvegarde cryptés sur les iPhone, iPhone et iPod Touch d'Apple sans avoir besoin d'avoir le terminal dans la main.

Les fichiers de sauvegarde contiennent des données sensibles, y compris les journaux d'appels, les archives de SMS, des calendriers, des photos, des paramètres de compte email, l'historique de la navigation et plus encore.

Elcomsoft est déjà connue pour avoir craqué l'année dernière le service de backup sur PC et Mac (BlackBerry Desktop Software). Elle avait aussi réussi à casser le protocole WPA utilisé par les réseaux sans fil.

(Mise à jour) Suite à l'article, RIM rappelle que la méthode présentée est mise en oeuvre dans des conditions particulières. La société donne quelques conseils pour éviter ces risques.

"Pour une protection plus forte et si l'utilisateur préfère l'option de crypter le contenu d'une carte, RIM préconise de choisir pour le chiffrement la clé du terminal ou de combiner celle-ci avec le mot de passe du smartphone.

Pour augmenter la difficulté de deviner les mots de passe, RIM recommande de toujours utiliser des identifiants forts. Ils doivent avoir les caractéristiques suivantes: ponctuation, chiffres, lettres majuscules et minuscules. Ils ne doivent pas inclure le nom d'utilisateur, de compte ou tout autre mot ou une phrase qui serait facile à deviner.

RIM rappelle que la sécurité des terminaux mobiles et les éléments réseaux sont testés tous les jours par les chercheurs en sécurité de sociétés tierces."

Des pirates cachent leurs attaques dans de faux courriels d'imprimante

Les hackers ont trouvé une nouvelle ruse pour tromper les utilisateurs et les inciter à ouvrir des pièces jointes malveillantes : leur envoyer des messages mails qui ont l'air de venir des imprimantes multifonctions de leur environnement de travail familier. En effet, de nombreuses imprimantes sont aujourd'hui capables d'envoyer des documents numérisés. « C'est une nouvelle tactique d'attaque que nous n'avions pas repéré jusqu'à présent », explique Paul Wood, analyste senior en intelligence informatique chez Symantec.cloud, une branche de service de messagerie et de sécurité Internet au sien de l'entreprise de sécurité.

Invariablement, ces courriels contiennent une sorte de cheval de Troie qui peut être utilisé pour télécharger d'autres malwares ou voler des documents sur l'ordinateur visé. Dans son rapport mensuel « Symantec Intelligence Report » publié hier, l'entreprise donne quelques exemples de courriels repérés récemment. À première vue, les emails ne suscitent pas la méfiance, affichant dans la rubrique objet un banal « Fwd : Document numérisé envoyé par HP Officejet ». Dans le courriel on peut lire aussi que « le document joint a été numérisé et envoyé à partir d'une imprimante Hewlett-Packard HP Officejet 05701J. » Celui-ci est signé « Envoyé par Morton. »

Un courriel qui à l'air d'être interne à l'entreprise

Comme le fait remarquer Paul Wood, pour tromper sur l'expéditeur, les scammmers ou escrocs s'arrangent en général pour que le courriel comporte le même nom de domaine que celui du destinataire. Certains des messages récupérés par Symantec semblent, si l'on n'y regarde pas de trop près, provenir de la messagerie interne de l'entreprise. Ce qui augmente la probabilité de faire ouvrir la pièce jointe par la personne recevant le message. Ce qui est étrange, c'est que celle-ci se présente sous forme de fichier « .zip ». Or, selon le chercheur, la plupart des imprimantes avec fonction de messagerie ne peuvent pas envoyer de fichier « .zip ». « Elles ne peuvent envoyer qu'un fichier image, » a t-il confirmé.

Certes, Windows sait ouvrir des fichiers « .zip », mais cette méthode prouve que l'objectif des escrocs est de masquer l'extension « .zip » aux utilisateurs qui font appel à des outils tiers pour décompresser le contenu des messages. Si bien qu'avec certains outils d'archivage, la pièce jointe malveillante apparaît en fait avec une extension de fichier « .doc » ou « .jpg ». « Les pirates ont trafiqué les noms de fichier afin de ne pas éveiller les soupçons, » a ajouté Paul Wood. « Cette technique ressemble à d'autres méthodes d'ingénierie sociale observées dernièrement, avec l'envoi de courriels prétendant provenir d'émetteurs connus, mais transportant diverses pièces jointes malveillantes. »

(...)(28/09/2011 11:13:47)La variante d'un malware Mac refait surface sous forme de PDF

Quand il est téléchargé, le Trojan-Dropper OSX/Revir.A affiche sur l'écran du Mac quelque chose qui ressemble à un document PDF de plusieurs pages, en chinois - peut-être un manifeste politique - un camouflage en réalité. Cependant, celui qui ne résiste pas à l'envie d'ouvrir le faux PDF, installe le cheval de Troie Backdoor : OSX/Imuler.A, lequel, comme son nom l'indique, connecte la machine par une porte dérobée à un serveur distant.

Pour l'instant, c'est la seule opération réalisée par ce cheval de Troie. Le serveur auquel il connecte l'ordinateur n'abrite qu'une simple installation Apache sans danger pour le Mac. De plus, dans la mesure où la souche a été repérée par l'intermédiaire du service de scan VirusTotal et non grâce à des feedbacks d'utilisateurs, les chercheurs de F-Secure ne sont même pas sûrs de savoir comment le Trojan Horse se propage, même si, sur leur blog, ils supposent que le vecteur le plus probable se situe dans les pièces jointes.

Une ruse bien connue

Comme avec les autres malwares Mac, le vrai souci c'est que cet évènement confirme la mise au point d'une méthode d'attaque, et montre comment des logiciels malveillants se font passer pour des fichiers légitimes. Si elle peut inquiéter, la ruse du PDF masqué n'est pas nouvelle : les PC sous Windows ont du faire face à de nombreux chevaux de Troie utilisant l'extension « .pdf.exe » pour s'introduire sur les PC. Dans le cas où l'extension est masquée, la vraie-fausse icône d'un document PDF pourrait inciter les utilisateurs insouciants à cliquer sur un document qu'ils ne devraient pas ouvrir. Comme le dit Rich Mogull, expert en sécurité pour l'environnement Mac, « il est beaucoup plus facile de tromper les utilisateurs et de les amener à installer un logiciel malveillant, que de casser la sécurité du système d'exploitation. »

Ainsi, même si le Trojan-Dropper : OSX/Revir.A ne présente pas de danger immédiat, il rappelle que l'on doit rester vigilant et prendre des précautions raisonnables dans le cas où celui-ci, ou quelque chose qui lui ressemble, devienne une menace bien réelle. Ce n'est pas la première fois que nous invitons les utilisateurs à ne pas cliquer sur des liens ou à ne pas télécharger les pièces jointes aux messages électroniques de personnes inconnues. Si dans Safari, vous décochez l'option « Ouvrir automatiquement les fichiers « fiables » » après téléchargement (Safari -> Préférences -> Général); et aussi longtemps que vous pratiquez le bon sens, vous devriez être à l'abri de la plupart des attaques malveillantes. Vous devez également vous assurer que le fichier de définitions de logiciels malveillants de Mac OS X est à jour.

Une mise à jour chez Apple

Si vous vous laissez accidentellement piéger par ce cheval de Troie particulier, F-Secure a préparé un mode d'emploi pour supprimer manuellement l'accès au backdoor. La manip consiste à ouvrir Moniteur d'activité (dossier Applications/Utilitaires), de sélectionner checkvir dans la liste et de cliquer sur « Quitter l'opération », puis de supprimer les fichiers suivants : /utilisateurs/utilisateur/ Library/LaunchAgents/checkvir/ et utilisateurs/ utilisateur/Library/LaunchAgents/checkvir.plist. Enfin, Apple propose depuis lundi une mise à jour de sécurité pour éradiquer ce problème.

Crédit photo : D.R.

(...)(27/09/2011 15:08:11)MySQL.com piraté pour injecter des logiciels malveillants

Le fournisseur de services de sécurité Armorize Technologies a relevé le problème sur le site MySQL.com le lundi 26 septembre à environ cinq heures, heure du Pacifique. Des pirates avaient installé un code JavaScript qui a injecté toute une série d'attaques à destination des navigateurs web des visiteurs du site web. Ces attaques exploitaient les failles des navigateurs non mis à jour ou utilisant des versions non patchées d'Adobe Flash et Reader. Les PC - sous Windows - pourraient avoir été discrètement infectés par des logiciels malveillants.

Juste après 11 heures, le problème avait été réglé et le site web nettoyé, a déclaré Wayne Huang, PDG de Armorize Technologies. Il pense que le code malveillant est resté moins d'une journée sur le site MySQL.com. Wayne Huang a également indiqué que les hackers avaient utilisé le kit Black Hole pour inquiéter les visiteurs du site, mais son équipe n'avait pas encore compris quel type de logiciel malveillant avait été installé. Généralement, les cyber-criminels tentent d'implanter des programmes malveillants afin de voler les mots de passe des victimes, d'afficher de fausses pubs pour des logiciels antivirus factices ou de créer des ordinateurs zombies qui peuvent être loués à d'autres. Oracle, qui gère le projet MySQL.com, enquête encore sur le problème et n'a pas souhaité apporter d'éclaircissements supplémentaires sur cette affaire.

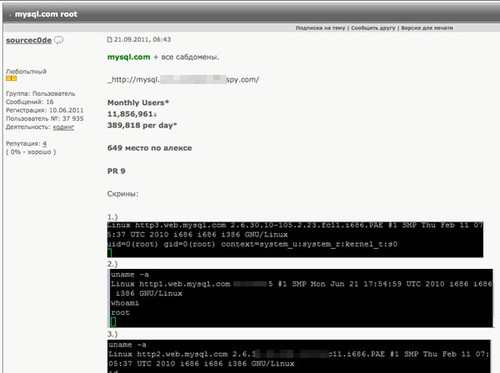

Cliquer sur l'image pour l'agrandir

Les sites Open Source sont devenus des cibles de choix

Les sites Open Source comme MySQL.com qui génèrent un trafic Internet très important ont été durement touchés ces derniers mois. Ces dernières semaines, la Linux Foundation a été obligée de mettre en berne plusieurs de ses sites compromis, Kernel.org et Linux.com par exemple. Et MySQL lui -même avait déjà été frappé un peu plus tôt dans l'année.

Les pirates informatiques qui ont attaqué MySQL.com en mars dernier ont publié une liste de noms d'utilisateurs et de mots de passe. Des informations réutilisées par la suite pour se réintroduire dans le site selon Maxim Goncharov, chercheur chez l'éditeur Trend Micro. Sur certains forums russes, un hacker nommé sourcec0de a récemment indiqué pouvoir fournir un accès aux serveurs de MySQL.com, explique encore Maxim Gontcharov. Le prix de ce service un peu particulier ? 3000 dollars américains. On ne sait pas si sourcec0de a vraiment eu accès au site MySQL.com, mais il a publié des captures d'écrans qui semblaient démontrer qu'il avait un accès aux serveurs MySQL, a déclaré Maxim Goncharov sur son blog.

Illustration principale : Capture d'écran de MySQL.com réalisée par Amorize

Timeline de Facebook : Une aubaine pour les pirates

TimeLine, la fonctionnalité tout juste dévoilée par Facebook aux développeurs, et que l'entreprise prévoit de déployer dans quelques semaines, résume, sur une seule page, les événements passés importants des utilisateurs. Selon Mark Zuckerberg, le PDG de l'entreprise, Timeline, c'est « l'histoire de votre vie. » Cet aspect n'a pas échappé aux experts de l'éditeur britannique Sophos spécialisé dans la sécurité. « Timeline facilite énormément la collecte d'informations sur les personnes, » a déclaré Chet Wisniewski. «Certes, ces données existent déjà actuellement sur Facebook, mais elles ne sont pas accessibles aussi facilement. »

« Les cybercriminels cherchent souvent à dénicher des détails personnels sur des sites de réseautage social pour élaborer des attaques ciblées, » fait remarquer le chercheur de Sophos, « et Timeline va leur mâcher le travail. » D'autant que « Facebook encourage les gens à combler les vides dans l'histoire de leur vie», a constaté Chet Wisniewski. Celui-ci fait notamment référence à l'outil qui demande aux utilisateurs d'ajouter des détails aux sections laissées vides. « Les gens utilisent souvent des éléments de leur vie personnelle pour élaborer leurs mots de passe ou encore définir la question de sécurité que certains sites et services demandent pour réinitialiser les mots de passe.

Plus il y a de détails dans un récit, plus les gens se mettent en danger, » a encore estimé le chercheur. « Vous vous souvenez du hack du compte de Sarah Palin, l'ancien gouverneur de l'Alaska? » a-t-il demandé. « Le pirate avait trouvé en ligne les réponses aux questions de sécurité imaginées par l'ancien gouverneur, » a-t-il ajouté. Il avait fallu seulement 45 minutes à l'ancien étudiant de l'Université du Tennessee qui s'était vanté de l'exploit - il a été condamné pour de multiples chefs d'inculpation par un tribunal fédéral l'an dernier - pour réinitialiser le mot de passe du compte de messagerie Yahoo de Sarah Palin.

Des informations importantes pour les pirates

« Les pirates peuvent aussi utiliser ce qu'ils trouvent sur Facebook et ailleurs pour élaborer des emails convaincants dans lesquels ils peuvent inclure des logiciels malveillants ou des liens vers des sites malveillants, » a déclaré Chet Wisniewski, même si l'individu n'est pas forcément la cible. «Le pirate peut chercher à viser l'entreprise pour laquelle travaille un individu particulier, comme ça a été le cas pour les salariés de RSA Security », a-t-il déclaré, en rappelant les courriels envoyés à des salariés ordinaires de cette entreprise plus tôt cette année, accompagnés de feuilles de tableur Excel infectées par des logiciels malveillants qui ont permis aux pirates de s'introduire dans le réseau de RSA. Grâce à cela, les criminels ont pu siphonner les systèmes de RSA et voler des informations confidentielles sur sa technologie d'authentification par tokens SecurID.

D'autres individus, qui ne sont pas des pirates au sens strict, pourraient utiliser Timeline pour déterrer rapidement des informations sensibles qu'ils peuvent exploiter, » a déclaré Chet Wisniewski. «Par exemple, une personne malveillante pourrait utiliser Timeline pour collecter des informations en vue de vous harceler, ou un collègue de travail en concurrence sur le plan professionnel pourrait les utiliser contre vous, » a-t-il ajouté. « Plus vous vous employez à compléter votre histoire - et nous avons été conditionnés à remplir des formulaires - plus il sera facile à une personne mal intentionnée de collecter des renseignements vous concernant, » a déclaré le chercheur.

[[page]]

Même si les paramètres actuels de confidentialité de Facebook vont s'appliquer à la Timeline - les utilisateurs pourront décider de ce que chaque ami pourra voir - et même si la Timeline peut être éditée à tout moment pour supprimer un évènement gênant, le chercheur semble assez pessimiste quant à la capacité de décision des utilisateurs. « Vous pouvez nous taxer de paranoïaques ou nous reprocher d'être trop prudents - mais nous sommes payés pour réfléchir aux dangers possibles. Et, pour 99% des individus, ce facteur danger ne semble même pas traverser leur esprit, » a déclaré Chet Wisniewski.

Dans un sondage réalisé par Sophos sur son site Internet, près de 50% des personnes ayant répondu ont convenu que la Timeline de Facebook les inquiétait, et environ 17% ont trouvé l'idée séduisante ou dit qu'ils s'y adapteraient. Chet Wisniewski a admis que le sondage ne reflétait probablement pas l'opinion de la plupart des utilisateurs de Facebook. « Ces utilisateurs ont répondu volontairement au sondage et ils sont suffisamment préoccupés par la sécurité pour avoir consulté notre site internet. »

(...)(26/09/2011 10:01:11)Support : Attention aux faux appels d'escrocs

Selon la Centrale d'enregistrement et d'analyse pour la sûreté de l'information suisse MELANI, plusieurs entreprises ont récemment été contactées téléphoniquement par des personnes se faisant passer pour des employés de Microsoft. Ces appels ont pour but de convaincre les victimes potentielles d'exécuter des manipulations sur leur propre ordinateur, afin de télécharger des codes malveillants, de visiter des pages web infectées ou encore d'opérer des modifications sur le système Windows afin de permettre l'accès à distance. Les criminels tentent par ce biais de se procurer un accès aux ordinateurs de l'entreprise.

Des appels en anglaisLes personnes qui appellent parlent pour la plupart anglais et disent être basés aux USA, en Angleterre ou en Australie. Le numéro de téléphone de contact provient d'un de ces pays. Ces faux employés prétendent que Microsoft a reçu des messages d'erreur en provenance d'un ordinateur de l'entreprise. Le choix des victimes semble être de nature aléatoire.

Il convient de préciser que Microsoft n'appelle pas spontanément pour résoudre des problèmes informatiques. De plus amples informations à ce sujet sont disponibles sur le blog du responsable de la sécurité de Microsoft (voir illustration principale).

Un auteur des attaques contre Sony arrêté aux États-Unis

Cody Kretsinger, 23 ans, a été arrêté jeudi matin par le FBI. L'étudiant de Phoenix est accusé de piratage et de complot. Selon l'agence fédérale américaine, celui-ci appartiendrait au groupe de hackers LulzSec responsable de la cyber-attaque menée contre Sony Pictures, au cours de laquelle les données personnelles de plus d'un million de personnes avaient été compromises. Selon les procureurs, Cody Kretsinger et le hacker « Recursion», celui qui a utilisé la technique d'attaque dite par injection de SQL pour s'introduire dans la base de données de Sony Pictures, sont la même personne. C'est lui qui aurait fourni l'énorme quantité de données divulguées par LulzSec le 2 juin 2011, dont des coupons de promotion, les adresses mail et les mots de passe des clients de Sony.

Au moment où LulzSec a posté ces données, Sony se remettait à peine de l'effraction dévastatrice qui avait mis K.O son PlayStation Network, obligeant l'entreprise à le déconnecter pendant plus de deux mois. La remise en route du service lui avait coûté la bagatelle de 183 millions de dollars. « Nous enquêtons toujours sur les dégâts causés par l'attaque contre Sony Pictures », a déclaré le FBI jeudi dans un communiqué. La réponse musclée de Sony pour parer à la diffusion d'un code «jailbreak» permettant de faire tourner sur sa console PS3 des logiciels non autorisés, a transformé l'entreprise en cible de premier plan pour tous les pirates, et les hackers de LulzSec n'ont pas été les seuls à essayer de s'introduire dans les systèmes informatiques du géant de l'électronique.

Des attaques tout azimut cette année

LulzSec a mené plusieurs actions cette année, mettant l'Internet sens dessus dessous. Ainsi, le groupe a piraté plusieurs sites web appartenant à des entreprises en vue et à des agences gouvernementales (la CIA par exemple), et a ensuite joyeusement dispersé les données volées sur le Net sans se préoccuper des conséquences. Depuis, le groupe semble s'être calmé, suite à une série d'arrestations survenues aux États-Unis et en Angleterre. Cody Kretsinger aurait essayé de masquer ses traces en utilisant le service de proxy Hidemyass.com et en effaçant le disque dur de son ordinateur après l'attaque. Aujourd'hui, s'il est reconnu coupable, il encoure 15 ans de prison.

Par ailleurs, le FBI a également annoncé l'arrestation de deux membres présumés du Peoples Liberation Front, un groupe qui, en 2010, a revendiqué une attaque par déni de service DoS de 30 minutes contre le comté de Santa Cruz, en Californie. Comme LulzSec, Peoples Liberation Front s'est affilié au mouvement des Anonymous. Christophe Doyon et Joshua Covelli, les deux membres du Peoples Liberation Front, doivent comparaître pour répondre d'accusations de piratage. Quant à Joshua Covelli, il a déjà été inculpé pour l'attaque menée par Anonymous en décembre 2010 contre le site de Paypal.com.

(...)(22/09/2011 12:21:56)Adobe corrige un bug dans Flash déjà exploité par les pirates

Hier, Adobe a patché six vulnérabilités dans son lecteur Flash, dont une déjà exploitée par des pirates, comme l'a reconnu l'éditeur. Cette vulnérabilité, identifiée par la référence CVE-2011-2444, partage certaines caractéristiques avec une faille antérieure de Flash, utilisée au mois de juin dernier pour cibler les comptes d'utilisateurs Gmail, la messagerie de Google. Adobe a qualifié cette vulnérabilité de cross-site scripting (XSS), un genre prisé par les voleurs d'identité pour subtiliser des identifiants et des mots de passe sur des navigateurs Internet vulnérables. Cette fois, ils n'ont pas directement visé les navigateurs web. Par contre, les attaquants ont exploité le plug-in Flash présent dans tous les navigateurs Internet. Comme celui du mois de juin, le bug CVE-2011-2444 a été signalé à Adobe par l'équipe de sécurité de Google.

Le contenu de l'avis publié par Adobe décrivant la vulnérabilité CVE-2011-244, ressemble presque mot pour mot à ce que l'éditeur avait mentionné dans son bulletin de sécurité à propos de la précédente faille de juin. « Des informations indiquent que cette vulnérabilité est exploitée de manière sauvage dans des attaques actives et ciblées visant à tromper l'utilisateur, l'incitant à cliquer sur un lien malveillant diffusé par mail, » a déclaré Adobe. « Cette vulnérabilité XSS pourrait être utilisée par les attaquants pour prendre le contrôle des comptes utilisateurs détenus sur tout site Web ou par tout fournisseur de service de messagerie, si l'utilisateur s'est rendu sur le site malveillant. » Adobe a refusé de donner des détails sur la manière dont la vulnérabilité CVE-2011-2444 était exploitée, renvoyant ces questions vers Google. Le géant de la recherche sur Internet n'a pour l'instant pas répondu à une demande de commentaires.

Cinq bugs corrigés dans ce patch

Quant aux quatre des cinq autres bogues de Flash patchés par Adobe, « ils pourraient être exploités par des attaquants pour exécuter un code malveillant sur les ordinateurs de leurs victimes, » a déclaré Adobe dans son bulletin. La mise à jour de Flash livrée mercredi est la première depuis celle du 9 août dernier, laquelle corrigeait 13 vulnérabilités. Depuis le début de l'année, c'est la huitième fois qu'Adobe corrige son lecteur Flash. Cela inclus les patchs « out-of-band », c'est-à-dire hors du calendrier régulier de mise à jour d'Adobe, livrés en urgence pour parer à des attaques en cours.

Les versions corrigées du Player Flash pour Windows, Mac, Linux et Solaris peuvent être téléchargées à partir du site Web d'Adobe. Comme toujours, les utilisateurs peuvent également passer par l'outil de mise à jour de Flash ou attendre l'invite du logiciel indiquant qu'une nouvelle version est disponible. Les utilisateurs d'Android doivent se rendre sur l'Android Market pour obtenir la dernière version du Player d'Adobe.

Google a discrètement mis à jour son navigateur Chrome mardi avec la version patchée du Player Flash. Depuis avril 2010, Google inclus Flash avec Chrome, et reste le seul éditeur de navigateur Internet à livrer en bundle le plug-in avec ses propres mises à jour.

(...)| < Les 10 documents précédents | Les 10 documents suivants > |